„EndClient RAT“ – Neuer Kimsuky APT-Malware

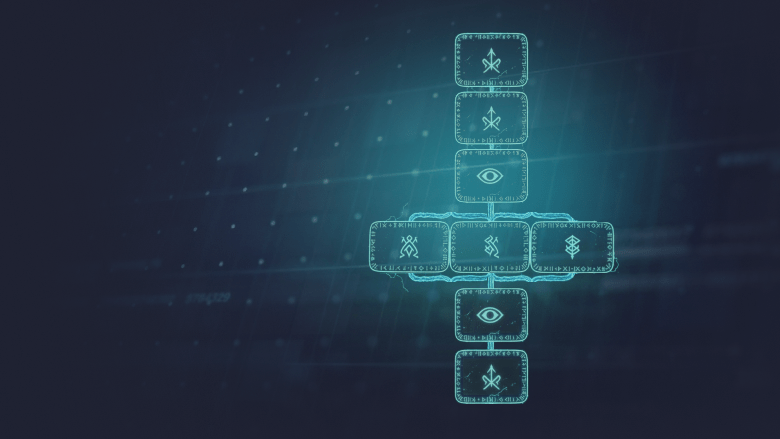

Detection stack

- AIDR

- Alert

- ETL

- Query

EndClient RAT Analyse

EndClient RAT ist ein kürzlich beobachteter Remote-Access-Trojaner, der mit dem Kimsuky-Cluster in Verbindung gebracht wird. Er kommt über signierte Binärdateien oder Skript-Dropper (unter Verwendung gestohlener Code-Signaturzertifikate zur Umgehung von SmartScreen/AV), bietet Remote-Shell-/Befehlsausführung, Datei-Upload/Download, Persistenz und C2 über HTTP(S), zeigt bisher niedrige Erkennungsraten und wurde in anfänglichen technischen Berichten mit IOCs dokumentiert.

Sofortige Maßnahmen umfassen das Sammeln von Dateihashes und Zertifikat-Seriennummern, das Blockieren bekannter C2-Domains/URLs, das Widerrufen oder Fixieren unerwarteter Codesignaturzertifikate, das Aktivieren der Anwendungs-Whitelisting, das Verschärfen der E-Mail-/Anlagenkontrollen und das Aufspüren von anomal signierten Ausführbaren.

Untersuchung

Die technische Analyse zeigt die folgenden ATT&CK-Techniken: T1059.003 (Command-Shell über verstecktes cmd.exe und benannte Pipes), T1105 (Ingress Tool Transfer über Download-/Upload-Befehle), T1569.001 (Create Process), T1053.005 (Geplante Aufgabe zur Persistenz), T1027 (Veränderte/Gespeicherte Dateien – AutoIT-Skript kompiliert und polymorphe Mutation beim Erkennen von Avast), T1547.009 (Verknüpfungsänderung – LNK im Autostart), T1543.003 (Windows-Dienst – Kopieren von schtasks.exe zu hwpviewer.exe), T1036.005 (Maskierung – signiertes MSI mit gestohlenem Zertifikat), T1574.001 (Entführung des Ausführungsflusses – DLL-Aufrufe), T1129 (Geteilte Module – Nutzung gemeinsamer Speicherkartuschen für Base64, LZMA, binäre Suche). Der RAT verwendet ein globales Mutex (GlobalAB732E15-D8DD-87A1-7464-CE6698819E701), um mehrere Instanzen zu verhindern, prüft auf Avast AV, erstellt eine geplante Aufgabe namens „IoKlTr“, die jede Minute ausgeführt wird, und legt Dateien in C:UsersPublicMusic ab. Netzwerk-C2 erfolgt über TCP zu 116.202.99.218:443 mit sentinel-gerahmten JSON-Markern „endClient9688“ und „endServer9688“.

Minderung

Blockieren der Ausführung von unsignierten oder verdächtigen MSI-Installern, insbesondere von denen, die mit gestohlenen Zertifikaten signiert sind. Überwachen und Alarme bei der Erstellung geplanter Aufgaben mit Namen „IoKlTr“ oder ähnlichen, sowie LNK-Dateien im Autostart-Ordner (z. B. Smart_Web.lnk). Erkennen des globalen Mutex-Werts und der Verwendung von AutoIT-Binärdateien (AutoIt3.exe). Durchsetzen der Netzwerk-Egress-Filterung, um die C2-IP 116.202.99.218 und jeglichen Verkehr mit den benutzerdefinierten JSON-Markern zu blockieren. Endpoint-Schutz bereitstellen, der kompilierte AutoIT-Skripts inspizieren und polymorphe Dateimutationen erkennen kann. Implementieren von Code-Signatur-Verifizierungen und Widerrufen für kompromittierte Zertifikate.

Reaktion

Im Verdachtsfall einer Infektion den betroffenen Host isolieren, Speicherauszüge und die MSI-Datei für forensische Analysen sammeln, geplante Aufgaben-Definitionen, LNK-Dateien und Mutex-Listings erfassen. Alle abgelegten Binärdateien hashen und mit bekannten IOCs vergleichen. Die geplante Aufgabe entfernen, die LNK-Verknüpfung löschen und Dateien in C:UsersPublicMusic, die mit dem RAT in Verbindung stehen, löschen. Die C2-IP blockieren und Firewall-Regeln aktualisieren. Eine vollständige Indikatorensuche in der Umgebung für das Mutex, benannte Pipe-Muster und die benutzerdefinierten JSON-Markern durchführen. Die Ergebnisse den relevanten Stakeholdern zur Verfügung stellen und in Betracht ziehen, betroffene Menschenrechtsorganisationen zu benachrichtigen.

mermaid graph TB %% Klassendefinitionen classDef technique fill:#99ccff classDef process fill:#ffdd99 classDef discovery fill:#ddffdd classDef exfil fill:#ffcc99 classDef c2 fill:#ff99cc %% Knoten A[„<b>Technik</b> – <b>T1210 Ausnutzung von Remote-Diensten</b><br />Unauthentifizierte WSUS-Deserialisierung auf Ports 8530/8531“] class A technique B[„<b>Technik</b> – <b>T1059.003 Befehlsausführung</b><br />wsusservice.exe oder w3wp.exe erzeugt cmd.exe“] class B process C[„<b>Technik</b> – <b>T1059.001 PowerShell</b> und <b>T1027.009 Verschleierte Dateien oder Informationen</b><br />Base64‑kodierte Nutzlast wird dekodiert und ausgeführt“] class C process D1[„<b>Technik</b> – <b>T1033 Systembesitzer/Benutzererkennung</b><br />Befehl: whoami“] class D1 discovery D2[„<b>Technik</b> – <b>T1087.002 Domänenkontenerkennung</b><br />Befehl: net user /domain“] class D2 discovery D3[„<b>Technik</b> – <b>T1016 Netzwerkkonfigurationserkennung</b><br />Befehl: ipconfig /all“] class D3 discovery E[„<b>Technik</b> – <b>T1567.004 Exfiltration über Webhook</b> via HTTP PUT (T1102.002)<br />Werkzeuge: Invoke‑WebRequest oder curl“] class E exfil F[„<b>Technik</b> – <b>T1090.003 Mehrweg-Proxy</b> und <b>T1071.001 Web-Protokolle</b><br />Befehl und Kontrollverkehr“] class F c2 %% Verbindungen A u002du002d>|exploits| B B u002du002d>|spawns| C C u002du002d>|executes| D1 C u002du002d>|executes| D2 C u002du002d>|executes| D3 D1 u002du002d>|collects| E D2 u002du002d>|collects| E D3 u002du002d>|collects| E E u002du002d>|transfers| F

Angriffsablauf

Erkennung

Erkennung der EndClient RAT-Bereitstellung und -Ausführung [Windows Prozess-Erstellung]

Anzeigen

EndClient RAT C2 Kommunikations-Erkennung [Windows Netzwerkverbindung]

Anzeigen

IOCs (HashSha256) zur Erkennung von „EndClient RAT“

Anzeigen

IOCs (HashSha1) zur Erkennung von „EndClient RAT“

Anzeigen

Verdächtige Ausführung aus dem öffentlichen Benutzerprofil (über prozess_erstellt)

Anzeigen

CVE-2025-59287 Simulation

Simulationsausführung

Voraussetzung: Der Telemetrie- & Basislinien-Pre-Flight-Check muss bestanden haben.

-

Angriffserzählung & Befehle:

-

Die signierte MSI bereitstellen (

StressClear.msi) an den Zielhost. -

Die MSI leise ausführen, was ein eingebettetes AutoIt-Skript extrahiert (

payload.au3). - Das AutoIt-Skript startet AutoIt3.exe, das wiederum ein verstecktes

cmd.exeausführt, um eine umgekehrte Shell zu öffnen. - Um Persistenz herzustellen, kopiert das Skript die legitime

schtasks.exenachC:WindowsTemphwpviewer.exeund registriert eine geplante Aufgabe, die dieses umbenannte Binärprogramm beim Systemstart aufruft. - Der versteckte

cmd.exeProzess wird mit dem Argumenthiddengestartet, um die Benutzersichtbarkeit zu vermeiden und die Ausschlusskriterien der Regel zu erfüllen, wenn korrekt weggelassen.

-

Die signierte MSI bereitstellen (

-

Regressionstest-Skript:

# ------------------------------------------------- # EndClient RAT-Bereitstellung und -Ausführungssimulation # ------------------------------------------------- # 1. Die signierte MSI installieren (liefert AutoIt-Nutzlast) msiexec /i "C:TempStressClear.msi" /quiet /norestart # 2. Das extrahierte AutoIt-Skript lokalisieren (simulierter Pfad) $autoitScript = "C:ProgramDataStressClearpayload.au3" # 3. AutoIt3.exe mit dem Skript ausführen $autoItExe = (Get-Command "AutoIt3.exe" -ErrorAction SilentlyContinue).Source if (-not $autoItExe) { Write-Error "AutoIt3.exe not found on system. aborting."