CVE-2025-12480: Der SOC-Bericht zur unauthentifizierten Zugriffskontroll-Sicherheitslücke in Gladinet’s Triofox

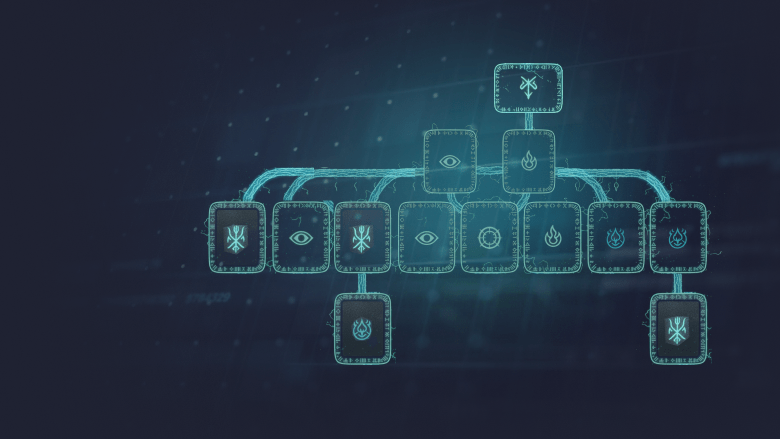

Detection stack

- AIDR

- Alert

- ETL

- Query

Analyse

Eine fehlerhafte Zugriffskontrollschwachstelle, die als CVE‑2025‑12480 in Gladinet Triofox verfolgt wird, ermöglichte es nicht authentifizierten Angreifern, die Authentifizierung vollständig zu umgehen, auf anfängliche Konfigurationsseiten zuzugreifen, selbst nach der Einrichtung, neue Administratoren zu erstellen und dann eingebaute Funktionen zu missbrauchen, um beliebige Nutzlasten auszuführen. Angesichts ihrer hohen Schwere (CVSS 9.1) und realen Ausbeutung stellt dieser Fehler ein ernstes Risiko für Organisationen dar, die anfällige Versionen betreiben.

Untersuchung

Bedrohungsforscher von Mandiant (über Google Cloud) fanden heraus, dass bereits ab dem 24. August 2025 der Bedrohungscluster UNC6485 die Schwachstelle ausnutzte, indem HTTP-Anfragen mit einem manipulierten Host-Header, der auf „localhost“ gesetzt war, eingereicht wurden, um somit die Prüfung in der Funktion zu umgehen CanRunCriticalPage() und Zugriff auf Einrichtungseiten wie AdminDatabase.aspx und AdminAccount.aspx zu erlangen. Sobald sie drinnen waren, nutzten die Angreifer die Anti‑Virus-Konfigurationsfunktion des Produkts (die mit SYSTEM-Rechten lief), um ein bösartiges Batch-Skript bereitzustellen, das eine getarnte Nutzlast herunterlud (z.B. den Zoho UEMS Installer) und dann Remote-Zugriffstools (Zoho Assist, AnyDesk) installierte und SSH-Reversetunnel einrichtete.

Minderung

Organisationen sollten sicherstellen, dass sie Triofox auf Version 16.7.10368.56560 (oder später) aktualisiert haben, die den Zugang zu den anfänglichen Konfigurationsseiten nach der Einrichtung behebt. Zusätzliche Maßnahmen umfassen das Auditieren und Deaktivieren ungenutzter nativer Administratorkonten, Beschränken des Zugriffs auf Managementschnittstellen nach IP oder Netzwerksegment, Überprüfen, ob die Anti‑Virus-Funktion keine beliebige Pfadkonfiguration oder Ausführung von nicht vertrauenswürdigen Binärdateien zulässt, und Überwachen auf anomale ausgehende SSH-/Port 433- oder RDP-Tunneling.

Reaktion

Bei Verdacht auf eine Kompromittierung eines Triofox-Servers isolieren Sie sofort den betroffenen Host, überprüfen Sie die HTTP-Protokolle auf verdächtige Host-Header-Werte (z.B. „localhost“), prüfen Sie die unbefugte Erstellung von Administratorkonten und suchen Sie nach Hinweisen auf bösartige Datei-Uploads, Reverse-Tunnel-Tools oder ungewöhnliche Prozesse, die vom Triofox-Dienst ausgeführt werden. Danach setzen Sie das System mit der gepatchten Softwareversion zurück oder stellen es wieder her, setzen Sie die betroffenen Anmeldeinformationen zurück und wechseln Sie die Anmeldeinformationen auf Hilfswerkzeugen, und melden Sie den Vorfall Ihrem nationalen CERT oder der Sicherheitsbehörde. Aktualisieren Sie abschließend Ihre Bedrohungsjagd- oder SIEM-Regeln, um diese Angriffskette zukünftig zu erkennen (Authentifizierungsumgehung → neues Administratorkonto → Anti-Virus-Pfadmissbrauch → Nutzlastdownload → Installation von Remote-Zugriffstools).

mermaid graph TB %% Class definitions classDef action fill:#99ccff classDef tool fill:#ffcc99 classDef process fill:#ffdd99 classDef malware fill:#ff9999 classDef operator fill:#ff9900 %% Nodes action_exploit_cve[„<b>Aktion</b> – <b>T1556.001 Authentifizierungsprozess ändern: Domänencontroller-Authentifizierung</b><br />Ausnutzung von CVE‑2025‑12480 durch Host-Header-Injektion zur Umgehung der Authentifizierung und Erreichen von AdminDatabase.aspx“] class action_exploit_cve action action_create_admin[„<b>Aktion</b> – <b>T1078.001 Gültige Konten: Standardkonten</b><br />Einrichtung zur Erstellung eines nativen Admin-Kontos „Cluster Admin“ und Anmeldung verwenden“] class action_create_admin action action_av_path[„<b>Aktion</b> – <b>T1574.007 Pfadinterception</b> & <b>T1216 Systemskript-Proxyausführung</b><br />Missbrauch der AV-Funktion zur Festlegung eines beliebigen Skriptpfads, wodurch centre_report.bat als SYSTEM ausgeführt wird“] class action_av_path action process_batch[„<b>Prozess</b> – centre_report.bat<br />Wird mit SYSTEM-Rechten ausgeführt“] class process_batch process process_cmd[„<b>Prozess</b> – cmd.exe<br />Windows-Befehlszeile (T1059.003)“] class process_cmd process process_powershell[„<b>Prozess</b> – PowerShell<br />PowerShell-Downloader (T1059.001), der Zoho UEMS-Agent abruft“] class process_powershell process malware_zoho_uems[„<b>Malware</b> – Zoho UEMS-Agent<br />Still von http://84.200.80.252 installiert“] class malware_zoho_uems malware tool_anydesk[„<b>Werkzeug</b> – AnyDesk<br />Remote-Zugriffs-Werkzeug“] class tool_anydesk tool tool_zoho_assist[„<b>Werkzeug</b> – Zoho Assist<br />Remote-Zugriffs-Werkzeug“] class tool_zoho_assist tool tool_sihosts[„<b>Werkzeug</b> – sihosts.exe (umbenanntes Plink)<br />Erstellt einen Reverse-SSH-Tunnel“] class tool_sihosts tool tool_silcon[„<b>Werkzeug</b> – silcon.exe (umbenanntes PuTTY)<br />Unterstützt Reverse-SSH-Tunnel“] class tool_silcon tool action_ssh_tunnel[„<b>Aktion</b> – <b>T1021.004 Remotedienste: SSH</b> & <b>T1572 Protokolltunneling</b><br />Erstellt Reverse-SSH-Tunnel zur Weiterleitung von RDP-Traffic“] class action_ssh_tunnel action action_rdp_access[„<b>Aktion</b> – <b>T1021.001 Remotedienste: RDP</b><br />Zugriff auf kompromittierten Host über RDP durch Tunnel“] class action_rdp_access action action_lateral_move[„<b>Aktion</b> – Laterale Bewegung über RDP“] class action_lateral_move action action_add_admin_groups[„<b>Aktion</b> – <b>T1098.007 Konto-Manipulation: Zusätzliche lokale oder Domänengruppen</b><br />Enumeriere SMB-Sitzungen und füge Konten zu lokalen und Domänen-Administratoren-Gruppen hinzu“] class action_add_admin_groups action %% Connections action_exploit_cve u002du002d>|führt zu| action_create_admin action_create_admin u002du002d>|führt zu| action_av_path action_av_path u002du002d>|führt aus| process_batch process_batch u002du002d>|startet| process_cmd process_cmd u002du002d>|läuft| process_powershell process_powershell u002du002d>|lädt herunter| malware_zoho_uems malware_zoho_uems u002du002d>|ermöglicht| tool_anydesk malware_zoho_uems u002du002d>|ermöglicht| tool_zoho_assist tool_anydesk u002du002d>|unterstützt| action_ssh_tunnel tool_zoho_assist u002du002d>|unterstützt| action_ssh_tunnel action_ssh_tunnel u002du002d>|verwendet| tool_sihosts action_ssh_tunnel u002du002d>|verwendet| tool_silcon action_ssh_tunnel u002du002d>|ermöglicht| action_rdp_access action_rdp_access u002du002d>|ermöglicht| action_lateral_move action_lateral_move u002du002d>|ermöglicht| action_add_admin_groups

Angriffsablauf

Erkennungsregeln

Verdächtiger HTTP-Host-Header-Angriff auf Triofox [Webserver]

Ansehen

Ausführung eines bösartigen Batch-Skripts über Triofox-Antivirus-Pfadmissbrauch [Windows-Prozesserstellung]

Ansehen

IOCs (ip) zur Erkennung: No Place Like Localhost: Unauthentifizierter Fernzugriff über Triofox-Schwachstelle CVE-2025-12480

Ansehen

IOCs (hash) zur Erkennung: No Place Like Localhost: Unauthentifizierter Fernzugriff über Triofox-Schwachstelle CVE-2025-12480

Ansehen

Simulationsanweisungen

-

Angriffserzählung & Befehle:

Ein Angreifer, der das anfälligeAdminDatabase.aspxEndpunkt identifiziert hat, erstellt eine HTTP-GET-Anfrage, die denHostHeader auflocalhostsetzt. Dies täuscht die Anwendung, die Anfrage als internen Aufruf zu behandeln, was möglicherweise Zugriffskontrollen umgeht und weitere Ausbeutung ermöglicht (z.B. Hochladen einer Web-Shell). Der Angreifer sendet auch eine zweite Anfrage, bei der derRefererHeaderhttp://localhost/enthält, um die alternative Erkennungsbedingung zu erfüllen. Beide Anfragen werden mitcurlgesendet, um die Kontrolle über Rohheader zu gewährleisten. -

Regressionstest-Skript:

#!/usr/bin/env bash # ------------------------------------------------- # Simuliere einen Host-Header-Angriff gegen AdminDatabase.aspx # ------------------------------------------------- TARGET="http://vulnerable-webapp.example.com" ENDPOINT="/AdminDatabase.aspx" echo "[*] Sende GET-Anforderung mit bösartigem Host-Header (Auswahl2)..." curl -s -o /dev/null -w "%{http_code}n" -H "Host: localhost" -H "User-Agent: Mozilla/5.0" "${TARGET}${ENDPOINT}"