Il 12 gennaio 2026, il team CERT-UA ha rivelato una campagna di cyber spionaggio mirata contro le forze armate ucraine che ha sfruttato l’ingegneria sociale a tema caritativo per distribuire la backdoor PLUGGYAPE. L’attività, osservata tra ottobre e dicembre 2025, è attribuita con media fiducia all’attore di minacce allineato alla Russia conosciuto come Void Blizzard (Laundry Bear), monitorato da CERT-UA come UAC-0190.

Rileva Attacchi UAC-0190 che Sfruttano il Malware PLUGGYAPE Contro l’Ucraina

Mentre l’Ucraina si avvicina al quinto anno dell’invasione su larga scala della Russia, il volume e l’intensità delle campagne informatiche offensive che prendono di mira l’Ucraina e i suoi alleati restano eccezionalmente alti. I ricercatori di sicurezza stimano che circa 40 gruppi APT allineati alla Russia abbiano preso di mira l’Ucraina nella prima metà del 2023, con il numero e la sofisticazione delle intrusioni in costante aumento. In questo ultimo caso, le forze armate ucraine sono state bersaglio di una campagna malevola attribuita a UAC-0190, che si è basata sul dispiegamento della backdoor PLUGGYAPE.

Registrati per la Piattaforma SOC Prime per rimanere aggiornato sull’attività malevola legata a UAC-0190 e PLUGGYAPE. Il team SOC Prime ha recentemente rilasciato un set curato di regole di rilevamento che riguardano la campagna del gruppo in corso contro i settori della difesa e del governo coperti nell’ allerta CERT-UA#19092. Clicca sul pulsante Sfoglia Rilevamenti per accedere ai rilevamenti rilevanti arricchiti con CTI AI-native, mappati al framework MITRE ATT&CK®, e compatibili con dozzine di tecnologie SIEM, EDR e Data Lake.

Gli ingegneri della sicurezza possono anche utilizzare il tag “CERT-UA#19092” basato sull’identificativo di allerta CERT-UA rilevante per cercare direttamente lo stack di rilevamento e monitorare qualsiasi cambiamento di contenuto. Per ulteriori regole per rilevare attacchi legati all’attività avversaria UAC-0190, i team di sicurezza possono cercare nella libreria del Threat Detection Marketplace sfruttando i tag “UAC-0190,” “Void Blizzard,” o “Laundry Bear” basati sull’identificativo del gruppo, così come il tag “Pluggyape.v2” che affronta gli strumenti offensivi usati dagli attori delle minacce nell’ultima campagna.

Inoltre, gli utenti possono fare riferimento a un pertinente elemento Minacce Attive per accedere al sommario AI, alle regole di rilevamento correlate, alle simulazioni e al flusso di attacco in un unico posto.

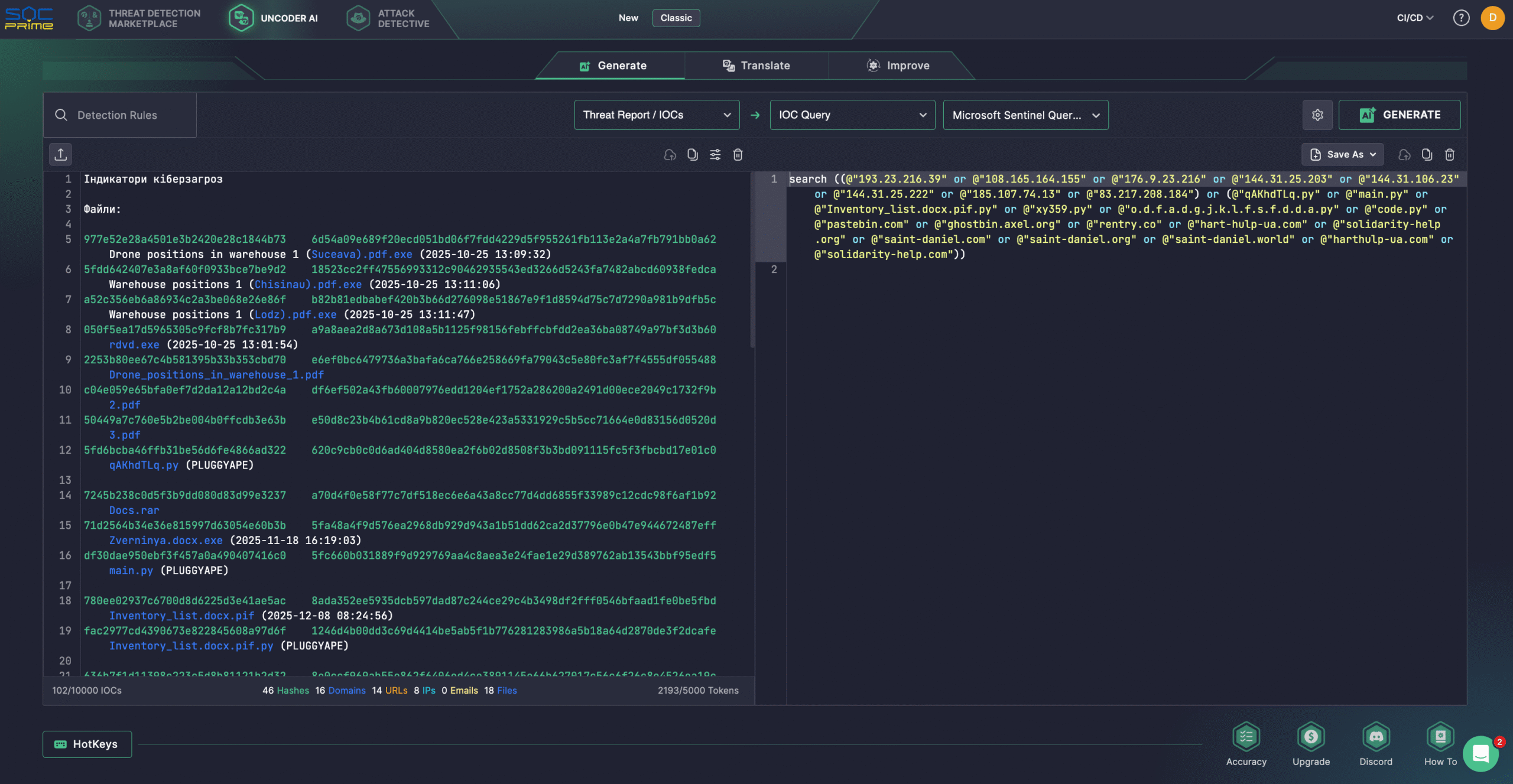

I team di sicurezza possono anche fare affidamento su Uncoder AI per creare rilevamenti da report di minacce grezzi, documentare e ottimizzare il codice, e generare Flussi di Attacco. Sfruttando l’intelligence sulle minacce dell’ultimo allerta CERT-UA, i team possono auto-convertire IOC in query personalizzate pronte per la ricerca nell’ambiente SIEM o EDR selezionato.

Analisi dell’Attività Malevola UAC-0190 Coperta nell’Allerta CERT-UA#19092

Tra ottobre e dicembre 2025, in coordinamento con il Cyber Incident Response Team delle forze armate ucraine, CERT-UA ha investigato su una serie di attacchi mirati contro membri delle forze armate ucraine. L’attività è stata condotta sotto le spoglie di organizzazioni caritative legittime e si è basata sul dispiegamento della backdoor PLUGGYAPE.

Per iniziare la catena di infezione, gli avversari hanno contattato le vittime tramite applicazioni di messaggistica popolari, come Signal e WhatsApp, incoraggiandole a visitare un sito web che impersona una nota fondazione caritativa. Sono stati esortati a scaricare i cosiddetti “documenti”, che in realtà erano file eseguibili malevoli, distribuiti più spesso all’interno di archivi protetti da password. In alcuni casi, l’eseguibile veniva consegnato direttamente tramite il messenger e utilizzava comunemente l’estensione fuorviante “.docx.pif”. Il file PIF era un eseguibile confezionato con PyInstaller e il payload incorporato era scritto in Python e identificato come la backdoor PLUGGYAPE.

Da notare che le iterazioni precedenti della campagna, osservate nell’ottobre 2025, sfruttavano eseguibili con l’estensione “.pdf.exe”. Questi file agivano come loader responsabili del download di un interprete Python e di una versione iniziale di PLUGGYAPE da piattaforme pubbliche come Pastebin.

A partire da dicembre 2025, CERT-UA ha identificato una versione significativamente migliorata e offuscata del malware, designata PLUGGYAPE.V2. Questa versione ha introdotto il supporto per il protocollo MQTT per le comunicazioni di comando e controllo e ha implementato vari controlli anti-analisi e anti-virtualizzazione volti a evadere il rilevamento e l’esecuzione in sandbox.

CERT-UA mette in evidenza la continua evoluzione del panorama delle minacce informatiche, notando che l’accesso iniziale si basa sempre più su canali di comunicazione fidati, compresi account utente legittimi, numeri di cellulare ucraini, e l’uso di comunicazioni in lingua ucraina di testo, voce e video. In molti casi, gli attaccanti dimostrano una conoscenza dettagliata dell’individuo o dell’organizzazione presa di mira. Di conseguenza, le piattaforme di messaggistica ampiamente usate su dispositivi mobili e workstation sono diventate un vettore primario per la consegna di malware.

Per minimizzare i rischi di tentativi di sfruttamento, affidati alla Piattaforma di Intelligenza di Rilevamento AI-Nativa di SOC Prime, che equipaggia i team SOC con tecnologie all’avanguardia e massima esperienza in sicurezza informatica per stare avanti alle minacce emergenti pur mantenendo l’efficacia operativa.

Contesto MITRE ATT&CK

Sfruttando MITRE ATT&CK si ottiene un approfondimento sulle ultime campagne malevole UAC-0190 contro l’Ucraina. La tabella sottostante mostra tutte le regole Sigma rilevanti mappate alle tattiche, tecniche e sotto-tecniche associate ad ATT&CK. Tactics Techniques Sigma Rule Initial Access Phishing: Spearphishing Attachment (T1566.001) Execution Command and Scripting Interpreter: Python (T1059.006) User Execution: Malicious Link (T1204.001) Persistence Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) Discovery System Information Discovery (T1082) Command and Control Application Layer Protocol: Web Protocols (T1071.001)