中国関連のアクター、米国政策に影響を与える組織に焦点を維持

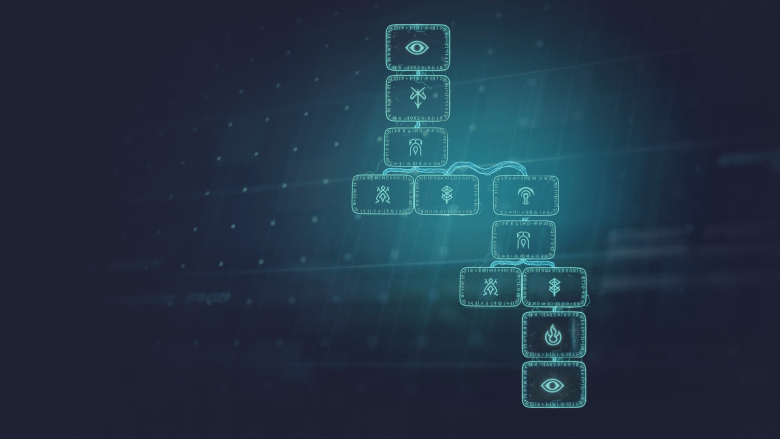

Detection stack

- AIDR

- Alert

- ETL

- Query

分析

APT41、Kelp (Salt Typhoon)、Space Pirates、および Earth Longzhi サブグループなどの中国の国家関連脅威グループが、政府政策に影響を与える米国の非営利団体に対して多段階の侵入を実施しました。攻撃者は、既知のエクスプロイト(例:CVE-2022-26134、CVE-2021-44228、CVE-2017-9805、CVE-2017-17562)に対する最初のスキャンを実行し、curlで接続をテストし、netstatでネットワークデータを収集し、持続性のためのスケジュールタスクを作成し、正当なVipreAVコンポーネントvetysafe.exeを介したDLLサイドローディング、およびDcsyncやImjpuexcなどのツールを使用しました。このキャンペーンの目的は、長期的なステルスアクセスを維持し、ドメインコントローラーを潜在的に侵害することでした。

調査

調査では、一連のATT&CK技術が特定されました:大規模スキャンを通じて脆弱なサービスを特定する偵察(T1595)、CVE-2022-26134、CVE-2021-44228、CVE-2017-9805、CVE-2017-17562を使用して初期アクセス(T1190)、外部サイトに対するcurlリクエストでのコマンド・アンド・コントロールテスト(https://www.google.com , https://www.microsoft.com 、など)、netstatを用いたネットワーク接続の列挙による発見(T1049)、schtasks /create /tn MicrosoftWindowsRasOutboundで作成されたスケジュールタスクによる持続性(T1053)、vetysafe.exeを通じたsbamres.dllのDLL サイドローディングによる防御エビジョン(T1574.002)、ディレクトリデータの複製のためのDcsyncの使用による認証情報アクセス(T1003)、カスタムローダーとImjpuexcの実行(T1059)。観測されたツールには、正当なWindowsユーティリティ(netstat、schtasks)、curl、msbuild.exe、vetysafe.exe(VipreAV)、sbamres.dll、Dcsync、Imjpuexc、およびカスタム暗号化ローダーが含まれます。sbamres.dll、imjpuexc.exe、およびhxxp://38.180.83[.]166/6CDF0FC26CDF0FC2へのネットワークトラフィックのハッシュ値などのインジケータオブコンプロマイズ(IOC)が記録されました。

軽減策

- • 脆弱な全てのソフトウェアを直ちにパッチ適用し、特にAtlassian製品(CVE-2022-26134)、Log4j(CVE-2021-44228)、Apache Struts(CVE-2017-9805)、GoAhead(CVE-2017-17562)に注意。

- • アプリケーション制御(例:AppLocker、Windows Defender Application Control)を実装して、curl、msbuild.exe、およびカスタムローダーなどの一般的なユーティリティの無許可実行をブロック。

- • 厳格な最小権限ポリシーを適用し、スケジュールタスクの作成を認可された管理者のみに制限。DLLサイドローディングの検出ルールを展開し、意図しないDLLをロードする既知の正当なバイナリの実行を監視(例:vetysafe.exeがsbamres.dllをロード)。

- • Dcsyncアクティビティとドメインコントローラーでの異常なレプリケーションリクエストの監視を有効化。

- ネットワークをセグメント化して、横方向の動きを制限し、ドメインコントローラーなどの重要資産を隔離。

- • 定期的な脆弱性スキャンと新たなCVEに基づく脅威インテリジェンス主導のエクスプロイト予防を実施。

対応

- • 侵害されたホストや同様のIOCを示すシステムを隔離。

- • フォレンジック分析のために揮発性メモリとディスクイメージをキャプチャ。

- • 悪意のあるスケジュールタスクを削除し、msbuild.exeによって使用される未知のXMLファイルを削除。

- • 侵害されたバイナリ(vetysafe.exe、msbuild.exe)を置き換えるかクリーンし、署名を確認。

- • 資格情報を更新し、特に特権アカウントとドメイン管理者アカウントでの資格情報ダンピングを監査。

- • 悪意のあるホスト(hxxp://38.180.83[.]166)へのアウトバウンドC2トラフィックをブロック。

- • ドメインコントローラーの完全な監査を実施し、バックドアや持続性のメカニズムが残っていないことを確認。

- • SIEMおよびエンドポイントツール内で、観測されたツールとIOCに対する検出シグネチャを更新。

graph TB %% クラス定義 classDef action fill:#99ccff classDef tool fill:#ffcc99 classDef file fill:#ccffcc %% 技術ノード tech_exploit_pf[“<b>アクション</b> – <b>T1190 公開アプリケーションの脆弱性利用</b><br/><b>説明</b>: 初期アクセスを得るために公開アプリケーションを悪用する”] class tech_exploit_pf action tech_trusted_dev[“<b>アクション</b> – <b>T1127.001 信頼された開発者ユーティリティのプロキシ実行</b><br/><b>説明</b>: 正当な開発者ユーティリティ(MSBuild)を使用して悪意のあるコードを実行する”] class tech_trusted_dev action tech_event_trigger[“<b>アクション</b> – <b>T1546.009 イベントトリガー実行</b><br/><b>説明</b>: 正当な実行ファイルを介した DLL サイドローディング”] class tech_event_trigger action tech_scheduled_task[“<b>アクション</b> – <b>T1053 スケジュールされたタスク/ジョブ</b><br/><b>説明</b>: 悪意のあるプロセスを定期的に実行するためのスケジュールタスクを作成する”] class tech_scheduled_task action tech_credential_dump[“<b>アクション</b> – <b>T1003.006 OS 資格情報ダンプ</b><br/><b>説明</b>: ドメインコントローラーを偽装して Active Directory 資格情報を抽出する(DCSync)”] class tech_credential_dump action tech_net_discovery[“<b>アクション</b> – <b>T1049 システムネットワーク接続の探索</b><br/><b>説明</b>: アクティブなネットワーク接続を列挙する”] class tech_net_discovery action tech_remote_discovery[“<b>アクション</b> – <b>T1018 リモートシステム探索</b><br/><b>説明</b>: 横移動のために内部ホストを特定する”] class tech_remote_discovery action tech_trust_discovery[“<b>アクション</b> – <b>T1482 ドメイントラスト探索</b><br/><b>説明</b>: Active Directory の信頼関係を収集する”] class tech_trust_discovery action tech_exploit_remote[“<b>アクション</b> – <b>T1210 リモートサービスの悪用</b><br/><b>説明</b>: 発見したサービスを利用して横移動する”] class tech_exploit_remote action tech_app_layer[“<b>アクション</b> – <b>T1071.001 アプリケーション層プロトコル</b><br/><b>説明</b>: コマンド&コントロール通信にウェブプロトコルを使用する”] class tech_app_layer action tech_proxy[“<b>アクション</b> – <b>T1090.002 プロキシ</b><br/><b>説明</b>: C2 トラフィックを外部プロキシ経由でルーティングし、活動を隠蔽する”] class tech_proxy action %% ツール/ファイルノード tool_msbuild[“<b>ツール</b> – <b>名称</b>: MSBuild<br/><b>目的</b>: ビルドスクリプトを実行し、任意の XML を実行可能”] class tool_msbuild tool file_outbound_xml[“<b>ファイル</b> – <b>名称</b>: outbound.xml<br/><b>目的</b>: MSBuild により実行される悪意のある XML ペイロード”] class file_outbound_xml file tool_vetysafe[“<b>ツール</b> – <b>名称</b>: vetysafe.exe<br/><b>目的</b>: DLL サイドローディングに使用される正当な実行ファイル”] class tool_vetysafe tool file_sbamres[“<b>ファイル</b> – <b>名称</b>: sbamres.dll<br/><b>目的</b>: vetysafe により読み込まれる悪意のある DLL”] class file_sbamres file tool_scheduled_msbuild[“<b>ツール</b> – <b>名称</b>: MSBuild(スケジュール実行)<br/><b>目的</b>: 60 分ごとにスケジュールタスク経由で実行される”] class tool_scheduled_msbuild tool tool_dcsync[“<b>ツール</b> – <b>名称</b>: DCSync<br/><b>目的</b>: ドメインコントローラーを偽装してパスワードハッシュを抽出する”] class tool_dcsync tool tool_netstat[“<b>ツール</b> – <b>名称</b>: netstat<br/><b>目的</b>: アクティブなネットワーク接続を一覧表示する”] class tool_netstat tool %% 接続 ― 攻撃フロー tech_exploit_pf –>|につながる| tech_trusted_dev tech_trusted_dev –>|使用する| tool_msbuild tool_msbuild –>|実行する| file_outbound_xml tech_trusted_dev –>|につながる| tech_event_trigger tech_event_trigger –>|使用する| tool_vetysafe tool_vetysafe –>|読み込む| file_sbamres tech_event_trigger –>|につながる| tech_scheduled_task tech_scheduled_task –>|作成する| tool_scheduled_msbuild tech_scheduled_task –>|につながる| tech_credential_dump tech_credential_dump –>|使用する| tool_dcsync tech_credential_dump –>|につながる| tech_net_discovery tech_net_discovery –>|使用する| tool_netstat tech_net_discovery –>|につながる| tech_remote_discovery tech_remote_discovery –>|につながる| tech_trust_discovery tech_trust_discovery –>|につながる| tech_exploit_remote tech_exploit_remote –>|につながる| tech_app_layer tech_app_layer –>|通信する| tech_proxy %% スタイル割り当て class tech_exploit_pf,tech_trusted_dev,tech_event_trigger,tech_scheduled_task,tech_credential_dump,tech_net_discovery,tech_remote_discovery,tech_trust_discovery,tech_exploit_remote,tech_app_layer,tech_proxy action class tool_msbuild,tool_vetysafe,tool_scheduled_msbuild,tool_dcsync,tool_netstat tool class file_outbound_xml,file_sbamres file

アタックフロー

シミュレーション手順

-

攻撃ストーリー & コマンド:

- msbuild.exeによる持続性 – 攻撃者は、「

evil.xml」という悪意のあるXMLプロジェクトを作成し、バックドアDLLをダウンロードするPowerShellペイロードを実行します。 - vetysafe.exeによるDLLサイドローディング – 悪意のあるDLL(

evil.dll)がvetysafe.exeの横に配置され、vetysafe.exeを実行することでコードの実行を達成(T1055.001/T1574.001)。 - netstat.exeによるネットワーク偵察 – 攻撃者は

netstat -anoを実行してアクティブな接続を列挙し、横方向移動のためのデータを収集(T1049)。

- msbuild.exeによる持続性 – 攻撃者は、「

-

回帰テストスクリプト:

# --------------------------------------------------------- # 攻撃シミュレーション – vetysafe、msbuild、netstatのSigmaルールをトリガー # --------------------------------------------------------- # 1. 悪意のあるDLLを用意(デモ用のシンプルなアラート) $dllPath = "$env:TEMPevil.dll" Set-Content -Path $dllPath -Value ([byte[]](0x4D,0x5A,0x90,0x00)) # 偽のPEヘッダー # 2. vetysafe.exe(C:WindowsSystem32に存在すると仮定)をテンポフォルダーにコピー $vetysafe = "$env:SystemRootSystem32vetysafe.exe"