CVE-2025-12480: GladinetのTriofoxにおける認証されていないアクセス制御の脆弱性に関するSOCレポート

Detection stack

- AIDR

- Alert

- ETL

- Query

分析

Gladinet TriofoxのCVE-2025-12480として追跡される不適切なアクセス制御の脆弱性により、認証されていない攻撃者が認証を完全にバイパスし、設定後にも初期設定ページにアクセスし、新しい管理者アカウントを作成し、組み込みの機能を悪用して任意のペイロードを実行できました。その深刻さが高い(CVSS 9.1)ことと、現実世界での悪用を考慮すると、このバグは脆弱なバージョンを実行している組織にとって深刻なリスクをもたらします。

調査

Mandiant(Google Cloud経由)の脅威研究者によると、2025年8月24日には早くも、脅威クラスターUNC6485が、操作されたHostヘッダーを「localhost」に設定したHTTPリクエストを送信することで、この脆弱性を悪用し、機能における検査を回避しました。 CanRunCriticalPage() およびAdminDatabase.aspxやAdminAccount.aspxのようなセットアップページにアクセスしました。一度内部に入ると、攻撃者は製品の抗ウイルス設定機能を使用して(SYSTEM権限で実行される)、変装したペイロード(例えば、Zoho UEMSインストーラー)をダウンロードし、その後リモートアクセスツール(Zoho Assist、AnyDesk)をインストールし、SSH逆トンネルを確立しました。

緩和策

組織は、セットアップ後に初期設定ページへのアクセスを解決する16.7.10368.56560(またはそれ以降)のバージョンにTriofoxをアップグレードしていることを確認する必要があります。追加の緩和策として、未使用のネイティブ管理者アカウントの監査と無効化、管理インターフェイスへのアクセスのIPまたはネットワークセグメントによる制限、抗ウイルス機能が任意のパス構成の許可または信頼できないバイナリの実行を許可しないことの確認、異常なアウトバウンドSSH/ポート433またはRDPトンネリングの監視が含まれます。

対応策

Triofoxサーバーの侵害が疑われる場合、影響を受けたホストを直ちに隔離し、Hostヘッダー値(例:「localhost」)の不審なHTTPログを確認し、許可されていない管理者アカウントの作成を調査し、悪意のあるファイルアップロード、リバーストンネルツール、またはTriiofoxサービスからの異常なプロセス実行の証拠を探します。その後、パッチ適用済みのソフトウェアバージョンでホストを再イメージまたは復元し、影響を受けた資格情報をリセットし、補助ツール上の資格情報を回転させ、インシデントを国家責任対応チーム(CERT)またはセキュリティ当局に報告します。最後に、この攻撃チェーン(認証バイパス→新しい管理者アカウント→抗ウイルスパスの悪用→ペイロードのダウンロード→リモートアクセスツールのインストール)を検出するために脅威ハンティングまたはSIEMルールを更新してください。

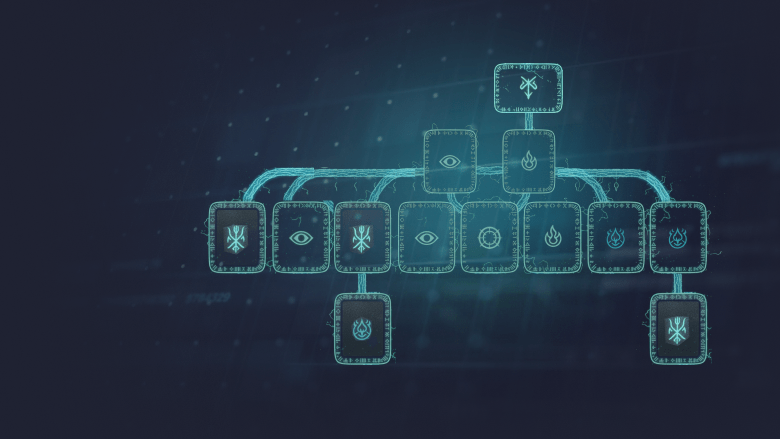

mermaid graph TB %% Class definitions classDef action fill:#99ccff classDef tool fill:#ffcc99 classDef process fill:#ffdd99 classDef malware fill:#ff9999 classDef operator fill:#ff9900 %% Nodes action_exploit_cve[“<b>アクション</b> – <b>T1556.001 認証プロセスの修正: ドメインコントローラー認証</b><br />ホストヘッダーインジェクションを介してCVE-2025-12480を悪用して認証を回避し、AdminDatabase.aspxに到達する”] class action_exploit_cve action action_create_admin[“<b>アクション</b> – <b>T1078.001 正規アカウント: デフォルトアカウント</b><br />セットアップフローを使用してネイティブ管理者アカウント「Cluster Admin」を作成し、ログインする”] class action_create_admin action action_av_path[“<b>アクション</b> – <b>T1574.007 パスインターセプション</b> & <b>T1216 システムスクリプトプロキシ実行</b><br />AV機能を悪用して任意のスクリプトパスを設定し、centre_report.batをSYSTEMとして実行させる”] class action_av_path action process_batch[“<b>プロセス</b> – centre_report.bat<br />SYSTEM権限で実行”] class process_batch process process_cmd[“<b>プロセス</b> – cmd.exe<br />Windowsコマンドシェル(T1059.003)”] class process_cmd process process_powershell[“<b>プロセス</b> – PowerShell<br />PowerShell(T1059.001)ダウンローダーでZoho UEMSエージェントを取得”] class process_powershell process malware_zoho_uems[“<b>マルウェア</b> – Zoho UEMSエージェント<br />http://84.200.80.252から静かにインストール”] class malware_zoho_uems malware tool_anydesk[“<b>ツール</b> – AnyDesk<br />リモートアクセスユーティリティ”] class tool_anydesk tool tool_zoho_assist[“<b>ツール</b> – Zoho Assist<br />リモートアクセスユーティリティ”] class tool_zoho_assist tool tool_sihosts[“<b>ツール</b> – sihosts.exe (Plinkにリネーム)<br />リバースSSHトンネルを作成”] class tool_sihosts tool tool_silcon[“<b>ツール</b> – silcon.exe (PuTTYにリネーム)<br />リバースSSHトンネルをサポート”] class tool_silcon tool action_ssh_tunnel[“<b>アクション</b> – <b>T1021.004 リモートサービス: SSH</b> & <b>T1572 プロトコルトンネリング</b><br />RDPトラフィックを転送するためのリバースSSHトンネルを作成する”] class action_ssh_tunnel action action_rdp_access[“<b>アクション</b> – <b>T1021.001 リモートサービス: RDP</b><br />トンネルを経由してRDPを介して侵害されたホストにアクセスする”] class action_rdp_access action action_lateral_move[“<b>アクション</b> – RDPによる横移動”] class action_lateral_move action action_add_admin_groups[“<b>アクション</b> – <b>T1098.007 アカウント操作: 追加のローカルまたはドメイングループ</b><br />SMBセッションを列挙し、ローカルおよびドメイン管理者グループにアカウントを追加”] class action_add_admin_groups action %% Connections action_exploit_cve u002du002d>|leads_to| action_create_admin action_create_admin u002du002d>|leads_to| action_av_path action_av_path u002du002d>|executes| process_batch process_batch u002du002d>|launches| process_cmd process_cmd u002du002d>|runs| process_powershell process_powershell u002du002d>|downloads| malware_zoho_uems malware_zoho_uems u002du002d>|enables| tool_anydesk malware_zoho_uems u002du002d>|enables| tool_zoho_assist tool_anydesk u002du002d>|supports| action_ssh_tunnel tool_zoho_assist u002du002d>|supports| action_ssh_tunnel action_ssh_tunnel u002du002d>|uses| tool_sihosts action_ssh_tunnel u002du002d>|uses| tool_silcon action_ssh_tunnel u002du002d>|enables| action_rdp_access action_rdp_access u002du002d>|enables| action_lateral_move action_lateral_move u002du002d>|enables| action_add_admin_groups

攻撃フロー

検出ルール

疑わしいHTTPホストヘッダー攻撃がTriofoxで見られた[ウェブサーバー]

見る

Triofoxのアンチウイルスパスの悪用による悪意のあるバッチスクリプトの実行[Windowsプロセス作成]

見る

検出すべきIOC(IP):No Place Like Localhost: Triofoxの脆弱性CVE-2025-12480を介した認証されていないリモートアクセス

見る

検出すべきIOC(ハッシュ):No Place Like Localhost: Triofoxの脆弱性CVE-2025-12480を介した認証されていないリモートアクセス

見る

シミュレーション手順

-

攻撃のナラティブ & コマンド:

攻撃者は、脆弱なAdminDatabase.aspxエンドポイントを特定し、Hostヘッダーをlocalhostに設定してHTTP GETリクエストを構築します。これにより、アプリケーションがリクエストを内部コールとして処理し、アクセス制御をバイパスし、さらなる悪用を可能にします(例:ウェブシェルのアップロード)。攻撃者はまた、Refererヘッダーがhttp://localhost/を含む二次リクエストを送り、代替の検出条件を満たします。両方のリクエストはcurlを使用して発行し、ヘッダーの生の制御を保証します。 -

回帰テストスクリプト:

#!/usr/bin/env bash # ------------------------------------------------- # AdminDatabase.aspxへのホストヘッダー攻撃をシミュレート # ------------------------------------------------- TARGET="http://vulnerable-webapp.example.com" ENDPOINT="/AdminDatabase.aspx" echo "[*] 悪意のあるホストヘッダーでGETリクエストを送信中(selection2)..." curl -s -o /dev/null -w "%{http_code}n" -H "Host: localhost" -H "User-Agent: Mozilla/5.0" "${TARGET}${ENDPOINT}"