APT Ferocious Kitten Exposto: Dentro da Campanha de Espionagem Focada no Irã

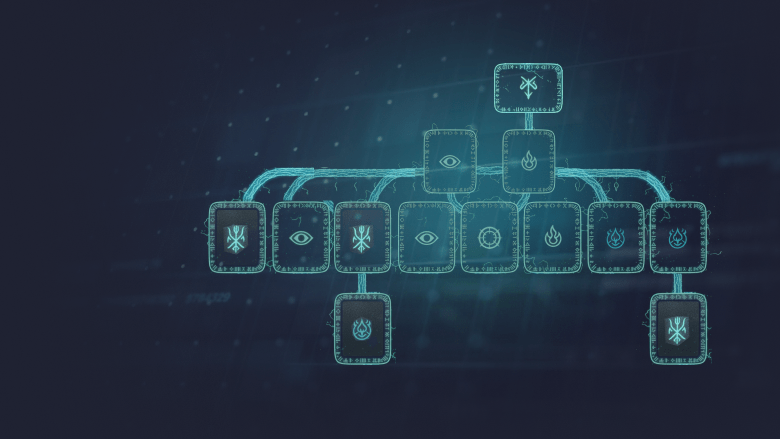

Detection stack

- AIDR

- Alert

- ETL

- Query

Análise

Ferocious Kitten é um grupo de ciberespionagem focado no Irã ativo desde pelo menos 2015. Ele entrega documentos do Microsoft Office armados por meio de spear-phishing para instalar um implante personalizado chamado MarkiRAT, que realiza keylogging, captura de tela, coleta de credenciais e exfiltração escalonada via HTTP(S). O grupo utiliza técnicas de persistência, como sequestro de atalhos do Telegram e Chrome, disfarçando arquivos com o truque Unicode de Inversão da Direita para a Esquerda e abusando do BITS do Windows para descoberta de download e proxy. Também explora a vulnerabilidade RCE MSHTML CVE-2021-40444 para entregar um ladrão PowerShell.

Investigação

Os analistas devem mapear os comportamentos observados para técnicas MITRE ATT&CK, como T1566.001 (Anexo de Spearphishing), T1204.002 (Execução pelo Usuário), T1574 (Sequestro do Fluxo de Execução), T1036.002 (Mascaramento – RTLO), T1197 (Tarefas BITS), T1518.001 (Descoberta de Software – ferramentas de segurança), T1056.001 (Keylogging), e T1071.001 (Protocolo Web C2). Indicadores de comprometimento incluem macros maliciosas do Office que gravam “update.exe” na pasta Pública, atalhos renomeados para apontar para o malware, nomes de tarefas BITS como “pdj”, requisições HTTP GET/POST para URLs C2 contendo parâmetros “u”, “k”, e extensões de arquivos exfiltrados (por exemplo, .kdbx, .gpg). O tráfego de rede para domínios suspeitos hospedando cargas PowerShortShell ou MarkiRAT deve ser registrado.

Mitigação

Implemente defesas em camadas: habilite bloqueio de macros ou permita apenas arquivos de Office confiáveis, use gateways de segurança de e-mail para escanear anexos, aplique políticas de execução com privilégio mínimo, monitore e restrinja o uso do bitsadmin, desative o sequestro de atalhos ao proteger os atalhos em %APPDATA%, implante detecção e resposta de endpoint (EDR) para detectar comportamentos do MarkiRAT (injeção de processos, gravação de arquivos em %PUBLIC%AppDataLibs, keylogging) e mantenha os sistemas atualizados contra CVE-2021-40444 e quaisquer vulnerabilidades posteriores. Audite regularmente os produtos de segurança instalados para relatórios de adulteração.

Resposta

Quando uma infecção é suspeita, isole o endpoint, colete a memória volátil, o sistema de arquivos e os logs de eventos do Windows, capture a lista de tarefas BITS e identifique os atalhos maliciosos. Remova os binários MarkiRAT, delete as tarefas agendadas e entradas de inicialização associadas e redefina as credenciais comprometidas. Conduza uma pesquisa de inteligência de ameaças sobre os domínios C2, atualize assinaturas de detecção e notifique as partes interessadas apropriadas. Realize uma revisão pós-incidente para melhorar a conscientização do usuário e fortalecer o manuseio de macros.

mermaid graph TB %% Class definitions classDef action fill:#99ccff classDef technique fill:#ffcc99 classDef malware fill:#ff9999 classDef process fill:#ccffcc %% Nodes attack_initial_access[“<b>Ação</b> – <b>T1566.001 Phishing: Anexo de Spearphishing</b><br /><b>Descrição</b>: E-mail com um documento do Office armado contendo macros é enviado para a vítima.”] class attack_initial_access action malware_markirat[“<b>Malware</b> – <b>Nome</b>: MarkiRAT<br /><b>Descrição</b>: Trojan de Acesso Remoto que copia a si mesmo em diretórios de aplicativos legítimos e estabelece comunicações C2.”] class malware_markirat malware tech_shortcut_mod[“<b>Técnica</b> – <b>T1547.009 Modificação de Atalho</b><br /><b>Descrição</b>: Cria ou modifica atalhos para que o código malicioso seja executado quando o aplicativo legítimo iniciar.”] class tech_shortcut_mod technique tech_masquerade[“<b>Técnica</b> – <b>T1036.002 Mascaramento: Inversão da Direita para a Esquerda</b><br /><b>Descrição</b>: Usa caracteres Unicode RTL em nomes de arquivos para parecerem arquivos de mídia inofensivos.”] class tech_masquerade technique tech_bits_jobs[“<b>Técnica</b> – <b>T1197 Tarefas BITS</b><br /><b>Descrição</b>: Aproveita o Serviço de Transferência Inteligente em Segundo Plano para criar tarefas que baixam cargas adicionais e reúnem informações de proxy.”] class tech_bits_jobs technique tech_process_disc[“<b>Técnica</b> – <b>T1057 Descoberta de Processos</b><br /><b>Descrição</b>: Enumera processos em execução para localizar produtos de segurança.”] class tech_process_disc technique tech_software_disc[“<b>Técnica</b> – <b>T1518 Descoberta de Software</b><br /><b>Descrição</b>: Verifica a presença de produtos antivírus instalados, como Kaspersky ou Bitdefender, e relata os achados.”] class tech_software_disc technique tech_clipboard[“<b>Técnica</b> – <b>T1115 Dados da Área de Transferência</b><br /><b>Descrição</b>: Captura conteúdos da área de transferência e teclas pressionadas, armazenando-os localmente para exfiltração futura.”] class tech_clipboard technique tech_data_obf[“<b>Técnica</b> – <b>T1001 Ofuscação de Dados</b><br /><b>Descrição</b>: Codifica parâmetros HTTP/S GET/POST para ocultar tráfego malicioso.”] class tech_data_obf technique tech_web_service[“<b>Técnica</b> – <b>T1102 Serviço Web</b><br /><b>Descrição</b>: Usa serviços web legítimos sobre HTTP/S para sinalização, recebimento de comandos e exfiltração de dados.”] class tech_web_service technique tech_bidirectional[“<b>Técnica</b> – <b>T1102.002 Serviço Web: Comunicação Bidirecional</b><br /><b>Descrição</b>: Mantém canal bidirecional com C2 para envio de comandos e recebimento de dados.”] class tech_bidirectional technique tech_external_proxy[“<b>Técnica</b> – <b>T1090.002 Proxy: Proxy Externo</b><br /><b>Descrição</b>: Roteia tráfego C2 por meio de um proxy externo descoberto via tarefas BITS.”] class tech_external_proxy technique %% Connections attack_initial_access u002du002d>|entrega| malware_markirat malware_markirat u002du002d>|estabelece persistência via| tech_shortcut_mod malware_markirat u002du002d>|evita detecção com| tech_masquerade malware_markirat u002du002d>|cria| tech_bits_jobs tech_bits_jobs u002du002d>|baixa cargas adicionais e coleta informações de proxy| tech_external_proxy malware_markirat u002du002d>|executa| tech_process_disc malware_markirat u002du002d>|executa| tech_software_disc malware_markirat u002du002d>|coleta| tech_clipboard malware_markirat u002du002d>|ofusca o tráfego com| tech_data_obf malware_markirat u002du002d>|comunica-se usando| tech_web_service tech_web_service u002du002d>|suporta| tech_bidirectional tech_bidirectional u002du002d>|habilita comunicação bidirecional C2| malware_markirat

Fluxo de Ataque

Regras de Detecção

Detecção de Comunicação C2 e Exfiltração de Dados MarkiRAT [Conexão de Rede do Windows]

Ver

Detecção de Probing de Software de Segurança MarkiRAT [Windows Sysmon]

Ver

Detecção de Spearphishing e Persistência APT Ferocious Kitten [Criação de Processo no Windows]

Ver

Arquivos Suspeitos no Perfil de Usuário Público (via file_event)

Ver

Binário / Scripts Suspeitos em Localização de Inicialização (via file_event)

Ver

Instruções de Simulação

Narrativa do Ataque & Comandos:

-

-

Entrega: Um anexo de e-mail (

update.exe) é inserido no diretório deC:UsersPublicda vítima. -

Execução: O atacante, usando um macro ou script malicioso, executa

cmd.exe /c "C:UsersPublicupdate.exe"que lança a carga. - Persistência: Como o arquivo está na pasta Pública, qualquer usuário pode reexecutá-lo, satisfazendo a técnica de inicialização automática ao ligar ou logar.

-

Impacto do Registro: O Sysmon registra um evento onde

Image = C:WindowsSystem32cmd.exeeCommandLinecontém"/c C:UsersPublicupdate.exe"; a regra de detecção corresponde ao/cfragmento e o caminho de imagem malicioso conhecido (update.exe).

-

Entrega: Um anexo de e-mail (

-

Script de Teste de Regressão: O script abaixo replica os passos do atacante em uma máquina de teste.

# ------------------------------------------------- # Implantação simulada de carga do Ferocious Kitten # ------------------------------------------------- # 1. Crie um executável malicioso fictício (espaço reservado) $maliciousPath = "$env:PUBLICupdate.exe" Set-Content -Path $maliciousPath -Value "Isto é uma carga simulada" -Encoding ASCII # 2. Execute a carga via cmd.exe com a flag /c $cmd = "$env:windirSystem32cmd.exe"