APT Ferocious Kitten Expuesto: Dentro de la Campaña de Espionaje Enfocada en Irán

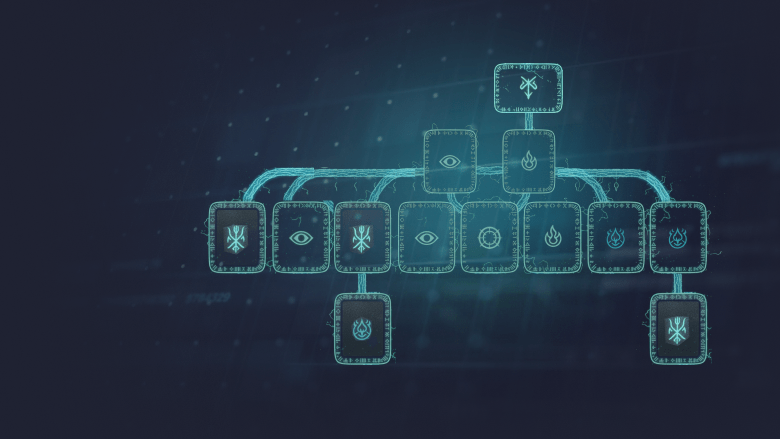

Detection stack

- AIDR

- Alert

- ETL

- Query

Análisis

Ferocious Kitten es un grupo de ciberespionaje enfocado en Irán, activo al menos desde 2015. Entrega documentos de Microsoft Office armados a través de spear-phishing para instalar un implante personalizado llamado MarkiRAT, que realiza registros de teclas, captura de pantallas, extracción de credenciales y exfiltración escalonada por HTTP(S). El grupo utiliza técnicas de persistencia como el secuestro de accesos directos de Telegram y Chrome, disfraza archivos con el truco de Unicode Right-to-Left Override, y abusa de Windows BITS para descarga y descubrimiento de proxies. También aprovecha la vulnerabilidad RCE de MSHTML CVE-2021-40444 para entregar un robador de PowerShell.

Investigación

Los analistas deben mapear los comportamientos observados a técnicas de MITRE ATT&CK como T1566.001 (Spearphishing Attachment), T1204.002 (Ejecución por Usuario), T1574 (Secuestro del Flujo de Ejecución), T1036.002 (Mascaramiento – RTLO), T1197 (BITS Jobs), T1518.001 (Descubrimiento de Software – herramientas de seguridad), T1056.001 (Keylogging) y T1071.001 (Protocolo Web C2). Los indicadores de compromiso incluyen macros maliciosas de Office que escriben «update.exe» en la carpeta Pública, accesos directos renombrados para señalar al malware, nombres de trabajos BITS como «pdj», y extensiones de archivos exfiltrados (por ejemplo, .kdbx, .gpg). El tráfico de red a dominios sospechosos que alojan cargas útiles de PowerShortShell o MarkiRAT debe ser registrado.

Mitigación

Despliegue defensas por capas: habilite bloqueo de macros o lista de permitidos solo para archivos de Office de confianza, use puertas de enlace de seguridad de correo electrónico para escanear adjuntos, aplique políticas de ejecución de privilegio mínimo, monitoree y restrinja el uso de bitsadmin, desactive el secuestro de accesos directos asegurando los accesos directos de %APPDATA%, despliegue detección y respuesta en el punto final (EDR) para detectar comportamientos de MarkiRAT (inyección de procesos, escrituras de archivo a %PUBLIC%AppDataLibs, keylogging), y mantenga los sistemas parcheados para CVE-2021-40444 y cualquier vulnerabilidad posterior. Audite regularmente los productos de seguridad instalados para detectar informes de manipulación.

Respuesta

Cuando se sospecha de una infección, aísle el punto final, recoja memoria volátil, registros del sistema de archivos y de eventos de Windows, capture la lista de trabajos BITS e identifique accesos directos maliciosos. Elimine los binarios de MarkiRAT, borre los trabajos programados asociados y las entradas de inicio, y restablezca las credenciales comprometidas. Realice una búsqueda de inteligencia de amenazas en dominios C2, actualice las firmas de detección y notifique a las partes interesadas apropiadas. Realice una revisión posterior al incidente para mejorar la conciencia del usuario y endurecer la gestión de macros.

mermaid graph TB %% Class definitions classDef action fill:#99ccff classDef technique fill:#ffcc99 classDef malware fill:#ff9999 classDef process fill:#ccffcc %% Nodes attack_initial_access[«<b>Acción</b> – <b>T1566.001 Phishing: Adjunto Spearphishing</b><br/><b>Descripción</b>: Se envía al destinatario un correo electrónico con un documento de Office armado que contiene macros.»] class attack_initial_access action malware_markirat[«<b>Malware</b> – <b>Nombre</b>: MarkiRAT<br/><b>Descripción</b>: Troyano de Acceso Remoto que se copia en directorios de aplicaciones legítimas y establece comunicaciones C2.»] class malware_markirat malware tech_shortcut_mod[«<b>Técnica</b> – <b>T1547.009 Modificación de Accesos Directos</b><br/><b>Descripción</b>: Crea o modifica accesos directos para que el código malicioso se ejecute cuando la aplicación legítima se inicia.»] class tech_shortcut_mod technique tech_masquerade[«<b>Técnica</b> – <b>T1036.002 Mascaramiento: Override de Derecha a Izquierda</b><br/><b>Descripción</b>: Utiliza caracteres Unicode RTL en nombres de archivos para parecer archivos de medios inofensivos.»] class tech_masquerade technique tech_bits_jobs[«<b>Técnica</b> – <b>T1197 Trabajos de BITS</b><br/><b>Descripción</b>: Aprovecha el Servicio de Transferencia Inteligente en Segundo Plano para crear trabajos que descargan cargas adicionales y reúnen información de proxy.»] class tech_bits_jobs technique tech_process_disc[«<b>Técnica</b> – <b>T1057 Descubrimiento de Procesos</b><br/><b>Descripción</b>: Enumera procesos en ejecución para localizar productos de seguridad.»] class tech_process_disc technique tech_software_disc[«<b>Técnica</b> – <b>T1518 Descubrimiento de Software</b><br/><b>Descripción</b>: Verifica los productos antivirus instalados como Kaspersky o Bitdefender e informa los hallazgos.»] class tech_software_disc technique tech_clipboard[«<b>Técnica</b> – <b>T1115 Datos del Portapapeles</b><br/><b>Descripción</b>: Captura contenidos del portapapeles y pulsaciones de teclas, los almacena localmente para una exfiltración posterior.»] class tech_clipboard technique tech_data_obf[«<b>Técnica</b> – <b>T1001 Ofuscación de Datos</b><br/><b>Descripción</b>: Codifica parámetros HTTP/S GET/POST para ocultar tráfico malicioso.»] class tech_data_obf technique tech_web_service[«<b>Técnica</b> – <b>T1102 Servicio Web</b><br/><b>Descripción</b>: Utiliza servicios web legítimos sobre HTTP/S para hacer beaconing, recibir comandos y exfiltrar datos.»] class tech_web_service technique tech_bidirectional[«<b>Técnica</b> – <b>T1102.002 Servicio Web: Comunicación Bidireccional</b><br/><b>Descripción</b>: Mantiene un canal bidireccional con C2 para enviar comandos y recibir datos.»] class tech_bidirectional technique tech_external_proxy[«<b>Técnica</b> – <b>T1090.002 Proxy: Proxy Externo</b><br/><b>Descripción</b>: Ruta el tráfico C2 a través de un proxy externo descubierto a través de trabajos BITS.»] class tech_external_proxy technique %% Connections attack_initial_access u002du002d>|entregas| malware_markirat malware_markirat u002du002d>|establece persistencia vía| tech_shortcut_mod malware_markirat u002du002d>|evade detección con| tech_masquerade malware_markirat u002du002d>|crea| tech_bits_jobs tech_bits_jobs u002du002d>|descargas cargas adicionales y reúnes información proxy| tech_external_proxy malware_markirat u002du002d>|realiza| tech_process_disc malware_markirat u002du002d>|realiza| tech_software_disc malware_markirat u002du002d>|captura| tech_clipboard malware_markirat u002du002d>|ofusca tráfico con| tech_data_obf malware_markirat u002du002d>|comunica usando| tech_web_service tech_web_service u002du002d>|soporta| tech_bidirectional tech_bidirectional u002du002d>|habilita C2 bidireccional| malware_markirat

Flujo de Ataque

Reglas de Detección

Detección de Comunicación C2 y Exfiltración de Datos de MarkiRAT [Conexión de Red de Windows]

Ver

Detección del Sondeo de Software de Seguridad de MarkiRAT [Windows Sysmon]

Ver

Detección de Spearphishing y Persistencia de Ferocious Kitten APT [Creación de Procesos de Windows]

Ver

Archivos Sospechosos en el Perfil Público de Usuario (mediante file_event)

Ver

Binario/Guiones Sospechosos en la Ubicación de Autoinicio (mediante file_event)

Ver

Instrucciones de Simulación

Narrativa del Ataque & Comandos:

-

-

Entrega: Un archivo adjunto al correo electrónico (

update.exe) se deja caer en elC:UsersPublicdirectorio de la víctima. -

Ejecución: El atacante, usando un macro o guion malicioso, ejecuta

cmd.exe /c "C:UsersPublicupdate.exe"lo cual lanza la carga útil. - Persistencia: Dado que el archivo reside en la carpeta Pública, cualquier usuario puede volver a ejecutarlo, satisfaciendo la técnica de autoinicio en el arranque o inicio de sesión.

-

Impacto del Registro: Sysmon registra un evento donde

Image = C:WindowsSystem32cmd.exeyCommandLinecontiene"/c C:UsersPublicupdate.exe"; la regla de detección coincide con el/cfragmento y la ruta de imagen maliciosa conocida (update.exe).

-

Entrega: Un archivo adjunto al correo electrónico (

-

Guion de Prueba de Regresión: El guion a continuación replica los pasos del atacante en una máquina de prueba.

# ------------------------------------------------- # Implementación simulada de payload de Ferocious Kitten # ------------------------------------------------- # 1. Crear un ejecutable malicioso ficticio (marcador de posición) $maliciousPath = "$env:PUBLICupdate.exe" Set-Content -Path $maliciousPath -Value "This is a mock payload" -Encoding ASCII # 2. Ejecutar la carga útil a través de cmd.exe con la bandera /c $cmd = "$env:windirSystem32cmd.exe"