CVE-2025-12480: El Informe SOC sobre la Vulnerabilidad de Control de Acceso No Autenticado en Triofox de Gladinet

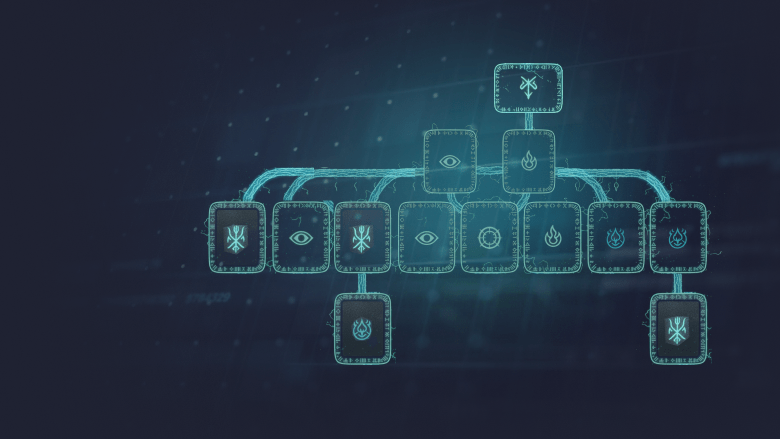

Detection stack

- AIDR

- Alert

- ETL

- Query

Análisis

Una vulnerabilidad de control de acceso inapropiado rastreada como CVE‑2025‑12480 en Gladinet Triofox permitió a atacantes no autenticados eludir completamente la autenticación, acceder a las páginas de configuración inicial incluso después de la instalación, crear nuevas cuentas de administrador y luego abusar de las funciones integradas para ejecutar cargas útiles arbitrarias. Dada su alta severidad (CVSS 9.1) y explotación en el mundo real, este error representa un serio riesgo para las organizaciones que ejecutan versiones vulnerables.

Investigación

Investigadores de amenazas de Mandiant (a través de Google Cloud) encontraron que tan temprano como el 24 de agosto de 2025, el grupo de amenazas UNC6485 explotó la falla enviando solicitudes HTTP con un encabezado Host manipulado configurado como «localhost», eludiendo así la verificación en la función CanRunCriticalPage() y accediendo a páginas de configuración como AdminDatabase.aspx y AdminAccount.aspx. Una vez dentro, los atacantes utilizaron la función de configuración de antivirus del producto (que se ejecutaba con privilegios de SISTEMA) para desplegar un script de lote malicioso que descargó una carga útil disfrazada (por ejemplo, el instalador de Zoho UEMS) y luego instaló herramientas de acceso remoto (Zoho Assist, AnyDesk) y estableció túneles SSH inversos.

Mitigación

Las organizaciones deben asegurarse de haber actualizado Triofox a la versión 16.7.10368.56560 (o posterior), que resuelve el acceso a las páginas de configuración inicial después de la instalación. Las mitigaciones adicionales incluyen auditar y deshabilitar cuentas de administrador nativas no utilizadas, restringir el acceso a las interfaces de gestión por IP o segmento de red, verificar que la función antivirus no permita la configuración de rutas arbitrarias o la ejecución de binarios no confiables, y monitorear por actividad sospechosa de SSH saliente/tunelización de puertos 433 o RDP.

Respuesta

Si sospecha el compromiso de un servidor Triofox, aísle el host afectado de inmediato, revise los registros HTTP en busca de valores sospechosos en el encabezado Host (por ejemplo, «localhost»), examine la creación no autorizada de cuentas de administrador y busque evidencia de cargas de archivos maliciosos, herramientas de túneles inversos o ejecución de procesos no habituales desde el servicio Triofox. Luego, vuelva a crear o restaure el host con la versión de software parcheada, restablezca las credenciales afectadas y rote las credenciales en herramientas auxiliares, y reporte el incidente a su CERT nacional o autoridad de seguridad. Finalmente, actualice sus reglas de detección de amenazas o SIEM para detectar esta cadena de ataque (elusión de autenticación → nueva cuenta de administrador → abuso de rutas de antivirus → descarga de cargas útiles → instalación de herramientas de acceso remoto) en el futuro.

mermaid graph TB %% Class definitions classDef action fill:#99ccff classDef tool fill:#ffcc99 classDef process fill:#ffdd99 classDef malware fill:#ff9999 classDef operator fill:#ff9900 %% Nodes action_exploit_cve[«<b>Acción</b> – <b>T1556.001 Modificar Proceso de Autenticación: Autenticación del Controlador de Dominio</b><br/>Explotar CVE‑2025‑12480 mediante inyección de encabezado host para eludir la autenticación y alcanzar AdminDatabase.aspx»] class action_exploit_cve action action_create_admin[«<b>Acción</b> – <b>T1078.001 Cuentas Válidas: Cuentas por Defecto</b><br/>Usar el flujo de configuración para crear una cuenta de administrador nativa “Cluster Admin” e iniciar sesión»] class action_create_admin action action_av_path[«<b>Acción</b> – <b>T1574.007 Intercepción de Ruta</b> & <b>T1216 Ejecución de Script de Sistema por Proxy</b><br/>Abusar de la función de protección antivirus para establecer una ruta de script arbitraria, provocando que centre_report.bat se ejecute como SISTEMA»] class action_av_path action process_batch[«<b>Proceso</b> – centre_report.bat<br/>Ejecutado con privilegios de SISTEMA»] class process_batch process process_cmd[«<b>Proceso</b> – cmd.exe<br/>Shell de Comandos de Windows (T1059.003)»] class process_cmd process process_powershell[«<b>Proceso</b> – PowerShell<br/>Descargador de PowerShell (T1059.001) que obtiene el agente Zoho UEMS»] class process_powershell process malware_zoho_uems[«<b>Malware</b> – Agente Zoho UEMS<br/>Instalado silenciosamente desde http://84.200.80.252»] class malware_zoho_uems malware tool_anydesk[«<b>Herramienta</b> – AnyDesk<br/>Utilidad de acceso remoto»] class tool_anydesk tool tool_zoho_assist[«<b>Herramienta</b> – Zoho Assist<br/>Utilidad de acceso remoto»] class tool_zoho_assist tool tool_sihosts[«<b>Herramienta</b> – sihosts.exe (renombrado Plink)<br/>Crea túnel SSH inverso»] class tool_sihosts tool tool_silcon[«<b>Herramienta</b> – silcon.exe (renombrado PuTTY)<br/>Soporta túnel SSH inverso»] class tool_silcon tool action_ssh_tunnel[«<b>Acción</b> – <b>T1021.004 Servicios Remotos: SSH</b> & <b>T1572 Tunelización de Protocolo</b><br/>Crear túnel SSH inverso reenviando tráfico RDP»] class action_ssh_tunnel action action_rdp_access[«<b>Acción</b> – <b>T1021.001 Servicios Remotos: RDP</b><br/>Acceder al host comprometido vía RDP a través del túnel»] class action_rdp_access action action_lateral_move[«<b>Acción</b> – Movimiento lateral vía RDP»] class action_lateral_move action action_add_admin_groups[«<b>Acción</b> – <b>T1098.007 Manipulación de Cuentas: Grupos Locales o de Dominio Adicionales</b><br/>Enumerar sesiones SMB y agregar cuentas a grupos de Administradores locales y de dominio»] class action_add_admin_groups action %% Connections action_exploit_cve u002du002d>|leads_to| action_create_admin action_create_admin u002du002d>|leads_to| action_av_path action_av_path u002du002d>|executes| process_batch process_batch u002du002d>|launches| process_cmd process_cmd u002du002d>|runs| process_powershell process_powershell u002du002d>|downloads| malware_zoho_uems malware_zoho_uems u002du002d>|enables| tool_anydesk malware_zoho_uems u002du002d>|enables| tool_zoho_assist tool_anydesk u002du002d>|supports| action_ssh_tunnel tool_zoho_assist u002du002d>|supports| action_ssh_tunnel action_ssh_tunnel u002du002d>|uses| tool_sihosts action_ssh_tunnel u002du002d>|uses| tool_silcon action_ssh_tunnel u002du002d>|enables| action_rdp_access action_rdp_access u002du002d>|enables| action_lateral_move action_lateral_move u002du002d>|enables| action_add_admin_groups

Flujo de Ataque

Reglas de Detección

Ataque de Encabezado Host HTTP Sospechoso en Triofox [Servidor Web]

Ver

Ejecución de Script de Lote Malicioso vía Abuso de Ruta en Antivirus de Triofox [Creación de Procesos en Windows]

Ver

IOCs (ip) para detectar: No Hay Lugar como Localhost: Acceso Remoto No Autenticado vía la Vulnerabilidad de Triofox CVE-2025-12480

Ver

IOCs (hash) para detectar: No Hay Lugar como Localhost: Acceso Remoto No Autenticado vía la Vulnerabilidad de Triofox CVE-2025-12480

Ver

Instrucciones de Simulación

-

Narrativa del Ataque & Comandos:

Un atacante, habiendo identificado elpunto finalpunto final, forja una solicitud HTTP GET que establece el encabezado, forja una solicitud HTTP GET que establece el encabezadoaaReferercontiene. Esto engaña a la aplicación para que trate la solicitud como una llamada interna, potencialmente omitiendo los controles de acceso y habilitando una explotación adicional (por ejemplo, subir una web‑shell). El atacante también envía una solicitud secundaria donde el encabezado. Esto engaña a la aplicación para que trate la solicitud como una llamada interna, potencialmente omitiendo los controles de acceso y habilitando una explotación adicional (por ejemplo, subir una web‑shell). El atacante también envía una solicitud secundaria donde el encabezadopara satisfacer la condición de detección alternativa. Ambas solicitudes se emiten usandopara satisfacer la condición de detección alternativa. Ambas solicitudes se emiten usando -

para asegurar el control de los encabezados en bruto.

#!/usr/bin/env bash # ------------------------------------------------- # Simular ataque de Encabezado Host contra AdminDatabase.aspx # ------------------------------------------------- TARGET="http://vulnerable-webapp.example.com" ENDPOINT="/AdminDatabase.aspx" echo "[*] Enviando solicitud GET con encabezado Host malicioso (selección2)..." curl -s -o /dev/null -w "%{http_code}n" -H "Host: localhost" -H "User-Agent: Mozilla/5.0" "${TARGET}${ENDPOINT}"