Vicious Kitten APT Enthüllt: Einblicke in die auf Iran fokussierte Spionagekampagne

Detection stack

- AIDR

- Alert

- ETL

- Query

Analyse

Ferocious Kitten ist eine auf den Iran fokussierte Cyber-Spionagegruppe, die seit mindestens 2015 aktiv ist. Sie liefert manipulierte Microsoft Office-Dokumente via Spear-Phishing, um ein benutzerdefiniertes Implantat namens MarkiRAT zu installieren, das Keylogging, Screenshot-Erfassung, Anmeldeinformationsdiebstahl und schrittweise Exfiltration über HTTP(S) durchführt. Die Gruppe verwendet Persistenztechniken wie die Shortcut-Entführung von Telegram und Chrome, tarnt Dateien mit dem Right-to-Left-Override-Unicode-Trick und missbraucht Windows BITS für Downloads und Proxy-Erkennung. Sie nutzt auch die MSHTML RCE-Schwachstelle CVE-2021-40444, um einen PowerShell-Stealer bereitzustellen.

Untersuchung

Analysten sollten das beobachtete Verhalten mit MITRE ATT&CK-Techniken wie T1566.001 (Spearphishing-Anhang), T1204.002 (Benutzerausführung), T1574 (Hijack Execution Flow), T1036.002 (Maskierung – RTLO), T1197 (BITS-Jobs), T1518.001 (Software-Entdeckung – Sicherheitstools), T1056.001 (Keylogging) und T1071.001 (Web Protocol C2) abgleichen. Indikatoren für Kompromittierungen umfassen bösartige Office-Makros, die „update.exe“ in den öffentlichen Ordner schreiben, umbenannte Shortcuts, die auf die Malware zeigen, BITS-Jobnamen wie „pdj“, HTTP GET/POST zu C2-URLs mit Parametern „u“, „k“ und exfiltrierte Dateierweiterungen (z.B. .kdbx, .gpg). Der Netzwerkverkehr zu verdächtigen Domains, die PowerShortShell oder MarkiRAT-Payloads hosten, sollte protokolliert werden.

Abhilfe

Schichtweise Abwehr bereitstellen: Makroblockierung aktivieren oder nur vertrauenswürdige Office-Dateien zulassen, E-Mail-Sicherheitsgateways zur Durchsuchung von Anhängen verwenden, Least-Privilege-Ausführungsrichtlinien durchsetzen, die Verwendung von bitsadmin überwachen und einschränken, Shortcut-Entführung durch Sicherung der %APPDATA%-Shortcuts deaktivieren, Endpunkt-Erkennungs- und -Reaktionssysteme (EDR) bereitstellen, um MarkiRAT-Verhalten (Prozessinjektion, Datei-Schreibvorgänge in %PUBLIC%AppDataLibs, Keylogging) zu erkennen, und Systeme für CVE-2021-40444 und spätere Schwachstellen patchen. Regelmäßig installierte Sicherheitsprodukte auf Manipulationsberichte überprüfen.

Antwort

Bei Verdacht auf eine Infektion den Endpunkt isolieren, flüchtige Speicher, Dateisystem und Windows-Ereignisprotokolle sammeln, die BITS-Jobliste abrufen und bösartige Shortcuts identifizieren. Die MarkiRAT-Binaries entfernen, zugehörige geplante Tasks und Autostart-Einträge löschen und kompromittierte Anmeldeinformationen zurücksetzen. Bedrohungsintelligenz zu C2-Domains abrufen, Erkennungssignaturen aktualisieren und geeignete Stakeholder benachrichtigen. Eine Nachfallanalyse durchführen, um das Nutzerbewusstsein zu verbessern und den Umgang mit Makros zu stärken.

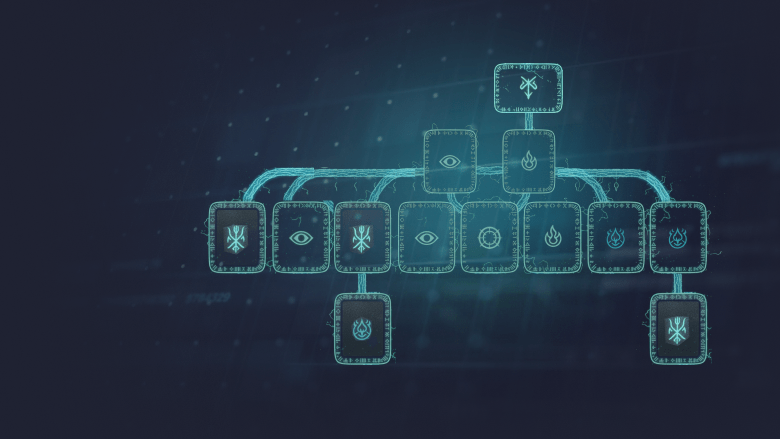

graph TB %% Class definitions classDef action fill:#99ccff classDef technique fill:#ffcc99 classDef malware fill:#ff9999 classDef process fill:#ccffcc %% Nodes attack_initial_access[„<b>Aktion</b> – <b>T1566.001 Phishing: Spearphishing-Anhang</b><br /><b>Beschreibung</b>: E-Mail mit einem präparierten Office-Dokument mit Makros wird an das Opfer gesendet.“] class attack_initial_access action malware_markirat[„<b>Malware</b> – <b>Name</b>: MarkiRAT<br /><b>Beschreibung</b>: Remote-Access-Trojaner, der sich in legitime Anwendungsverzeichnisse kopiert und C2-Kommunikation etabliert.“] class malware_markirat malware tech_shortcut_mod[„<b>Technik</b> – <b>T1547.009 Verknüpfungsmanipulation</b><br /><b>Beschreibung</b>: Erstellt oder verändert Verknüpfungen, sodass bösartiger Code beim Start der legitimen Anwendung ausgeführt wird.“] class tech_shortcut_mod technique tech_masquerade[„<b>Technik</b> – <b>T1036.002 Tarnung: Rechts-nach-Links-Override</b><br /><b>Beschreibung</b>: Verwendet Unicode-RTL-Zeichen in Dateinamen, um als harmlose Mediendateien zu erscheinen.“] class tech_masquerade technique tech_bits_jobs[„<b>Technik</b> – <b>T1197 BITS-Jobs</b><br /><b>Beschreibung</b>: Missbraucht den Background Intelligent Transfer Service zur Erstellung von Jobs, die zusätzliche Nutzlasten herunterladen und Proxy-Informationen sammeln.“] class tech_bits_jobs technique tech_process_disc[„<b>Technik</b> – <b>T1057 Prozesserkennung</b><br /><b>Beschreibung</b>: Enumeriert laufende Prozesse, um Sicherheitsprodukte zu identifizieren.“] class tech_process_disc technique tech_software_disc[„<b>Technik</b> – <b>T1518 Softwareerkennung</b><br /><b>Beschreibung</b>: Prüft auf installierte Antivirenprodukte wie Kaspersky oder Bitdefender und meldet die Ergebnisse.“] class tech_software_disc technique tech_clipboard[„<b>Technik</b> – <b>T1115 Zwischenablagedaten</b><br /><b>Beschreibung</b>: Erfasst Inhalte der Zwischenablage und Tastatureingaben und speichert sie lokal zur späteren Exfiltration.“] class tech_clipboard technique tech_data_obf[„<b>Technik</b> – <b>T1001 Datenverschleierung</b><br /><b>Beschreibung</b>: Kodiert HTTP/S-GET/POST-Parameter, um bösartigen Netzwerkverkehr zu verbergen.“] class tech_data_obf technique tech_web_service[„<b>Technik</b> – <b>T1102 Webdienst</b><br /><b>Beschreibung</b>: Nutzt legitime Webdienste über HTTP/S für Beaconing, Befehlsübermittlung und Datenexfiltration.“] class tech_web_service technique tech_bidirectional[„<b>Technik</b> – <b>T1102.002 Webdienst: Bidirektionale Kommunikation</b><br /><b>Beschreibung</b>: Hält einen Zwei-Wege-Kanal zum C2 aufrecht, um Befehle zu senden und Daten zu empfangen.“] class tech_bidirectional technique tech_external_proxy[„<b>Technik</b> – <b>T1090.002 Proxy: Externer Proxy</b><br /><b>Beschreibung</b>: Leitet C2-Verkehr über einen externen Proxy, der über BITS-Jobs ermittelt wurde.“] class tech_external_proxy technique %% Connections attack_initial_access u002du002d>|liefert| malware_markirat malware_markirat u002du002d>|etabliert Persistenz über| tech_shortcut_mod malware_markirat u002du002d>|umgeht Erkennung mit| tech_masquerade malware_markirat u002du002d>|erstellt| tech_bits_jobs tech_bits_jobs u002du002d>|lädt zusätzliche Nutzlasten herunter und sammelt Proxy-Informationen für| tech_external_proxy malware_markirat u002du002d>|führt aus| tech_process_disc malware_markirat u002du002d>|führt aus| tech_software_disc malware_markirat u002du002d>|sammelt| tech_clipboard malware_markirat u002du002d>|verschleiert Verkehr mit| tech_data_obf malware_markirat u002du002d>|kommuniziert über| tech_web_service tech_web_service u002du002d>|unterstützt| tech_bidirectional tech_bidirectional u002du002d>|ermöglicht bidirektionales C2| malware_markirat

Angriffsverlauf

Erkennungsregeln

Erkennung der MarkiRAT-C2-Kommunikation und Datenexfiltration [Windows-Netzwerkverbindung]

Ansehen

Erkennung der MarkiRAT-Sicherheitssoftware-Probing [Windows Sysmon]

Ansehen

Erkennung von Ferocious Kitten APT Spearphishing und Persistenz [Windows-Prozesserstellung]

Ansehen

Verdächtige Dateien im öffentlichen Benutzerprofil (über file_event)

Ansehen

Verdächtige Binärdateien/Skripte im Autostart-Ort (über file_event)

Ansehen

Simulationsanleitungen

Angriffsablauf & Befehle:

-

-

Zustellung:Ein E-Mail-Anhang (

update.exe) wird im Verzeichnis des Opfers abgelegtC:UsersPublicVerzeichnis. -

Ausführung:Der Angreifer führt mit einem bösartigen Makro oder Skript

cmd.exe /c "C:UsersPublicupdate.exe"aus, wodurch die Payload gestartet wird. - Persistenz:Da sich die Datei im öffentlichen Ordner befindet, kann jeder Benutzer sie erneut ausführen, was die Boot-oder-Logon-Autostart-Technik erfüllt.

-

Logging-Auswirkung:Sysmon protokolliert ein Ereignis, bei dem

Image = C:WindowsSystem32cmd.exeundCommandLineenthält"/c C:UsersPublicupdate.exe"; die Erkennungsregel passt auf das/cFragment und den bekannten bösartigen Image-Pfad (update.exe).

-

Zustellung:Ein E-Mail-Anhang (

-

Regressionstest-Skript:Das folgende Skript repliziert die Schritte des Angreifers auf einer Testmaschine.

# ------------------------------------------------- # Simulation der Payload-Bereitstellung durch Ferocious Kitten # ------------------------------------------------- # 1. Ein Dummy bösartiges ausführbares Programm erstellen (Platzhalter) $maliciousPath = "$env:PUBLICupdate.exe" Set-Content -Path $maliciousPath -Value "Dies ist eine Schein-Payload" -Encoding ASCII # 2. Die Payload über cmd.exe mit dem /c-Flag ausführen $cmd = "$env:windirSystem32cmd.exe"