중국 관련 행위자들, 미국 정책에 영향을 미치는 조직에 지속적인 관심

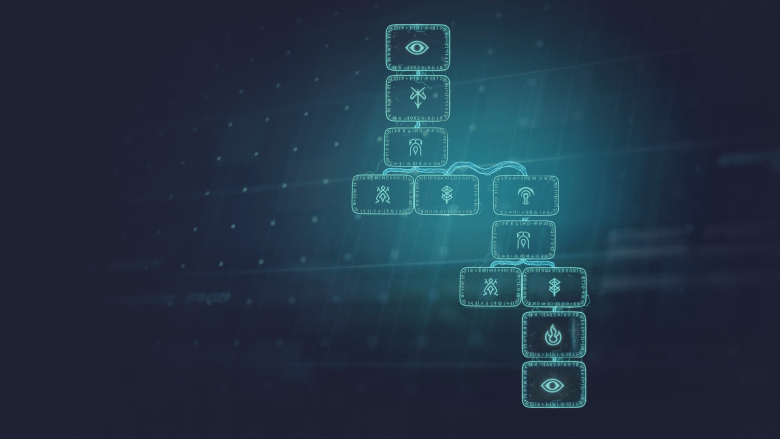

Detection stack

- AIDR

- Alert

- ETL

- Query

분석

APT41, Kelp(Salt Typhoon), Space Pirates 및 Earth Longzhi 하위 그룹과 같은 중국 국가 지원 위협 그룹이 정부 정책에 영향을 미치는 미국 비영리 단체에 대한 다단계 침입을 수행했습니다. 공격자는 알려진 취약점(CVE‑2022‑26134, CVE‑2021‑44228, CVE‑2017‑9805, CVE‑2017‑17562 등)에 대한 초기 스캔을 수행하고, curl을 사용하여 연결성을 테스트하고, netstat으로 네트워크 데이터를 수집하고, 지속성을 위해 예약된 작업을 생성하고, 합법적인 VipreAV 구성 요소 vetysafe.exe를 통한 DLL 사이드로딩을 수행했으며, Dcsync 및 Imjpuexc와 같은 도구를 사용했습니다. 이 캠페인은 장기적인 은밀한 접근을 유지하고 잠재적으로 도메인 컨트롤러를 손상시키는 것을 목표로 했습니다.

조사

조사 과정에서 일련의 ATT&CK 기법이 식별되었습니다: 취약한 서비스에 대한 대량 스캐닝을 통한 정찰(T1595); 초기 접속(T1190)은 CVE‑2022‑26134, CVE‑2021‑44228, CVE‑2017‑9805, CVE‑2017‑17562 취약점을 사용하여 이뤄졌습니다; 외부 사이트에 대한 curl 요청을 통한 명령 및 제어 테스트 (https://www.google.com , https://www.microsoft.com , 등); netstat을 사용한 네트워크 연결 나열을 통해 발견(T1049); schtasks /create /tn MicrosoftWindowsRasOutbound로 생성된 예약된 작업을 통한 지속성(T1053); vetysafe.exe를 통한 sbamres.dll의 DLL 사이드로딩을 통해 방어 회피(T1574.002); Dcsync를 사용한 디렉터리 데이터 복제를 통해 자격 증명 접근(T1003); 맞춤로더 및 Imjpuexc의 실행(T1059). 관찰된 도구에는 합법적인 Windows 유틸리티(netstat, schtasks), curl, msbuild.exe, vetysafe.exe(VipreAV), sbamres.dll, Dcsync, Imjpuexc 및 사용자 정의 암호화 로더가 포함되었습니다. sbamres.dll, imjpuexc.exe의 해시 값 및 hxxp://38.180.83[.]166/6CDF0FC26CDF0FC2로의 네트워크 트래픽과 같은 침해 지표(IOCs)가 기록되었습니다.

완화

- • 특히 Atlassian 제품(CVE‑2022‑26134), Log4j(CVE‑2021‑44228), Apache Struts(CVE‑2017‑9805) 및 GoAhead(CVE‑2017‑17562)의 취약한 소프트웨어를 즉시 패치하십시오.

- • AppLocker, Windows Defender Application Control 등의 애플리케이션 제어를 구현하여 curl, msbuild.exe 및 비표준 디렉터리의 맞춤 로더와 같은 일반 유틸리티의 무단 실행을 차단하십시오.

- • 엄격한 최소 권한 정책을 시행하고, 예약된 작업의 생성을 허가된 관리자에게만 제한하십시오. DLL 사이드로딩 탐지 규칙을 배포하고, vetysafe.exe가 sbamres.dll을 로딩하는 것과 같은 알려진 합법적인 바이너리가 예상치 못한 DLL을 로딩할 때 실행 모니터링을 실시하십시오.

- • Dcsync 활동과 도메인 컨트롤러의 비정상적인 복제 요청을 모니터링할 수 있도록 하십시오.

- 네트워크를 분할하여 횡적 이동을 제한하고 도메인 컨트롤러와 같은 중요 자산을 격리하십시오.

- • CVE를 기반으로 한 최신 위협 인텔리전스 기반의 취약점 스캐닝 및 탐지 예방을 정기적으로 수행하십시오.

대응

- • 손상된 호스트와 유사한 IOC를 보이는 시스템을 격리하십시오.

- • 포렌식 분석을 위해 휘발성 메모리 및 디스크 이미지를 캡처하십시오.

- • 악성 예약 작업을 제거하고 msbuild.exe가 사용한 알려지지 않은 XML 파일을 삭제하십시오.

- • 손상된 바이너리(vetysafe.exe, msbuild.exe)를 교체하거나 청소하고 서명을 확인하십시오.

- • 특히 권한이 높은 계정과 도메인 관리자 계정의 자격 증명을 교체하고, 자격 증명 덤핑을 감사하십시오.

- • 악성 호스트(hxxp://38.180.83[.]166)로의 아웃바운드 C2 트래픽을 차단하십시오.

- • 백도어나 지속성 메커니즘이 남아있지 않도록 전체 도메인 컨트롤러 감사를 수행하십시오.

- • 관찰된 도구 및 IOC에 대한 탐지 시그니처를 SIEM 및 엔드포인트 도구에 업데이트하십시오.

graph TB %% 클래스 정의 classDef action fill:#99ccff classDef tool fill:#ffcc99 classDef file fill:#ccffcc %% 기법 노드 tech_exploit_pf[“<b>행동</b> – <b>T1190 공개 노출 애플리케이션 악용</b><br/><b>설명</b>: 공개 노출 애플리케이션을 악용하여 초기 접근 획득”] class tech_exploit_pf action tech_trusted_dev[“<b>행동</b> – <b>T1127.001 신뢰된 개발자 유틸리티 프록시 실행</b><br/><b>설명</b>: 합법적인 개발자 유틸리티(MSBuild)를 사용하여 악성 코드 실행”] class tech_trusted_dev action tech_event_trigger[“<b>행동</b> – <b>T1546.009 이벤트 트리거 실행</b><br/><b>설명</b>: 정상 실행 파일을 통한 DLL 사이드로딩”] class tech_event_trigger action tech_scheduled_task[“<b>행동</b> – <b>T1053 예약 작업/잡</b><br/><b>설명</b>: 악성 프로세스를 주기적으로 실행하기 위해 예약 작업 생성”] class tech_scheduled_task action tech_credential_dump[“<b>행동</b> – <b>T1003.006 OS 자격 증명 덤핑</b><br/><b>설명</b>: 도메인 컨트롤러를 가장하여 AD 자격 증명 추출(DCSync)”] class tech_credential_dump action tech_net_discovery[“<b>행동</b> – <b>T1049 시스템 네트워크 연결 탐색</b><br/><b>설명</b>: 활성 네트워크 연결 열거”] class tech_net_discovery action tech_remote_discovery[“<b>행동</b> – <b>T1018 원격 시스템 탐색</b><br/><b>설명</b>: 측면 이동을 위한 내부 호스트 식별”] class tech_remote_discovery action tech_trust_discovery[“<b>행동</b> – <b>T1482 도메인 신뢰 관계 탐색</b><br/><b>설명</b>: Active Directory 신뢰 관계 수집”] class tech_trust_discovery action tech_exploit_remote[“<b>행동</b> – <b>T1210 원격 서비스 악용</b><br/><b>설명</b>: 발견된 서비스를 활용하여 측면 이동”] class tech_exploit_remote action tech_app_layer[“<b>행동</b> – <b>T1071.001 애플리케이션 계층 프로토콜</b><br/><b>설명</b>: 명령 및 제어 통신에 웹 프로토콜 사용”] class tech_app_layer action tech_proxy[“<b>행동</b> – <b>T1090.002 프록시</b><br/><b>설명</b>: 활동 은폐를 위해 외부 프록시를 통해 C2 트래픽 라우팅”] class tech_proxy action %% 도구 / 파일 노드 tool_msbuild[“<b>도구</b> – <b>이름</b>: MSBuild<br/><b>목적</b>: 빌드 스크립트 실행 및 임의 XML 실행 가능”] class tool_msbuild tool file_outbound_xml[“<b>파일</b> – <b>이름</b>: outbound.xml<br/><b>목적</b>: MSBuild에 의해 실행되는 악성 XML 페이로드”] class file_outbound_xml file tool_vetysafe[“<b>도구</b> – <b>이름</b>: vetysafe.exe<br/><b>목적</b>: DLL 사이드로딩에 사용되는 정상 실행 파일”] class tool_vetysafe tool file_sbamres[“<b>파일</b> – <b>이름</b>: sbamres.dll<br/><b>목적</b>: vetysafe에 의해 로드되는 악성 DLL”] class file_sbamres file tool_scheduled_msbuild[“<b>도구</b> – <b>이름</b>: MSBuild (예약 실행)<br/><b>목적</b>: 60분마다 예약 작업을 통해 실행”] class tool_scheduled_msbuild tool tool_dcsync[“<b>도구</b> – <b>이름</b>: DCSync<br/><b>목적</b>: DC를 가장하여 비밀번호 해시 추출”] class tool_dcsync tool tool_netstat[“<b>도구</b> – <b>이름</b>: netstat<br/><b>목적</b>: 활성 네트워크 연결 목록 표시”] class tool_netstat tool %% 연결 – 공격 흐름 tech_exploit_pf u002du002d>|이후| tech_trusted_dev tech_trusted_dev u002du002d>|사용| tool_msbuild tool_msbuild u002du002d>|실행| file_outbound_xml tech_trusted_dev u002du002d>|이후| tech_event_trigger tech_event_trigger u002du002d>|사용| tool_vetysafe tool_vetysafe u002du002d>|로드| file_sbamres tech_event_trigger u002du002d>|이후| tech_scheduled_task tech_scheduled_task u002du002d>|생성| tool_scheduled_msbuild tech_scheduled_task u002du002d>|이후| tech_credential_dump tech_credential_dump u002du002d>|사용| tool_dcsync tech_credential_dump u002du002d>|이후| tech_net_discovery tech_net_discovery u002du002d>|사용| tool_netstat tech_net_discovery u002du002d>|이후| tech_remote_discovery tech_remote_discovery u002du002d>|이후| tech_trust_discovery tech_trust_discovery u002du002d>|이후| tech_exploit_remote tech_exploit_remote u002du002d>|이후| tech_app_layer tech_app_layer u002du002d>|통신| tech_proxy %% 스타일 지정 class tech_exploit_pf,tech_trusted_dev,tech_event_trigger,tech_scheduled_task,tech_credential_dump,tech_net_discovery,tech_remote_discovery,tech_trust_discovery,tech_exploit_remote,tech_app_layer,tech_proxy action class tool_msbuild,tool_vetysafe,tool_scheduled_msbuild,tool_dcsync,tool_netstat tool class file_outbound_xml,file_sbamres file

공격 흐름

시뮬레이션 지침

-

공격 내러티브 및 명령:

- msbuild.exe를 통한 지속성 – 공격자는 PowerShell 페이로드를 실행하여 백도어 DLL을 다운로드하는 악성 XML 프로젝트 (

evil.xml)를 작성합니다. - vetysafe.exe를 통한 DLL 사이드로딩 – 악성 DLL (

evil.dll)이vetysafe.exe와 함께 배치됩니다;vetysafe.exe를 실행하면 DLL이 로드되어 코드 실행이 가능합니다 (T1055.001/T1574.001). - netstat.exe를 사용한 네트워크 정찰 – 공격자는

netstat -ano를 실행하여 활성 연결을 나열하고, 횡적 이동을 위해 데이터를 수집합니다 (T1049).

- msbuild.exe를 통한 지속성 – 공격자는 PowerShell 페이로드를 실행하여 백도어 DLL을 다운로드하는 악성 XML 프로젝트 (

-

회귀 테스트 스크립트:

# --------------------------------------------------------- # 공격 시뮬레이션 – vetysafe, msbuild, netstat에 대한 Sigma 규칙 트리거 # --------------------------------------------------------- # 1. 악성 DLL 준비 (데모를 위한 간단한 경고) $dllPath = "$env:TEMPevil.dll" Set-Content -Path $dllPath -Value ([byte[]](0x4D,0x5A,0x90,0x00)) # 페이크 PE 헤더 # 2. vetysafe.exe (C:WindowsSystem32에 존재한다고 가정)를 임시 폴더로 복사 $vetysafe = "$env:SystemRootSystem32vetysafe.exe"