CVE-2025-12480: Gladinet의 Triofox에서 인증되지 않은 액세스 제어 취약점에 대한 SOC 보고서

Detection stack

- AIDR

- Alert

- ETL

- Query

분석

CVE‑2025‑12480으로 추적되는 Gladinet Triofox의 부적절한 접근 제어 취약점으로 인해 인증되지 않은 공격자가 인증을 완전히 우회하고 초기 설정 페이지에 접근할 수 있었으며, 새로운 관리자 계정을 생성한 후 내장 기능을 남용하여 임의의 페이로드를 실행할 수 있었습니다. 이 버그는 높은 심각도(CVSS 9.1) 및 실세계에서의 악용 사례로 인해 취약한 버전을 실행하는 조직에 심각한 위험을 야기합니다.

조사

Mandiant(구글 클라우드) 소속 위협 연구자들이 2025년 8월 24일에 위협 클러스터 UNC6485가 이 결함을 악용했다는 것을 발견했습니다. 이들은 “localhost”로 설정된 변조된 Host 헤더를 포함하여 HTTP 요청을 제출하여 함수의 검사를 우회했습니다. CanRunCriticalPage() 및 AdminDatabase.aspx와 AdminAccount.aspx 같은 설정 페이지에 접근하며, 공격자들은 제품의 안티바이러스 구성 기능(시스템 권한으로 실행) 을 사용하여 위장된 페이로드(예: Zoho UEMS 설치 프로그램)를 다운로드하고 원격 액세스 도구(Zoho Assist, AnyDesk)를 설치하고 SSH 역터널을 설정했습니다.

완화

조직은 Triofox를 버전 16.7.10368.56560(이상)으로 업그레이드 하여 설정 후 초기 구성 페이지에 대한 접근을 해결해야 합니다. 추가적인 완화로는 사용하지 않는 원래 관리자 계정의 감사 및 비활성화, IP 또는 네트워크 세그먼트를 통해 관리 인터페이스에 대한 액세스 제한, 안티바이러스 기능이 임의 경로 설정이나 신뢰할 수 없는 바이너리 실행을 허용하지 않는지 확인, 비정상적인 아웃바운드 SSH/포트 433 또는 RDP 터널링 모니터링이 포함됩니다.

대응

Triofox 서버의 침해가 의심되는 경우 즉시 영향을 받은 호스트를 격리하고, HTTP 로그에서 의심스러운 Host 헤더 값(예: “localhost”)을 검토하며, 무단 관리 계정 생성 여부를 검사하고 Triofox 서비스를 통한 악성 파일 업로드, 역터널 도구 사용 또는 비정상적인 프로세스 실행의 증거를 찾으십시오. 그 후 패치된 소프트웨어 버전으로 호스트를 재이미징하거나 복원하고 영향을 받은 자격 증명을 재설정하며 보조 도구의 자격 증명을 교체하고 사건을 국가 CERT 또는 보안 당국에 보고하십시오. 마지막으로 이 공격 사슬(인증 우회 → 새로운 관리자 계정 → 안티바이러스 경로 남용 → 페이로드 다운로드 → 원격 액세스 도구 설치)을 탐지하기 위해 위협 사냥 또는 SIEM 규칙을 업데이트하십시오.

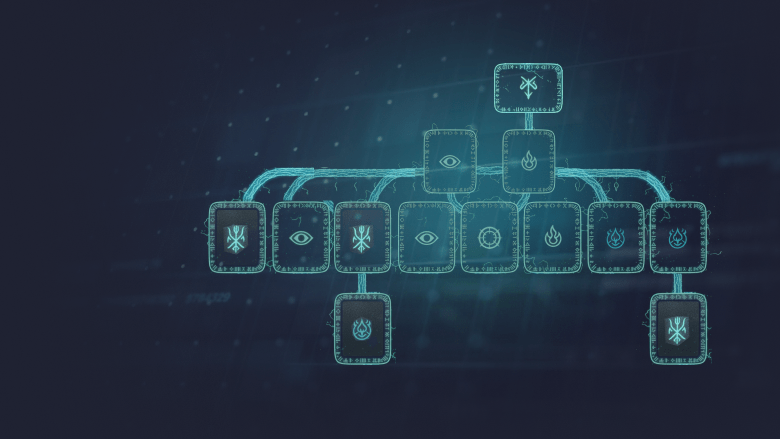

mermaid graph TB %% Class definitions classDef action fill:#99ccff classDef tool fill:#ffcc99 classDef process fill:#ffdd99 classDef malware fill:#ff9999 classDef operator fill:#ff9900 %% Nodes action_exploit_cve[“<b>행위</b> – <b>T1556.001 인증 프로세스 수정: 도메인 컨트롤러 인증</b><br/>CVE‑2025‑12480를 호스트‑헤더 인젝션을 통해 악용, 인증을 우회하여 AdminDatabase.aspx에 도달”] class action_exploit_cve action action_create_admin[“<b>행위</b> – <b>T1078.001 유효한 계정: 기본 계정</b><br/>설정 흐름을 사용하여 네이티브 관리자 계정 “Cluster Admin”을 생성하고 로그인”] class action_create_admin action action_av_path[“<b>행위</b> – <b>T1574.007 경로 확인</b> & <b>T1216 시스템 스크립트 프록시 실행</b><br/>안티바이러스 기능을 남용, 임의의 스크립트 경로를 설정, centre_report.bat가 SYSTEM으로 작동하도록 유발”] class action_av_path action process_batch[“<b>프로세스</b> – centre_report.bat<br/>SYSTEM 권한으로 실행”] class process_batch process process_cmd[“<b>프로세스</b> – cmd.exe<br/>Windows 명령 셸 (T1059.003)”] class process_cmd process process_powershell[“<b>프로세스</b> – PowerShell<br/>Zoho UEMS 에이전트를 가져오는 PowerShell (T1059.001) 다운로더”] class process_powershell process malware_zoho_uems[“<b>악성코드</b> – Zoho UEMS 에이전트<br/>http://84.200.80.252에서 조용히 설치된”] class malware_zoho_uems malware tool_anydesk[“<b>도구</b> – AnyDesk<br/>원격‑액세스 유틸리티”] class tool_anydesk tool tool_zoho_assist[“<b>도구</b> – Zoho Assist<br/>원격‑액세스 유틸리티”] class tool_zoho_assist tool tool_sihosts[“<b>도구</b> – sihosts.exe (이름 변경된 Plink)<br/>역방향 SSH 터널 생성”] class tool_sihosts tool tool_silcon[“<b>도구</b> – silcon.exe (이름 변경된 PuTTY)<br/>역방향 SSH 터널 지원”] class tool_silcon tool action_ssh_tunnel[“<b>행위</b> – <b>T1021.004 원격 서비스: SSH</b> & <b>T1572 프로토콜 터널링</b><br/>RDP 트래픽을 전달하는 역방향 SSH 터널 생성”] class action_ssh_tunnel action action_rdp_access[“<b>행위</b> – <b>T1021.001 원격 서비스: RDP</b><br/>터널을 통해 손상된 호스트에 RDP로 접근”] class action_rdp_access action action_lateral_move[“<b>행위</b> – RDP를 통한 횡이동”] class action_lateral_move action action_add_admin_groups[“<b>행위</b> – <b>T1098.007 계정 조작: 추가 로컬 또는 도메인 그룹</b><br/>SMB 세션을 열거하고 로컬 및 도메인 관리자 그룹에 계정 추가”] class action_add_admin_groups action %% Connections action_exploit_cve u002du002d>|leads_to| action_create_admin action_create_admin u002du002d>|leads_to| action_av_path action_av_path u002du002d>|executes| process_batch process_batch u002du002d>|launches| process_cmd process_cmd u002du002d>|runs| process_powershell process_powershell u002du002d>|downloads| malware_zoho_uems malware_zoho_uems u002du002d>|enables| tool_anydesk malware_zoho_uems u002du002d>|enables| tool_zoho_assist tool_anydesk u002du002d>|supports| action_ssh_tunnel tool_zoho_assist u002du002d>|supports| action_ssh_tunnel action_ssh_tunnel u002du002d>|uses| tool_sihosts action_ssh_tunnel u002du002d>|uses| tool_silcon action_ssh_tunnel u002du002d>|enables| action_rdp_access action_rdp_access u002du002d>|enables| action_lateral_move action_lateral_move u002du002d>|enables| action_add_admin_groups

공격 흐름

탐지 규칙

Triofox의 의심스러운 HTTP Host 헤더 공격 [웹서버]

보기

Triofox 안티바이러스 경로 남용을 통한 악성 배치 스크립트 실행 [윈도우 프로세스 생성]

보기

탐지할 IOCs (ip): No Place Like Localhost: Triofox 취약성 CVE-2025-12480을 통한 인증되지 않은 원격 액세스

보기

탐지할 IOCs (hash): No Place Like Localhost: Triofox 취약성 CVE-2025-12480을 통한 인증되지 않은 원격 액세스

보기

시뮬레이션 지침

-

공격 내러티브 & 명령:

공격자는 취약한AdminDatabase.aspx엔드포인트를 식별한 후Host헤더를localhost로 설정한 HTTP GET 요청을 만듭니다. 이는 애플리케이션을 요청을 내부 호출로 처리하도록 속여 접근 제어를 우회하고 추가적인 익플로잇을 가능하게 할 수 있습니다 (예: 웹 셸 업로드). 공격자는 또한Referer헤더에http://localhost/를 포함하여 대체 탐지 조건을 만족시키는 2차 요청을 보냅니다. 두 요청은curl을 사용하여 발행되어 생 헤더 제어를 보장합니다. -

회귀 테스트 스크립트:

#!/usr/bin/env bash # ------------------------------------------------- # AdminDatabase.aspx에 대한 Host 헤더 공격 시뮬레이션 # ------------------------------------------------- TARGET="http://vulnerable-webapp.example.com" ENDPOINT="/AdminDatabase.aspx" echo "[*] 악의적인 Host 헤더로 GET 요청 전송 중 (selection2)..." curl -s -o /dev/null -w "%{http_code}n" -H "Host: localhost" -H "User-Agent: Mozilla/5.0" "${TARGET}${ENDPOINT}"