CERT-UA ha osservato un’ondata di attività offensiva crescente sfruttando spearphishing e prendendo di mira le Forze di Difesa e le agenzie statali locali dell’Ucraina. Gli attacchi orchestrati dal gruppo UAC-0239 si spacciano per il Servizio di Sicurezza dell’Ucraina e compromettono le organizzazioni bersaglio utilizzando il framework OrcaC2 e il ladro FILEMESS.

Rileva Attacchi UAC-0239 Coperti nell’Avviso CERT-UA#17691

Secondo il rapporto di Brand Phishing di Check Point Research del Q2 2025, nella seconda metà del 2025, il phishing è rimasto una tattica chiave del cybercrimine, con gli attaccanti che si sono spacciati sempre più spesso per marchi di fiducia a livello globale utilizzati da milioni di persone. In mezzo a campagne offensive sempre più complesse e sofisticate che prendono di mira le infrastrutture critiche e i settori governativi, la CISA ha sviluppato il suo Piano Strategico Internazionale 2025–2026 per rafforzare gli sforzi di riduzione del rischio e di resilienza a livello globale.

Registrati alla piattaforma SOC Prime per rimanere aggiornato sui crescenti attacchi informatici di spearphishing collegati al collettivo hacker UAC-0239. Il team SOC Prime ha recentemente rilasciato un set curato di regole Sigma che affrontano la campagna in corso del gruppo contro i settori della difesa e del governo coperti nell’ ultimo avviso CERT-UA. Clicca sul pulsante Esplora Rilevamenti per accedere ai rilevamenti pertinenti arricchiti con CTI nativa AI, mappati al framework MITRE ATT&CK®, e compatibili con decine di tecnologie SIEM, EDR e Data Lake.

Gli ingegneri della sicurezza possono anche utilizzare il tag “CERT-UA#17691” basato sull’identificatore dell’avviso CERT-UA pertinente per cercare direttamente la pila di rilevamento pertinente e monitorare eventuali modifiche al contenuto. Per ulteriori regole Sigma per rilevare attacchi relativi all’attività dell’avversario UAC-0239, i team di sicurezza possono cercare nella libreria del Threat Detection Marketplace utilizzando il tag “UAC-0239” basato sull’identificativo del gruppo, nonché i tag pertinenti “OrcaC2” e “FILEMESS” che affrontano gli strumenti offensivi utilizzati dagli attori della minaccia nella campagna più recente.

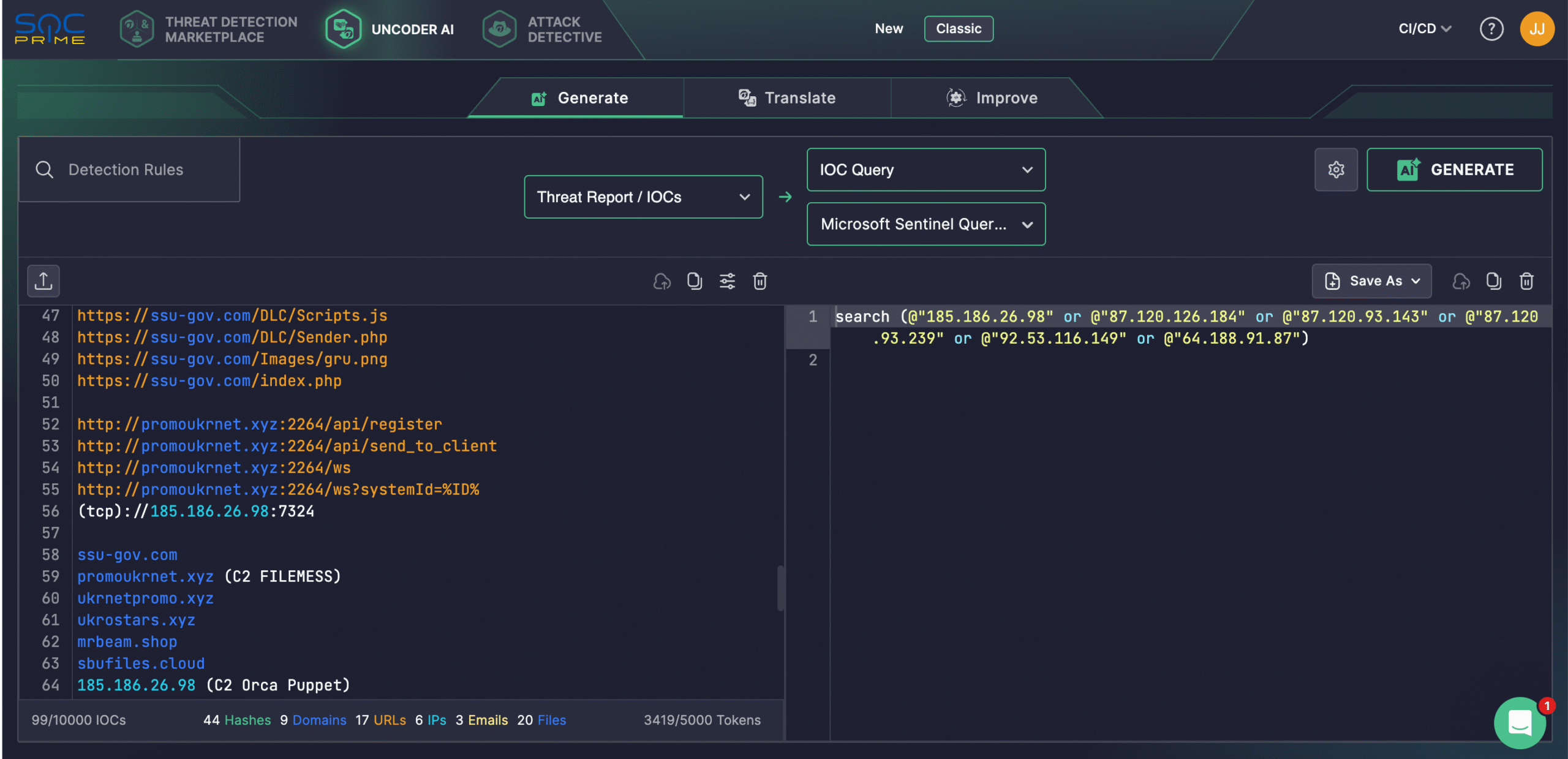

I team di sicurezza possono anche fare affidamento su Uncoder AI per creare rilevamenti da rapporti di minacce raw, documentare e ottimizzare il codice, generare Flussi di Attacco e abilitare la previsione dei tag ATT&CK. Sfruttando l’intelligence sulle minacce dall’ultimo avviso CERT-UA, i team possono convertire automaticamente gli IOC in query personalizzate pronte per la caccia nell’ambiente SIEM o EDR selezionato.

Analisi dell’Attacco UAC-0239

Dalla seconda metà di settembre 2025, CERT-UA ha osservato tentativi di attacchi informatici mirati contro le Forze di Difesa e gli enti governativi locali in diverse regioni ucraine collegati al collettivo hacker UAC-0239. La campagna dannosa coperta nel corrispondente avviso CERT-UA#17691 utilizza un tema di “contrasto ai gruppi di sabotaggio-ricognizione russi” e maschera il mittente come il Servizio di Sicurezza dell’Ucraina.

Il flusso dell’attacco inizia con un’email di spearphishing che utilizza servizi come Ukr.net, Gmail e altri. Le email dannose contengono un link per scaricare un archivio, a volte protetto da password, che contiene un file VHD (Virtual Hard Drive), oppure il VHD è allegato direttamente. Quest’ultimo include un file eseguibile insieme a diversi documenti esca, tipicamente PDF.

Gli avversari utilizzano OrcaC2, un framework C2 basato su Go multifunzionale il cui codice sorgente è disponibile pubblicamente su GitHub, e FILEMESS, un ladro di file che esfiltra dati su Telegram.

Le capacità core del malware FILEMESS includono la ricerca ricorsiva di file con estensioni specificate nelle cartelle “Desktop”, “Downloads”, “Documenti” e sui drive logici D–Z; il calcolo degli hash MD5 dei file trovati; e l’esfiltrazione dei file tramite l’API Telegram. Il malware utilizza due liste di estensioni: una lunga che copre diversi formati di documenti, fogli di calcolo, presentazioni, archivi e design, e una più corta applicata solo alle tre cartelle dell’utente con i formati pdf, txt, csv, jpg/jpeg, png, tif/tiff, webp, zip, o altri formati. La persistenza è raggiunta aggiungendo una chiave Run al registro del sistema operativo. Le credenziali API di Telegram sono offuscate con XOR e codificate in Base64. Per prevenire istanze concorrenti multiple, il programma controlla l’esistenza di un processo esistente.

OrcaC2 è in grado di eseguire RCE, shell interattiva, trasferimento di file, screenshot, keylogging, controllo dei processi (inclusi dump di memoria), bypass UAC, esecuzione di shellcode, diverse tecniche di iniezione nei processi, supporto proxy, SOCKS, tunneling di traffico (SSH, SMB), scansione delle porte, forza bruta delle password e altro. I meccanismi di persistenza osservati o possibili includono attività pianificate, voci di registro Run e servizi.

Contesto MITRE ATT&CK

Sfruttare MITRE ATT&CK offre una visione approfondita della campagna dannosa UAC-0239 in corso contro l’Ucraina. La tabella sottostante mostra tutte le regole Sigma pertinenti mappate alle tattiche, tecniche e sottotecniche ATT&CK associate.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment (T1566.001) | |

Execution | Scheduled Task/Job: Scheduled Task (T1053.005) | |

User Execution: Malicious File (T1204.002) | ||

Persistence | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | |

Office Application Startup (T1137) | ||

Office Application Startup: Add-ins (T1137.006) | ||