CERT-UA hat eine Welle zunehmender offensiver Aktivitäten beobachtet, die Spearphishing nutzen und auf die Streitkräfte und staatliche Behörden der Ukraine abzielen. Die von der Gruppe UAC-0239 orchestrierten Angriffe geben sich als Sicherheitsdienst der Ukraine aus und kompromittieren die angegriffenen Organisationen durch das OrcaC2-Framework und den FILEMESS Stealer.

Entdecken Sie UAC-0239-Angriffe im CERT-UA#17691-Alarm

Laut dem Marken-Phishing-Bericht von Check Point Research für Q2 2025, in der zweiten Hälfte des Jahres 2025, blieb Phishing eine wichtige Taktik der Cyber-Kriminalität, wobei Angreifer zunehmend weltweit vertrauenswürdige Marken imitieren, die von Millionen von Menschen genutzt werden. Inmitten zunehmend komplexer und ausgefeilter offensiver Kampagnen, die kritische Infrastrukturen und Regierungssektoren ins Visier nehmen, hat CISA seinen internationalen strategischen Plan 2025–2026 entwickelt, um globale Risikominderungs- und Resilienzmaßnahmen zu stärken.

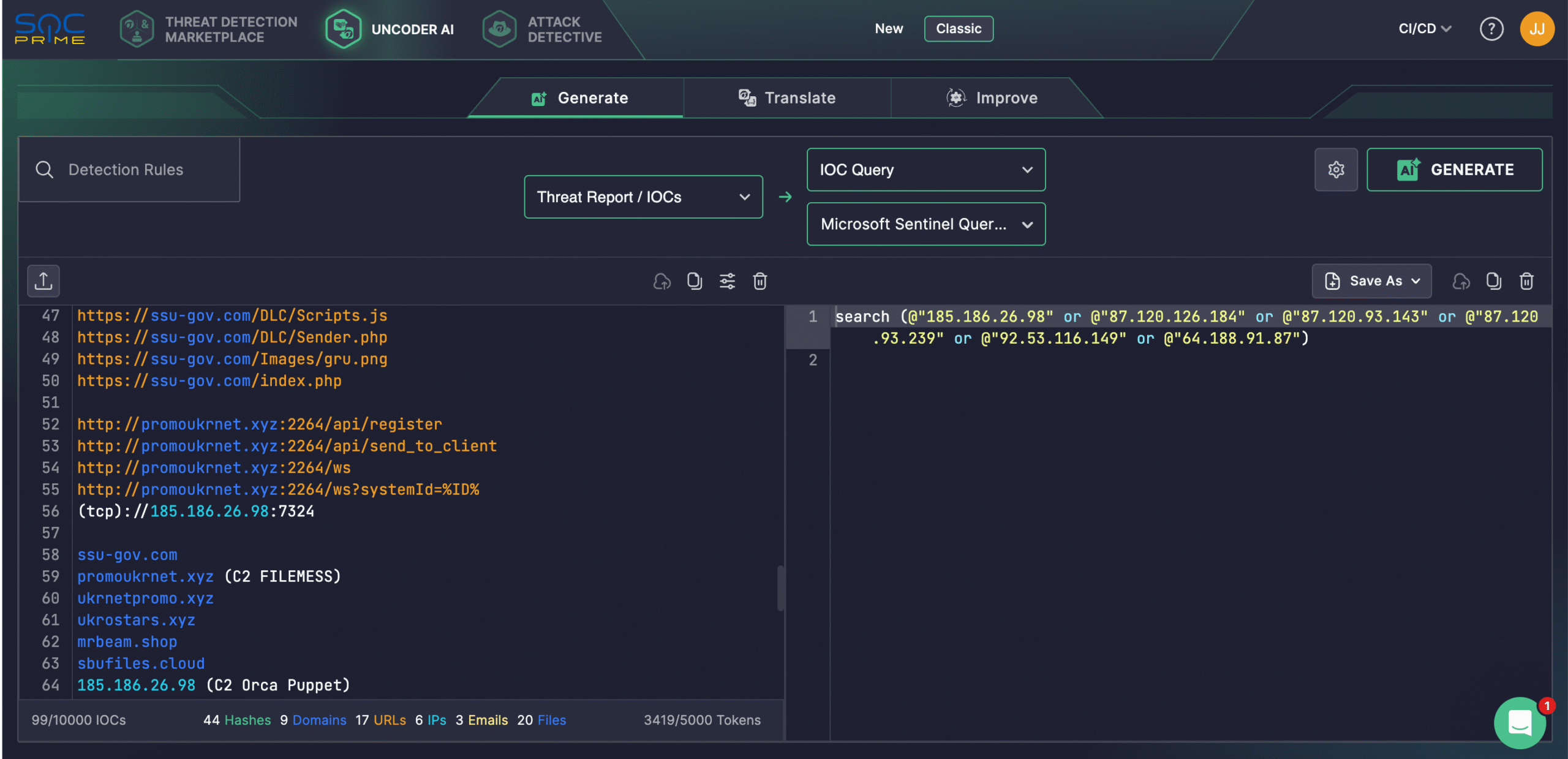

Registrieren Sie sich für die SOC Prime Plattform um über die zunehmenden Spearphishing-Cyberangriffe der UAC-0239-Hackergruppe auf dem Laufenden zu bleiben. Das SOC Prime Team hat kürzlich ein kuratiertes Set von Sigma-Regeln veröffentlicht, die sich mit der laufenden Kampagne der Gruppe gegen den Verteidigungs- und Regierungssektor befassen, die im neuesten CERT-UA-Alarmbehandelt wird. Klicken Sie auf die Detektionen erkunden -Schaltfläche, um relevante Detektionen zu finden, die mit KI-nativem CTI angereichert sind, die auf das MITRE ATT&CK®-Frameworkabgebildet sind und mit Dutzenden von SIEM-, EDR- und Data Lake-Technologien kompatibel sind.

Sicherheitsingenieure können auch das „CERT-UA#17691“-Tag verwenden, das auf dem entsprechenden CERT-UA-Alarmidentifikator basiert, um direkt nach dem relevanten Detektions-Stack zu suchen und jegliche Inhaltsänderungen zu verfolgen. Für weitere Sigma-Regeln zur Erkennung von Angriffen im Zusammenhang mit der UAC-0239-Gegner-Aktivität können Sicherheitsteams die „Threat Detection Marketplace“-Bibliothek nutzen, indem sie das „UAC-0239„-Tag auf der Grundlage des Gruppenidentifikators sowie die relevanten „OrcaC2„- und „FILEMESS„-Tags verwenden, die die offensiven Werkzeuge ansprechen, die von Bedrohungsakteuren in der jüngsten Kampagne verwendet werden.

Sicherheitsteams können sich auch auf Uncoder AI verlassen, um Detektionen aus Rohbedrohungsberichten zu erstellen, Code zu dokumentieren und zu optimieren, Angriffsfelder zu generieren und ATT&CK-Tag-Vorhersagen zu ermöglichen. Durch die Nutzung von Bedrohungsinformationen aus dem neuesten CERT-UA-Alarm können Teams IOCs automatisch in benutzerdefinierte Abfragen umwandeln, die bereit sind, in der ausgewählten SIEM- oder EDR-Umgebung zu jagen.

Analyse des UAC-0239-Angriffs

Seit der zweiten Hälfte des September 2025 hat CERT-UA Versuche gezielter Cyberangriffe gegen die Verteidigungsstreitkräfte und lokale Regierungsstellen in mehreren ukrainischen Regionen beobachtet, die mit der UAC-0239-Hackergruppe in Verbindung stehen. Die böswillige Kampagne, die im entsprechenden CERT-UA#17691-Alarm behandelt wird, nutzt ein Thema zur „Abwehr russischer Sabotage-Aufklärungsgruppen“ und tarnt den Absender als Sicherheitsdienst der Ukraine.

Der Angriffsablauf beginnt mit einer Spearphishing-E-Mail, die Dienste wie Ukr.net und Gmail sowie andere nutzt. Bösartige E-Mails enthalten einen Link zum Herunterladen eines Archivs, das manchmal passwortgeschützt ist und eine VHD (Virtual Hard Drive) Datei enthält, oder die VHD ist direkt angehängt. Letztere umfasst eine ausführbare Datei zusammen mit mehreren Lock-Dokumenten, typischerweise PDFs.

Die Angreifer verwenden OrcaC2, ein multifunktionales Go-basiertes C2-Framework, dessen Quellcode öffentlich auf GitHub verfügbar ist, und FILEMESS, einen Dateistealer, der Daten an Telegram exfiltriert.

Die Kernfähigkeiten der FILEMESS-Malware sind das rekursive Suchen nach Dateien mit bestimmten Erweiterungen in den Ordnern “Desktop”, “Downloads”, “Dokumente” und auf logischen Laufwerken D–Z; das Berechnen von MD5-Hashes der gefundenen Dateien; und das Exfiltrieren von Dateien über die Telegram-API. Die Malware verwendet zwei Erweiterungslisten: eine lange Liste, die verschiedene Dokument-, Tabellenkalkulations-, Präsentations-, Archiv- und Designformate abdeckt, und eine kürzere Liste, die nur auf die drei Benutzerordner mit den Formaten pdf, txt, csv, jpg/jpeg, png, tif/tiff, webp, zip, oder andere Formate. Persistenz wird erreicht, indem ein Run-Schlüssel im Betriebssystem-Registry hinzugefügt wird. Die Telegram-API-Zugangsdaten sind XOR-verschlüsselt und Base64-codiert. Um mehrere gleichzeitige Instanzen zu verhindern, überprüft das Programm auf einen bestehenden Prozess.

OrcaC2 ist fähig zu RCE, interaktiver Shell, Dateitransfer, Screenshots, Keylogging, Prozesskontrolle (einschließlich Speicherabbildungen), UAC-Umgehung, Shellcode-Ausführung, mehreren Prozessinjektionstechniken, Proxyunterstützung, SOCKS, Verkehrstunneling (SSH, SMB), Port-Scans, Passwort-Brute-Force und mehr. Beobachtete oder mögliche Persistenzmechanismen beinhalten geplante Aufgaben, Run-Registry-Einträge und Dienstleistungen.

MITRE ATT&CK-Kontext

Die Nutzung von MITRE ATT&CK bietet einen tiefen Einblick in die laufende böswillige Kampagne der UAC-0239 gegen die Ukraine. Die Tabelle unten zeigt alle relevanten Sigma-Regeln, die den zugehörigen ATT&CK-Taktiken, -Techniken und -Subtechniken zugeordnet sind.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment (T1566.001) | |

Execution | Scheduled Task/Job: Scheduled Task (T1053.005) | |

User Execution: Malicious File (T1204.002) | ||

Persistence | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | |

Office Application Startup (T1137) | ||

Office Application Startup: Add-ins (T1137.006) | ||