CERT-UA ha observado una ola de creciente actividad ofensiva aprovechando spearphishing y dirigida a las Fuerzas de Defensa y las agencias estatales locales de Ucrania. Los ataques orquestados por el grupo UAC-0239 se hacen pasar por el Servicio de Seguridad de Ucrania y comprometen a las organizaciones objetivo utilizando el marco OrcaC2 y el ladrón de archivos FILEMESS.

Detectar ataques UAC-0239 cubiertos en la alerta CERT-UA#17691

Según el informe de Check Point Research sobre suplantación de marca del segundo trimestre de 2025, en la segunda mitad de 2025, la suplantación de identidad siguió siendo una táctica clave de los ciberdelincuentes, con atacantes suplantando cada vez más a marcas mundialmente confiables que millones de personas utilizan. En medio de campañas ofensivas cada vez más complejas y sofisticadas dirigidas a infraestructuras críticas y sectores gubernamentales, CISA ha desarrollado su Plan Estratégico Internacional 2025–2026 para fortalecer los esfuerzos globales de reducción de riesgos y resiliencia.

Regístrate en la plataforma de SOC Prime para mantenerse al tanto de los crecientes ciberataques de spearphishing vinculados al colectivo de hackers UAC-0239. El equipo de SOC Prime ha lanzado recientemente un conjunto curado de reglas Sigma que abordan la campaña en curso del grupo contra los sectores de defensa y gobierno cubiertos en la última alerta de CERT-UA. Haga clic en el botón Explorar Detecciones para acceder a detecciones relevantes enriquecidas con CTI nativo de IA, mapeadas al marco MITRE ATT&CK®, y compatibles con docenas de tecnologías SIEM, EDR, y Data Lake.

Los ingenieros de seguridad también pueden utilizar la etiqueta “CERT-UA#17691” basada en el identificador de alerta correspondiente de CERT-UA para buscar la pila de detección relevante directamente y rastrear cualquier cambio en el contenido. Para más reglas Sigma para detectar ataques relacionados con la actividad adversaria UAC-0239, los equipos de seguridad pueden buscar en la biblioteca del Mercado de Detección de Amenazas utilizando la etiqueta «UAC-0239» basada en el identificador del grupo, así como las etiquetas relevantes «OrcaC2» y «FILEMESS» que abordan las herramientas ofensivas utilizadas por los actores de amenaza en la última campaña.

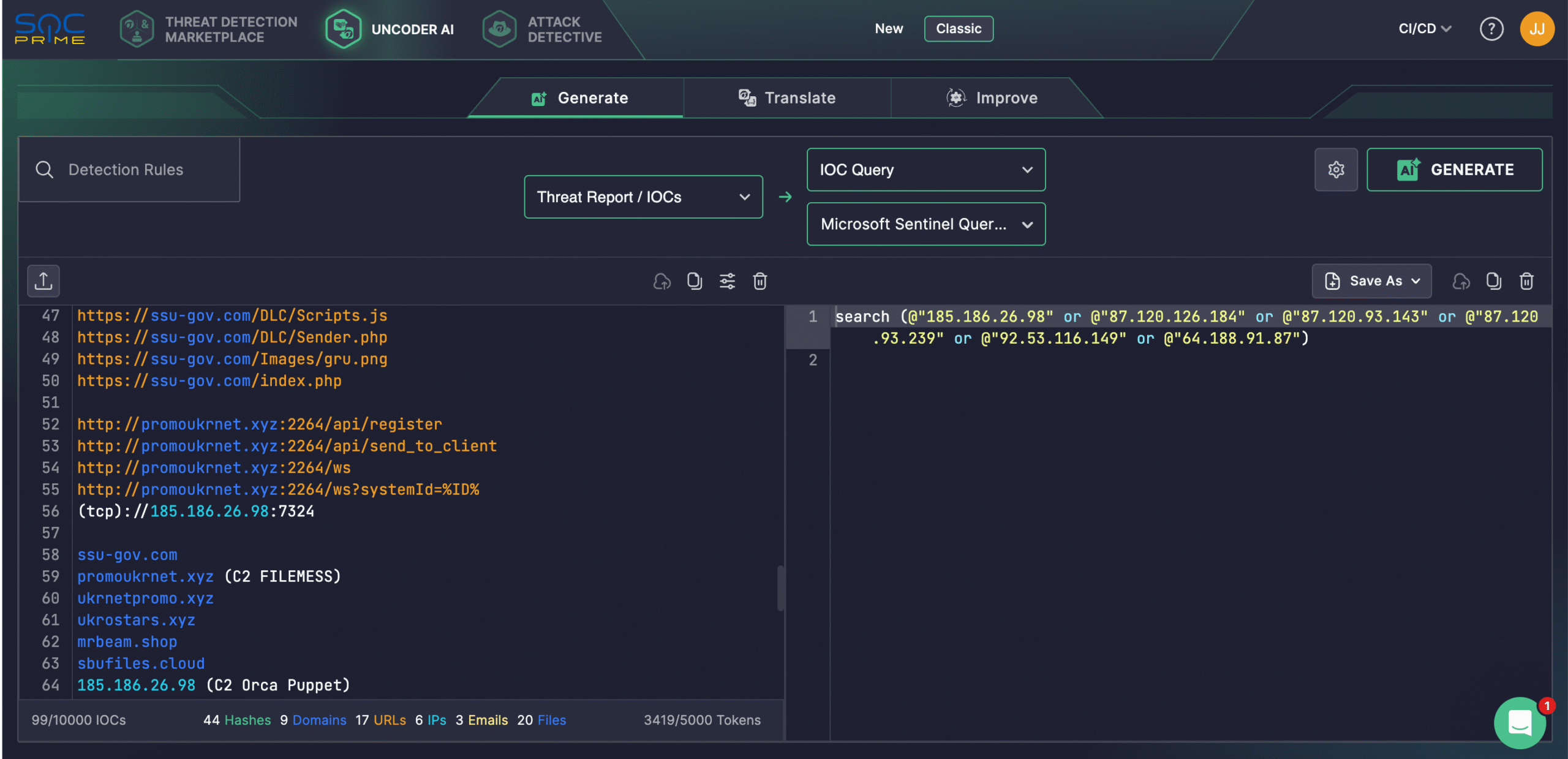

Los equipos de seguridad también pueden confiar en Uncoder AI para crear detecciones a partir de informes de amenazas sin procesar, documentar y optimizar código, generar Flujos de Ataques, y habilitar la predicción de etiquetas ATT&CK. Al aprovechar la inteligencia de amenazas de la última alerta de CERT-UA, los equipos pueden convertir automáticamente los IOCs en consultas personalizadas listas para buscar en el entorno SIEM o EDR seleccionado.

Análisis de Ataques UAC-0239

Desde la segunda mitad de septiembre de 2025, CERT-UA ha observado intentos de ciberataques dirigidos contra las Fuerzas de Defensa y cuerpos gubernamentales locales en varias regiones ucranianas vinculados al colectivo de hackers UAC-0239. La campaña maliciosa cubierta en la alerta CERT-UA#17691 utiliza un tema de “contrarrestar grupos de sabotaje y reconocimiento rusos” y disfraza al remitente como el Servicio de Seguridad de Ucrania.

El flujo de ataque comienza con un correo electrónico de spearphishing usando servicios como Ukr.net y Gmail, entre otros. Los correos electrónicos maliciosos contienen un enlace para descargar un archivo comprimido, que a veces está protegido con contraseña y contiene un archivo VHD (Disco Duro Virtual), o el VHD está adjunto directamente. Este último incluye un archivo ejecutable junto con varios documentos señuelo, típicamente PDF.

Los adversarios emplean OrcaC2, un marco C2 polivalente basado en Go cuyo código fuente está disponible públicamente en GitHub, y FILEMESS, un ladrón de archivos que exfiltra datos a Telegram.

Las capacidades principales del malware FILEMESS son la búsqueda recursiva de archivos con extensiones específicas en las carpetas “Escritorio”, “Descargas”, “Documentos” y en las unidades lógicas D–Z; el cálculo de hashes MD5 de los archivos encontrados; y la exfiltración de archivos mediante la API de Telegram. El malware utiliza dos listas de extensiones: una lista larga que cubre formatos diversos de documentos, hojas de cálculo, presentaciones, archivos y diseño, y una lista más corta aplicada solo a las tres carpetas de usuario con los formatos pdf, txt, csv, jpg/jpeg, png, tif/tiff, webp, zip, u otros formatos. La persistencia se logra agregando una clave de ejecución al registro del SO. Las credenciales de la API de Telegram están ofuscadas con XOR y codificadas en Base64. Para prevenir múltiples instancias concurrentes, el programa verifica la existencia de un proceso.

OrcaC2 es capaz de RCE, shell interactivo, transferencia de archivos, capturas de pantalla, registro de teclas, control de procesos (incluidos volcados de memoria), elusión de UAC, ejecución de shellcode, múltiples técnicas de inyección de procesos, soporte de proxy, SOCKS, túneles de tráfico (SSH, SMB), escaneo de puertos, fuerza bruta de contraseñas, y más. Los mecanismos de persistencia observados o posibles incluyen tareas programadas, entradas de registro Run, y servicios.

Contexto de MITRE ATT&CK

Aprovechar MITRE ATT&CK ofrece una visión detallada de la campaña maliciosa UAC-0239 en curso contra Ucrania. La tabla a continuación muestra todas las reglas Sigma relevantes mapeadas a las tácticas, técnicas y sub-técnicas asociadas de ATT&CK.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment (T1566.001) | |

Execution | Scheduled Task/Job: Scheduled Task (T1053.005) | |

User Execution: Malicious File (T1204.002) | ||

Persistence | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | |

Office Application Startup (T1137) | ||

Office Application Startup: Add-ins (T1137.006) | ||