Chinesische Hacker nehmen zu und zielen zunehmend mit ausgeklügelten Techniken und mehrstufigen Angriffsketten auf Organisationen weltweit ab. Jüngste Kampagnen wie UNC5221 zielen mit der BRICKSTORM-Hintertür auf US-amerikanische Rechts- und Technologieorganisationen ab, und UNC6384, die Diplomaten mit PlugX-Malware angegriffen hat, illustrieren die wachsenden Fähigkeiten und die Hartnäckigkeit dieser Akteure.

Im August 2025 beobachteten Sicherheitsforscher eine neue Kampagne, bei der China-verbundene Akteure die Log-Poisoning-(Log-Injection-)Technik ausnutzten, um eine China Chopper-Web-Shell auf einem Webserver zu installieren. Mithilfe von ANTSWORD für den Zugriff setzten die Hacker dann Nezha ein, ein legitimes Open-Source-Monitoring-Tool, um Befehle auszuführen, bevor schließlich Gh0st RAT geliefert wurde – die erste öffentlich gemeldete Verwendung von Nezha bei Webserver-Kompromittierungen.

Nezha-Angriffe erkennen

Der 2025 Global Threat Report von CrowdStrike hebt das immer schnellere Tempo China-verbundener Cyber-Operationen hervor und berichtet über einen Anstieg staatlich geförderter Aktivitäten um 150 % und bis zu 300 % bei gezielten Angriffen auf Finanzdienstleistungen, Medien-, Fertigungs- und Industriesektoren. Die jüngste Kampagne, die Nezha für bösartige Zwecke missbraucht, spiegelt diesen Trend wider und zeigt, wie diese Bedrohungsakteure weiterhin innovativ sind und ihre Fähigkeiten ausbauen.

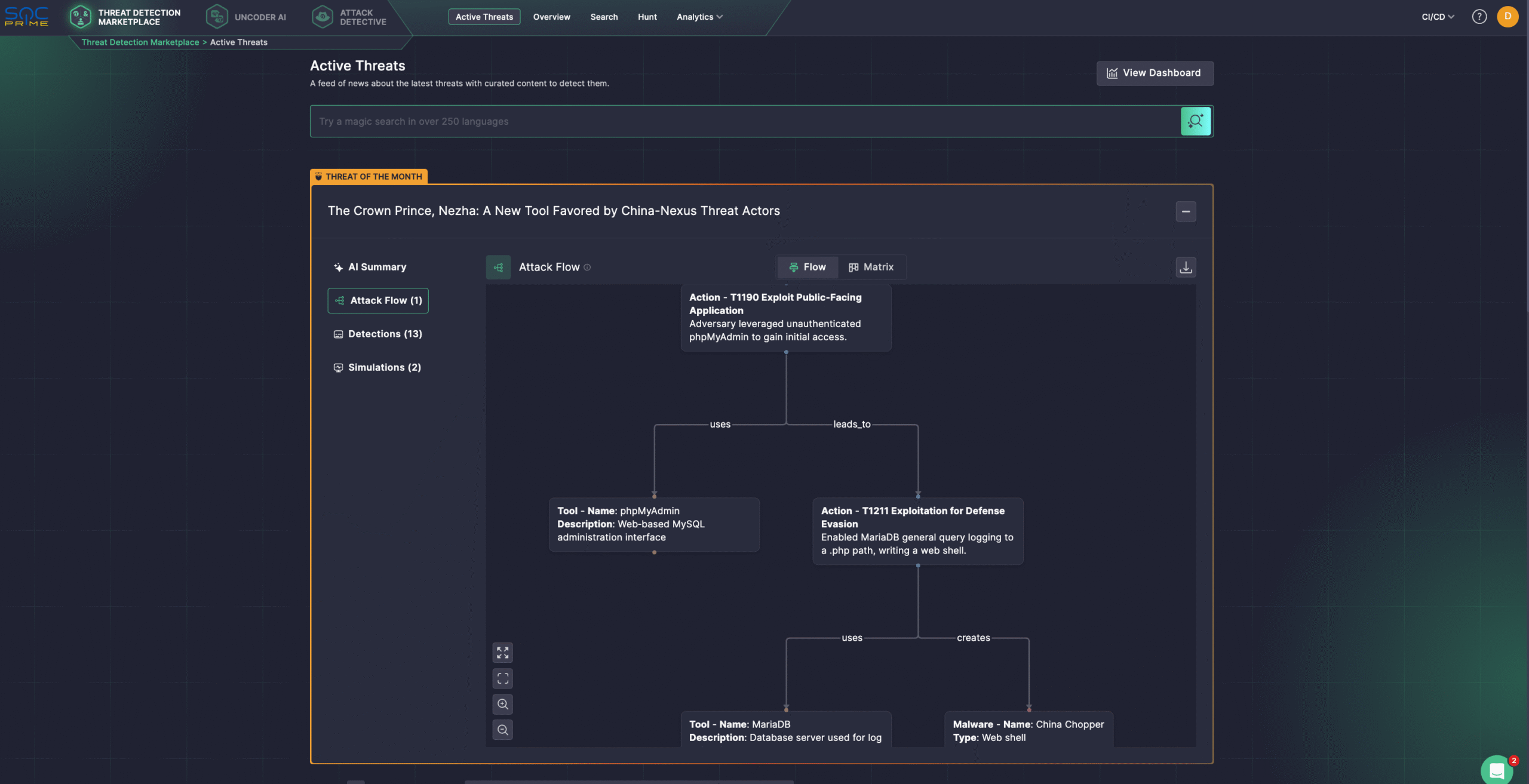

Registrieren Sie sich für die SOC Prime-Plattform , um auf einen umfangreichen Marktplatz mit über 600.000 Erkennungsregeln und Abfragen zuzugreifen, die in führenden Sicherheitsanalyselösungen, AI-nativer Bedrohungsinformation und fortschrittlichen Erkennungsengineerings verwendet werden können. Die SOC Prime-Plattform kuratiert einen relevanten Erkennungsstapel, um globalen Organisationen zu helfen, sich gegen China-Nexus-Angriffe zu schützen, die Nezha ausnutzen.

Klicken Sie auf die Schaltfläche Erkennungen erkunden , um eine Reihe von Verhaltensregeln zu erreichen, die dem MITRE ATT&CK® Rahmenwerk zugeordnet sind, zusammen mit IOCs und AI-generierten Regeln, die mit mehreren SIEM-, EDR- und Data-Lake-Plattformen kompatibel sind.

Um die Bedrohungsuntersuchung zu rationalisieren, könnten Sicherheitsexperten Uncoder AI, eine integrierte Entwicklungsumgebung und Co-Pilot für das Erkennungsengineering. Mit Uncoder können Verteidiger IOCs sofort in benutzerdefinierte Jagdabfragen umwandeln, Erkennungscode aus Rohbedrohungsberichten erstellen, Attack Flow-Diagramme generieren, ATT&CK-Tag-Vorhersagen aktivieren, AI-gesteuerte Abfrageoptimierung nutzen und Erkennungsinhalte über mehrere Plattformen hinweg übersetzen.

Das SOC Prime-Team hat Nezha-Angriffe zur Bedrohung des Monats für Oktober 2025 erklärt. Sicherheitsexperten können die Seite Aktive Bedrohungen auf der SOC Prime-Plattform besuchen, um auf alles zuzugreifen, was enthalten ist – verhaltensbasierte Regeln, IOCs, KI-Erkennungen, Attack Flow, KI-Zusammenfassung und fortgeschrittene Simulationen – alles völlig kostenlos als Teil der Bedrohung des Monats.

Analyse von Nezha-Angriffen zur Bereitstellung von Gh0st RAT

Der neueste Huntress-Bericht beschreibt eine weit verbreitete bösartige Kampagne durch China-Nexus-Bedrohungsakteure, die das legitime Open-Source-Monitoring-Tool Nezha für die Bereitstellung von Gh0st RAT-Malware ausgenutzt haben. Beweise zeigen, dass Nezha während der Kompromisse von über 100 Opfermaschinen verwendet wurde, hauptsächlich in Taiwan, Japan, Südkorea und Hongkong. Kleinere Angriffsansammlungen wurden auch in Singapur, Malaysia, Indien, dem Vereinigten Königreich, den USA, Kolumbien, Laos, Thailand, Australien, Indonesien, Frankreich, Kanada, Argentinien, Sri Lanka, den Philippinen, Irland, Kenia und Macao beobachtet.

Nezha ist öffentlich verfügbar und wird als leichtgewichtiges Server-Monitoring- und Aufgabenmanagement-Tool vermarktet, wurde jedoch in dieser Kampagne umfunktioniert, um bösartige Aktivitäten nach Web-Einbrüchen zu erleichtern.

Die Angriffskette begann mit der Ausnutzung eines öffentlich exponierten und anfälligen phpMyAdmin-Panels. Die Angreifer stellten die Schnittstellensprache auf vereinfachtes Chinesisch ein, und obwohl dies der einzige beobachtete Einstiegspunkt war, deuten Metadaten aus den von Forschern untersuchten Nezha-Installationen darauf hin, dass wahrscheinlich zusätzliche Methoden verwendet wurden, um Zugang zu Systemen zu erhalten, auf denen phpMyAdmin nicht läuft.

Nach dem Zugang nutzten die chinesischen Akteure die SQL-Abfrageschnittstelle des Servers, um schnell mehrere SQL-Befehle auszuführen und letztendlich eine PHP-Web-Shell in ein internetzugängliches Verzeichnis abzulegen. Durch das Aktivieren der allgemeinen Abfragelogging-Funktion und das Benennen der Logdatei mit einer .php-Erweiterung konnte die Web-Shell direkt über POST-Anfragen ausgeführt werden.

Der Zugriff über die ANTSWORD-Web-Shell ermöglichte es den China-Nexus-Akteuren, Erkundungen auf den kompromittierten Servern durchzuführen, einschließlich der Ausführung des whoami -Befehls, um die Berechtigungen des Webservers zu bestimmen. Diese Informationen wurden verwendet, um die Bereitstellung des Open-Source-Nezha-Agenten zu steuern. Nach der Installation bot der Nezha-Agent vollständige Fernsteuerung über den infizierten Host, indem er sich mit einem externen Befehls- und Kontrollserver („c.mid[.]al“) verband, was den Angreifern ermöglichte, Befehle auszuführen und nachfolgende Kampagnenstufen zu orchestrieren.

Der Nezha-Agent wurde genutzt, um interaktive PowerShell-Skripte auszuführen, die Systemeinstellungen zur Erstellung von Ausschlüssen in der Microsoft Defender-Antivirus-Software modifizierten, um Persistenz sicherzustellen und die Wahrscheinlichkeit einer Erkennung zu verringern. Diese Skripte setzten dann Gh0st RAT über einen Loader und einen Dropper ein, die die Konfiguration, Installation und Ausführung der Haupt-Malware-Nutzlast handhabten. Dieser mehrstufige Prozess veranschaulicht die Fähigkeit der Angreifer, legitime Tools mit benutzerdefinierten Skripten zu kombinieren, um Verteidigungen zu umgehen, Persistenz aufrechtzuerhalten und operative Ziele zu erreichen. Die Kampagne unterstreicht den zunehmenden Trend der China-Nexus-Akteure, öffentlich verfügbare Tools wie Nezha zu missbrauchen, um ihre Angriffsfähigkeiten auszuweiten und eine breite Palette globaler Organisationen anzugreifen.

Da chinesische Hackergruppen weitgehend neue offensive Taktiken übernehmen und die Raffinesse ihrer Angriffe erhöhen, wird Organisationen empfohlen, ihre proaktiven Verteidigungsmaßnahmen zu verstärken, um Bedrohungen in den frühesten Angriffsstadien zu identifizieren und ihre allgemeine Cybersicherheitslage zu schützen. Durch die Nutzung der vollständigen Produktpalette von SOC Prime , unterstützt von erstklassiger Cybersicherheitskompetenz, KI, automatisierten Fähigkeiten und Echtzeit-Bedrohungsinformationen, können sich Organisationen proaktiv gegen APT-Angriffe und andere kritische Bedrohungen verteidigen, die sie am meisten erwarten.