A settembre 2025 il team CERT‑UA ha scoperto una serie di attacchi mirati ai membri della Ukrainian Officers Union, che hanno impiegato la backdoor CABINETRAT diffusa tramite add-in Excel XLL condivisi su Signal per esfiltrare informazioni sensibili e mantenere accesso persistente ai sistemi compromessi. Data la novità delle tattiche, tecniche e procedure — fatta eccezione per l’uso precedentemente osservato di file XLL in UAC-0002 (Sandworm, APT44) contro l’infrastruttura critica ucraina — questa attività è stata assegnata a un identificatore separato, UAC-0245.

Rilevare l’attività UAC-0245 che utilizza la backdoor CABINETRAT

Secondo il Threat Landscape Report 2024 di CERT‑EU, il 44% degli incidenti riportati includeva attività di cyber-spionaggio o preposizionamento tipiche di attori sponsorizzati dallo stato, finalizzate all’esfiltrazione di dati e all’instaurazione di accessi a lungo termine e stealth. Nel 2025 CERT‑UA ha già osservato un aumento delle attività di cyber-spionaggio contro l’Ucraina attribuite a UAC-0200, UAC-0219 e UAC-0226. Il recente alert CERT‑UA#17479 sottolinea le operazioni in corso di UAC‑0245, che impiega la backdoor CABINETRAT per campagne mirate di cyber‑spionaggio.

SOC Prime Platform cura una collezione dedicata di algoritmi di rilevamento per aiutare le organizzazioni ucraine e alleate a prevenire proattivamente gli attacchi di cyber‑spionaggio di UAC‑0245. Clicca Esplora Rilevamenti per accedere a regole Sigma pertinenti arricchite con intelligence operativa, mappate su MITRE ATT&CK® e compatibili con molteplici soluzioni SIEM, EDR e Data Lake.

I team di sicurezza possono anche cercare nella Detection-as-Code library di SOC Prime contenuti rilevanti utilizzando i tag corrispondenti “CERT‑UA#17479” e “UAC‑0245” per identificare tempestivamente l’attività avversaria.

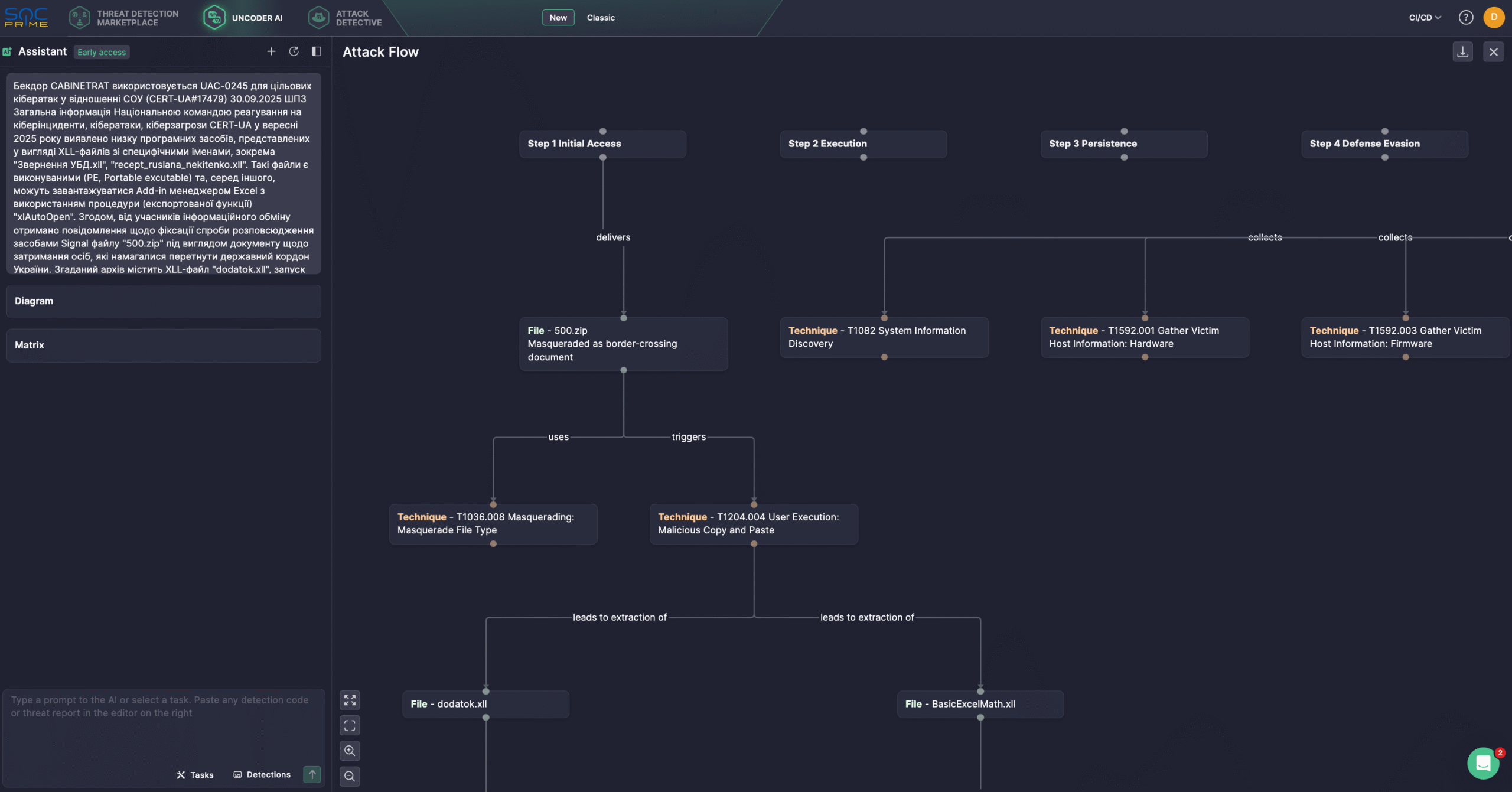

Gli ingegneri della sicurezza utilizzano inoltre Uncoder AI come co-pilota AI, a supporto degli detection engineer per snellire i flussi di lavoro e ampliare la copertura. Con Uncoder, i difensori possono convertire istantaneamente IOC in query di hunting personalizzate, generare codice di rilevamento da report di minacce grezzi, creare diagrammi Attack Flow, abilitare la predizione dei tag ATT&CK, sfruttare l’ottimizzazione AI delle query e tradurre contenuti di detection tra più piattaforme. Qui sotto è riportato il diagramma Attack Flow basato sull’ultimo alert CERT‑UA su UAC‑0245.

Analisi dell’attività UAC‑0245

A settembre 2025 CERT‑UA ha identificato una campagna mirata contro membri della Ukrainian Officers Union che impiegava add‑in Excel XLL maligni per distribuire la backdoor CABINETRAT. I primi sample avevano nomi ingannevoli (per esempio, recept_ruslana_nekitenko.xll), e alcuni sono stati trovati all’interno di un archivio condiviso via Signal denominato 500.zip camuffato da notifica di detenzione per persone che avevano tentato di attraversare il confine ucraino.

L’archivio conteneva dodatok.xll che, quando eseguito, deposita più componenti sulla macchina bersaglio, inclusi un EXE dal nome casuale posizionato nella cartella Startup, un loader XLL chiamato BasicExcelMath.xll copiato in %APPDATA%\Microsoft\Excel\XLSTART\ e un file immagine Office.png che nasconde shellcode.

Per mantenere la persistenza dell’eseguibile vengono effettuate modifiche al Registro di Windows. Inoltre, il dropper verifica HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\App Paths\EXCEL.EXE mentre rimuove voci da HKCU\Software\Microsoft\Office\{14,15,16}.0\Excel\Resiliency\DisabledItems per impedire la disabilitazione dell’add‑in. L’EXE scaricato avvia EXCEL.EXE in modalità nascosta usando il parametro /e (embed), e carica automaticamente il già installato BasicExcelMath.xll. L’XLL legge il file incorporato Office.png, estrae lo shellcode embedded e trasferisce l’esecuzione a esso (usando VirtualProtect + CreateThread). Questo shellcode è stato classificato come la backdoor CABINETRAT.

CABINETRAT, backdoor implementata in C e distribuita come shellcode, offre funzionalità di ampio spettro per lo spionaggio. Esegue enumerazione del sistema e del software installato, esegue comandi e restituisce risultati, elenca directory e legge o esfiltra file, cattura screenshot, elimina file o cartelle e può recuperare file da un server remoto.

L’attività osservata di UAC‑0245 evidenzia la natura evolutiva e persistente di questa minaccia informatica. Questi sviluppi mettono in luce la necessità critica di misure di cybersecurity robuste, poiché la capacità del gruppo di rimanere non rilevato rappresenta una minaccia costante per le organizzazioni bersaglio. Affidati alla suite completa di SOC Prime supportata da AI, funzionalità automatizzate e threat intel in tempo reale per difendersi proattivamente contro minacce emergenti di qualsiasi scala e sofisticazione.

Contesto MITRE ATT&CK

L’uso del framework MITRE ATT&CK fornisce una visione dettagliata delle ultime operazioni UAC‑0245 che sfruttano la backdoor CABINETRAT. La tabella sottostante elenca tutte le regole Sigma rilevanti mappate alle tattiche, tecniche e sotto‑tecniche ATT&CK associate. Tactics Techniques Sigma Rule Initial Access Phishing: Spearphishing Attachment (T1566.001) Execution Scheduled Task/Job: Scheduled Task (T1053.005) User Execution: Malicious File (T1204.002) Persistence Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) Office Application Startup (T1137) Office Application Startup: Add-ins (T1137.006)