Im September 2025 deckte das CERT‑UA‑Team eine Reihe zielgerichteter Cyberangriffe auf Mitglieder der Ukrainian Officers Union auf, bei denen die CABINETRAT‑Backdoor über Excel‑XLL‑Add‑Ins verbreitet wurde, die via Signal geteilt wurden, um sensible Informationen zu exfiltrieren und langfristigen Zugriff auf kompromittierte Systeme zu gewährleisten. Aufgrund der Neuartigkeit der Taktiken, Techniken und Verfahren — abgesehen von zuvor beobachteter Nutzung von XLL‑Dateien in UAC-0002 (Sandworm, APT44)‑Angriffen auf kritische ukrainische Infrastruktur — wurde diese Aktivität unter der eigenen Kennung UAC‑0245 geführt.

Erkennung von UAC‑0245‑Aktivitäten mit der CABINETRAT‑Backdoor

Laut dem Threat Landscape Report 2024 von CERT‑EU betrafen 44 % der gemeldeten Vorfälle Cyber‑Spionage oder Prepositioning‑Aktivitäten, die typischerweise staatlich unterstützten Akteuren zugeschrieben werden und auf Datenausleitung sowie Etablierung von langfristigem, unauffälligem Zugriff abzielen. Im Jahr 2025 beobachtete CERT‑UA bereits eine Zunahme von Cyber‑Spionageaktivitäten gegen die Ukraine, die UAC‑0200, UAC‑0219 und UAC‑0226 zugeschrieben werden. Die kürzlich veröffentlichte CERT‑UA#17479‑Warnung unterstreicht die anhaltenden Operationen von UAC‑0245, das die CABINETRAT‑Backdoor für gezielte Cyber‑Spionage einsetzt.

SOC Prime Platform kuratiert eine dedizierte Sammlung von Detektionsalgorithmen, die ukrainischen und verbündeten Organisationen helfen, Cyber‑Spionageangriffe durch UAC‑0245 proaktiv abzuwehren. Klicken Sie auf Entdeckungen erkunden, um auf relevante Sigma‑Regeln zuzugreifen, die mit verwertbaren Bedrohungsinformationen angereichert sind, an MITRE ATT&CK® ausgerichtet und mit mehreren SIEM‑, EDR‑ und Data‑Lake‑Lösungen kompatibel sind.

Sicherheitsteams können auch in SOC Prime’s Detection‑as‑Code‑Bibliothek nach relevantem Content suchen, indem sie die entsprechenden Tags „CERT‑UA#17479” und “UAC‑0245” verwenden, um gegnerische Aktivitäten zeitnah zu erkennen.

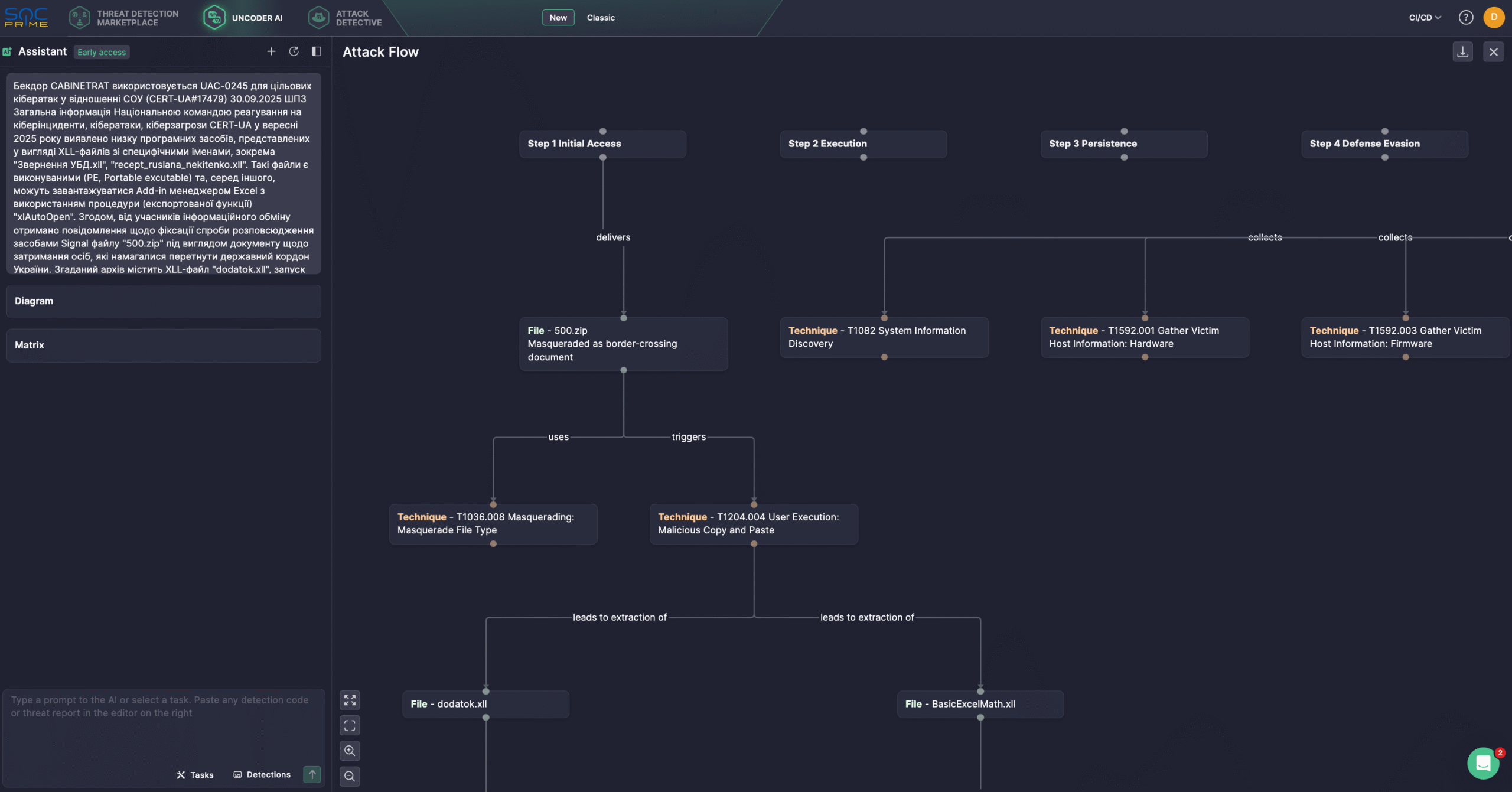

Sicherheitsingenieure nutzen außerdem Uncoder AI als AI‑Co‑Pilot, der Detection‑Engineers End‑to‑End unterstützt, Workflows strafft und die Abdeckung verbessert. Mit Uncoder können Verteidiger IOCs sofort in individuelle Hunting‑Queries umwandeln, Detektionscode aus rohen Bedrohungsberichten generieren, Attack‑Flow‑Diagramme erstellen, ATT&CK‑Tags vorhersagen, KI‑gestützte Query‑Optimierung nutzen und Detektionsinhalte zwischen mehreren Plattformen übersetzen. Nachfolgend befindet sich beispielhaft das Attack‑Flow‑Diagramm basierend auf der neuesten CERT‑UA‑Warnung zu UAC‑0245.

Analyse der UAC‑0245‑Aktivitäten

Im September 2025 identifizierte CERT‑UA eine gezielte Kampagne gegen Mitglieder der Ukrainian Officers Union, die bösartige Excel‑XLL‑Add‑Ins zur Verbreitung der CABINETRAT‑Backdoor verwendete. Frühe Samples trugen täuschende Namen (z. B. recept_ruslana_nekitenko.xll), und einige wurden in einem via Signal geteilten Archiv namens 500.zip entdeckt, das als Haftbenachrichtigung für Personen getarnt war, die versucht hatten, die ukrainische Grenze zu überqueren.

Dieses Archiv enthielt dodatok.xll, das beim Ausführen mehrere Komponenten auf dem Zielsystem ablegt, darunter eine zufällig benannte EXE im Startup‑Folder, einen XLL‑Loader namens BasicExcelMath.xll, der nach %APPDATA%\Microsoft\Excel\XLSTART\ kopiert wird, sowie eine Bilddatei Office.png, die Shellcode verbirgt.

Zur Persistenz der EXE‑Datei werden Änderungen an der Windows‑Registry vorgenommen. Der Dropper überprüft außerdem HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\App Paths\EXCEL.EXE und entfernt Einträge aus HKCU\Software\Microsoft\Office\{14,15,16}.0\Excel\Resiliency\DisabledItems, um zu verhindern, dass das Add‑In deaktiviert wird. Die abgelegte EXE startet EXCEL.EXE im versteckten Modus mit dem /e (embed)‑Schalter und lädt automatisch das zuvor installierte BasicExcelMath.xll. Die XLL liest die eingebettete Office.png aus, extrahiert den eingebetteten Shellcode und übergibt die Ausführung an diesen (unter Verwendung von VirtualProtect + CreateThread). Dieser Shellcode wurde als CABINETRAT‑Backdoor klassifiziert.

CABINETRAT, eine in C geschriebene Backdoor, die als Shellcode geliefert wird, bietet umfangreiche Spionagefunktionen. Sie erfasst System‑ und installierte‑Software‑Informationen, führt Befehle aus und liefert Ergebnisse zurück, listet Verzeichnisse auf, liest oder exfiltriert Dateien, nimmt Screenshots auf, löscht Dateien oder Ordner und kann Dateien von einem entfernten Server abrufen.

Die beobachtete UAC‑0245‑Aktivität verdeutlicht die sich entwickelnde und persistente Natur dieser Cyberbedrohung. Diese Entwicklungen heben die dringende Notwendigkeit robuster Cybersicherheitsmaßnahmen hervor, da die Fähigkeit der Gruppe, unentdeckt zu bleiben, eine anhaltende Gefahr für die betroffenen Organisationen darstellt. Verlassen Sie sich auf SOC Prime’s vollständiges Produktsuite, unterstützt durch KI, automatisierte Fähigkeiten und Echtzeit‑Threat‑Intel, um sich proaktiv gegen aufkommende Bedrohungen jeglichen Umfangs und jeder Raffinesse zu verteidigen.

MITRE ATT&CK‑Kontext

Die Nutzung des MITRE ATT&CK‑Frameworks bietet detaillierte Einblicke in die neuesten UAC‑0245‑Operationen, die die CABINETRAT‑Backdoor einsetzen. Die nachstehende Tabelle enthält alle relevanten Sigma‑Regeln, abgebildet auf die zugehörigen ATT&CK‑Taktiken, Techniken und Sub‑Techniken. Tactics Techniques Sigma Rule Initial Access Phishing: Spearphishing Attachment (T1566.001) Execution Scheduled Task/Job: Scheduled Task (T1053.005) User Execution: Malicious File (T1204.002) Persistence Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) Office Application Startup (T1137) Office Application Startup: Add-ins (T1137.006)