Em setembro de 2025, a equipe CERT‑UA descobriu uma série de ataques direcionados contra membros da União de Oficiais da Ucrânia, utilizando o backdoor CABINETRAT propagado por add‑ins Excel XLL compartilhados via Signal para exfiltrar informações sensíveis e manter acesso de longo prazo aos sistemas comprometidos. Dada a novidade das táticas, técnicas e procedimentos — além do uso previamente observado de arquivos XLL em UAC-0002 (Sandworm, APT44) contra infraestrutura crítica ucraniana — essa atividade recebeu um identificador separado, UAC‑0245.

Detectar atividade UAC‑0245 usando o backdoor CABINETRAT

Segundo o Threat Landscape Report da CERT‑EU de 2024, 44% dos incidentes reportados envolveram espionagem cibernética ou atividades de posicionamento prévio tipicamente associadas a atores estatais, com objetivo de exfiltração de dados e estabelecimento de acesso furtivo de longo prazo. Em 2025, a CERT‑UA já observou um aumento nas ações de ciberespionagem contra a Ucrânia atribuídas a UAC-0200, UAC-0219 e UAC‑0226. O recente alerta CERT‑UA#17479 destaca as operações contínuas do UAC‑0245, que emprega o backdoor CABINETRAT para espionagem cibernética direcionada.

SOC Prime Platform mantém uma coleção dedicada de algoritmos de detecção para ajudar organizações ucranianas e aliadas a contrariar proativamente ataques de ciberespionagem do UAC‑0245. Clique em Explorar Detecções para acessar regras Sigma relevantes enriquecidas com inteligência acionável, alinhadas ao MITRE ATT&CK® e compatíveis com múltiplas soluções SIEM, EDR e Data Lake.

As equipes de segurança também podem pesquisar na biblioteca Detection‑as‑Code da SOC Prime por conteúdo relevante usando as tags correspondentes “CERT‑UA#17479” e “UAC‑0245” para detectar em tempo útil a atividade adversária.

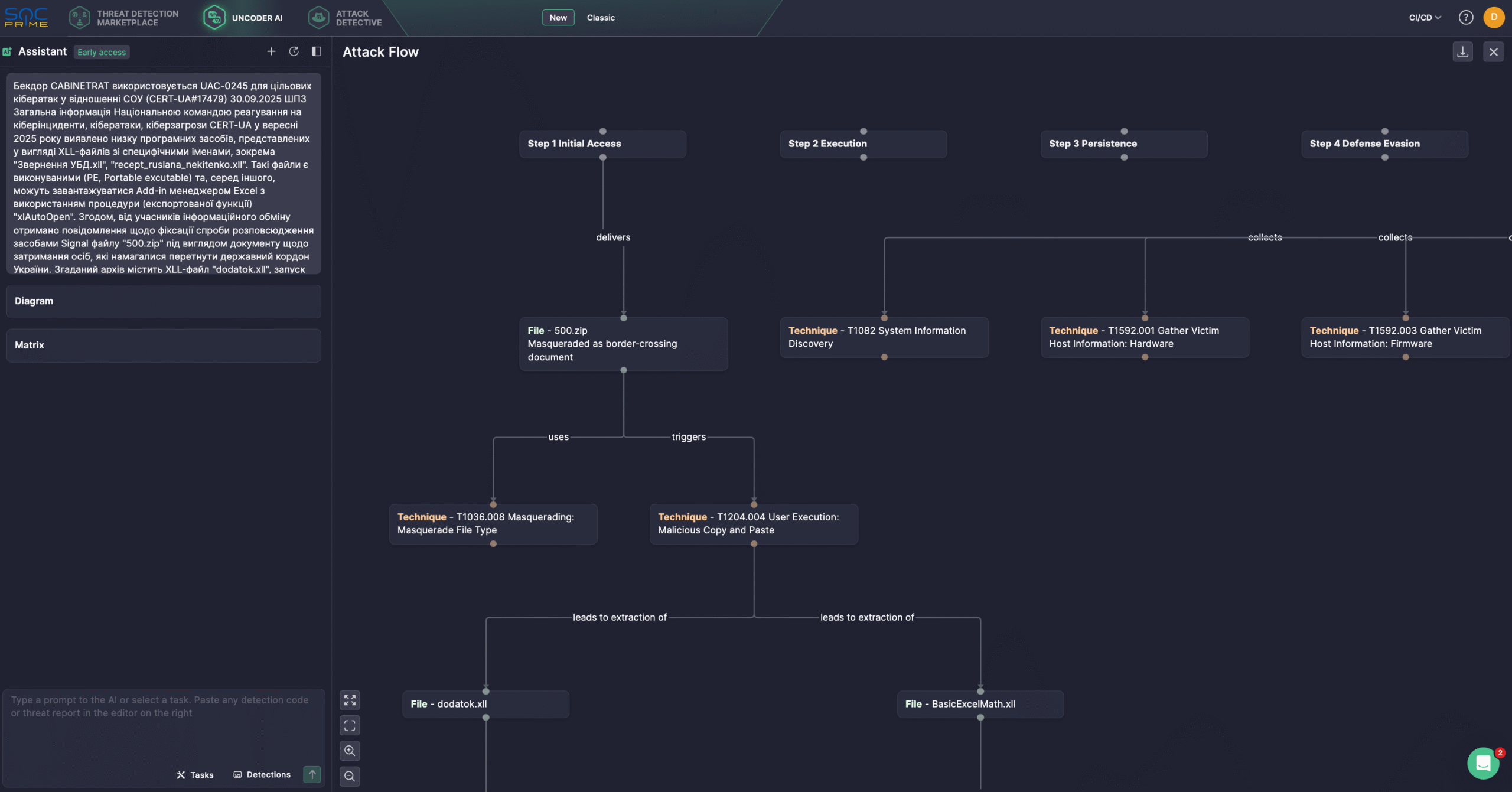

Engenheiros de segurança também utilizam Uncoder AI atuando como copiloto de IA, apoiando engenheiros de detecção de ponta a ponta enquanto racionaliza fluxos de trabalho e amplia cobertura. Com o Uncoder, os defensores podem converter IOCs instantaneamente em consultas de hunting personalizadas, criar código de detecção a partir de relatórios de ameaça brutos, gerar diagramas de Attack Flow, permitir predição de tags ATT&CK, usar otimização de consultas por IA e traduzir conteúdo de detecção entre múltiplas plataformas. A seguir está o diagrama de Attack Flow baseado no último alerta CERT‑UA sobre UAC‑0245.

Análise da atividade UAC‑0245

Em setembro de 2025, o CERT‑UA identificou uma campanha direcionada contra membros da União de Oficiais da Ucrânia que utilizou add‑ins Excel XLL maliciosos para entregar o backdoor CABINETRAT. Amostras iniciais apresentavam nomes enganosos (por exemplo, recept_ruslana_nekitenko.xll), e algumas foram encontradas dentro de um arquivo compartilhado via Signal chamado 500.zip disfarçado como notificação de detenção para indivíduos que teriam tentado atravessar a fronteira ucraniana.

Esse arquivo continha dodatok.xll que, ao ser executado, deixa múltiplos componentes na máquina alvo, incluindo um EXE com nome aleatório colocado na pasta Startup, um carregador XLL chamado BasicExcelMath.xll copiado para %APPDATA%\Microsoft\Excel\XLSTART\, e um arquivo de imagem Office.png que oculta shellcode.

Para manter a persistência do arquivo EXE, são feitas modificações no Registro do Windows. Além disso, o dropper verifica HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\App Paths\EXCEL.EXE enquanto remove entradas de HKCU\Software\Microsoft\Office\{14,15,16}.0\Excel\Resiliency\DisabledItems para evitar que o add‑in seja desativado. O EXE dropado inicia EXCEL.EXE em modo oculto usando o parâmetro /e (embed), e carrega automaticamente o já instalado BasicExcelMath.xll. O XLL lê o bundling de Office.png, extrai o shellcode embutido e transfere a execução para ele (usando VirtualProtect + CreateThread). Esse shellcode foi classificado como o backdoor CABINETRAT.

CABINETRAT, backdoor escrito em C e entregue como shellcode, oferece ampla funcionalidade de espionagem. Ele enumera informações do sistema e do software instalado, executa comandos e retorna resultados, lista diretórios e lê ou exfiltra ficheiros, captura screenshots, apaga ficheiros ou pastas e pode buscar ficheiros de um servidor remoto.

A atividade observada do UAC‑0245 evidencia a natureza evolutiva e persistente dessa ameaça cibernética. Esses desenvolvimentos ressaltam a necessidade crítica de medidas robustas de cibersegurança, já que a capacidade do grupo de permanecer indetectável representa uma ameaça contínua às organizações visadas. Apoie‑se no conjunto completo de produtos da SOC Prime respaldado por IA, capacidades automatizadas e inteligência de ameaças em tempo real para defender proativamente contra ameaças emergentes de qualquer escala e sofisticação.

Contexto MITRE ATT&CK

O uso da matriz MITRE ATT&CK oferece visão detalhada das operações recentes do UAC‑0245 que alavancam o backdoor CABINETRAT. A tabela abaixo descreve todas as regras Sigma relevantes mapeadas para as táticas, técnicas e sub‑técnicas ATT&CK associadas. Tactics Techniques Sigma Rule Initial Access Phishing: Spearphishing Attachment (T1566.001) Execution Scheduled Task/Job: Scheduled Task (T1053.005) User Execution: Malicious File (T1204.002) Persistence Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) Office Application Startup (T1137) Office Application Startup: Add-ins (T1137.006)