En septiembre de 2025, el equipo de CERT‑UA descubrió una serie de ataques dirigidos contra miembros de la Unión de Oficiales de Ucrania, empleando el backdoor CABINETRAT propagado mediante complementos XLL de Excel compartidos por Signal para exfiltrar información sensible y mantener acceso persistente a sistemas comprometidos. Dada la novedad de las tácticas, técnicas y procedimientos —más allá del uso previamente observado de archivos XLL en UAC-0002 (Sandworm, APT44) contra infraestructuras críticas ucranianas—, esta actividad ha sido asignada a un identificador separado, UAC-0245.

Detectar actividad UAC-0245 usando el backdoor CABINETRAT

Según el Informe sobre el Panorama de Amenazas 2024 de CERT‑EU, el 44 % de los incidentes reportados involucraron ciberespionaje o actividades de preposicionamiento típicamente asociadas a actores patrocinados por estados, orientadas a la exfiltración de datos y al establecimiento de acceso furtivo y de largo plazo. En 2025, CERT‑UA ya observó un aumento de la actividad de ciberespionaje contra Ucrania atribuido a UAC-0200, UAC-0219 y UAC-0226. La reciente alerta CERT‑UA#17479 subraya las operaciones continuas de UAC‑0245, que despliega el backdoor CABINETRAT para ciberespionaje dirigido.

Plataforma SOC Prime mantiene una colección dedicada de algoritmos de detección para ayudar a organizaciones ucranianas y aliadas a frustrar de forma proactiva los ataques de ciberespionaje de UAC‑0245. Haga clic en Explorar detecciones para acceder a reglas Sigma relevantes enriquecidas con inteligencia accionable, alineadas con MITRE ATT&CK® y compatibles con múltiples soluciones SIEM, EDR y Data Lake.

Los equipos de seguridad también pueden buscar en la biblioteca Detection-as-Code de SOC Prime contenido relevante usando las etiquetas correspondientes “CERT‑UA#17479” y “UAC‑0245” para detectar a tiempo la actividad del adversario.

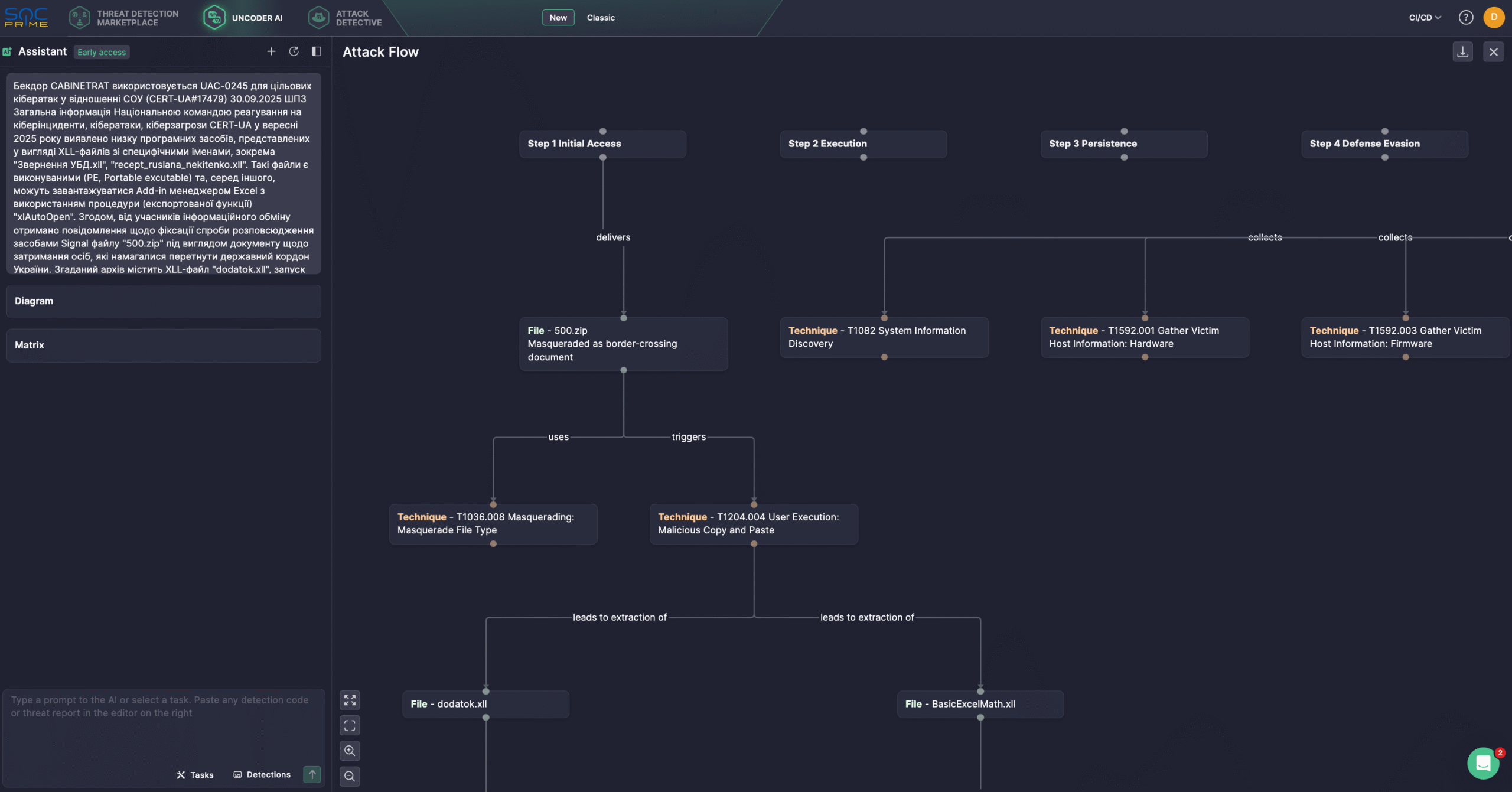

Los ingenieros de seguridad también emplean Uncoder AI como copiloto de IA, apoyando a los ingenieros de detección de extremo a extremo mientras optimiza flujos de trabajo y mejora la cobertura. Con Uncoder, los defensores pueden convertir instantáneamente IOCs en consultas personalizadas de hunting, elaborar código de detección a partir de informes de amenazas crudos, generar diagramas de flujo de ataque, habilitar predicción de etiquetas ATT&CK, aprovechar la optimización de consultas impulsada por IA y traducir contenido de detección entre múltiples plataformas. A continuación se muestra, por ejemplo, el diagrama de flujo de ataque basado en la última alerta de CERT‑UA sobre UAC‑0245.

Análisis de la actividad UAC‑0245

En septiembre de 2025, CERT‑UA identificó una campaña dirigida contra miembros de la Unión de Oficiales de Ucrania que utilizó complementos maliciosos XLL de Excel para entregar el backdoor CABINETRAT. Las muestras iniciales tenían nombres engañosos (por ejemplo, recept_ruslana_nekitenko.xll), y algunas de ellas se encontraron empaquetadas en un archivo compartido por Signal llamado 500.zip, disfrazado como un aviso de detención para individuos que habían intentado cruzar la frontera ucraniana.

Ese archivo contenía dodatok.xll, que al ejecutarse deja múltiples componentes en la máquina objetivo, incluido un EXE con nombre aleatorio colocado en la carpeta de Inicio, un cargador XLL llamado BasicExcelMath.xll copiado en %APPDATA%\Microsoft\Excel\XLSTART\, y un archivo de imagen Office.png que oculta shellcode.

Para mantener la persistencia del archivo EXE, se realizan modificaciones en el Registro de Windows. Además, el dropper verifica HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\App Paths\EXCEL.EXE mientras elimina entradas de HKCU\Software\Microsoft\Office\{14,15,16}.0\Excel\Resiliency\DisabledItems para evitar que el complemento sea deshabilitado. El EXE desplegado lanza EXCEL.EXE en modo oculto usando el modificador /e (embed), y carga automáticamente el BasicExcelMath.xll previamente instalado. El XLL lee la Office.png incluida, extrae el shellcode embebido y transfiere la ejecución a éste (usando VirtualProtect + CreateThread). Este shellcode ha sido clasificado como el backdoor CABINETRAT.

CABINETRAT, backdoor escrito en C y entregado como shellcode, ofrece amplias funcionalidades de espionaje. Enumera información del sistema y del software instalado, ejecuta comandos y devuelve resultados, lista directorios y lee o exfiltra archivos, captura capturas de pantalla, borra archivos o carpetas y puede recuperar archivos desde un servidor remoto.

La actividad observada de UAC‑0245 indica la naturaleza evolutiva y persistente de esta amenaza cibernética. Estos desarrollos evidencian la necesidad crítica de medidas de ciberseguridad robustas, ya que la capacidad del grupo para permanecer sin ser detectado representa una amenaza continua para las organizaciones objetivo. Confíe en la suite completa de productos de SOC Prime respaldada por IA, capacidades automatizadas e inteligencia de amenazas en tiempo real para defender proactivamente contra amenazas emergentes de cualquier escala y sofisticación.

Contexto MITRE ATT&CK

El uso del marco MITRE ATT&CK ofrece una visión detallada de las últimas operaciones de UAC‑0245 que aprovechan el backdoor CABINETRAT. La tabla a continuación detalla todas las reglas Sigma relevantes mapeadas a las tácticas, técnicas y sub‑técnicas ATT&CK asociadas. Tactics Techniques Sigma Rule Initial Access Phishing: Spearphishing Attachment (T1566.001) Execution Scheduled Task/Job: Scheduled Task (T1053.005) User Execution: Malicious File (T1204.002) Persistence Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) Office Application Startup (T1137) Office Application Startup: Add-ins (T1137.006)