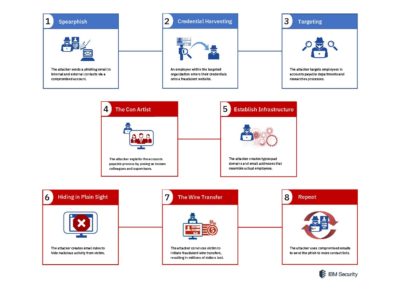

약 일주일 전에 우리 파트너 중 한 명에게서 “우리 환경에서 피싱 이메일이 날아다니고 있습니다(내부에서 내부로)”라는 정보와 이메일 샘플을 공유받았습니다. 오늘 우리는 포춘 500대 기업과 글로벌 2000대 기업을 대상으로 한 최근 피싱 공격, ‘스텔스피쉬’를 분석하려고 합니다. 이는 업무 이메일(BEC)을 침해하고 금융 전문가들을 속여 잘못된 계좌로 돈을 송금하도록 유도하는 것이 목표입니다. 이 사건은 IBM X-force IRIS의 2월 21일자 보고서에서 설명된 동일한 행위자에 의해 수행되었습니다: https://securityintelligence.com/ibm-x-force-iris-uncovers-active-business-email-compromise-campaign-targeting-fortune-500-companies/ 바로 기술적 세부 사항, 인프라 및 공격 메커니즘을 살펴보고, 몇 가지 IOC를 분석하고 책임소재를 확인해보겠습니다.

이메일 헤더 조각부터 시작하겠습니다:

X-MS-Exchange-Organization-AuthMechanism: 04

X-Originating-IP: [154.118.XXX.YYY]

LTE 고객을 위한 동적 할당

시티라고스

네임나이지리아

ASN은 위 보고서의 IP와 동일합니다. 이메일이 리디렉션한 두 개의 URL:

hXXps://arcadiansilverspring[.]com/wp-admin/images/files/encrypted_access_area/signdocu/

hXXp://libertym[.]us/wp-content/themes/twentysixteen/files/encrypted_access_area/signdocu/

관련 IP 주소:

184[.]173[.]132[.]214

50[.]2[.]225[.]147

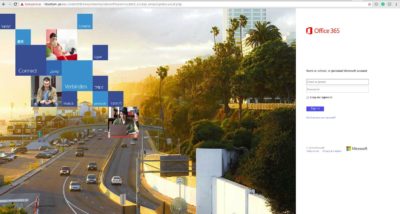

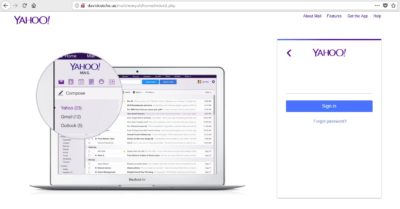

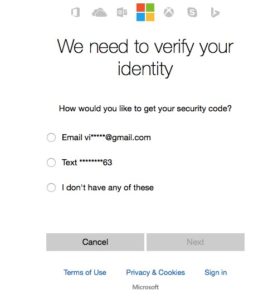

libertym[dot]us는 최근 해킹된 도메인으로 보입니다: 이곳은 자격 증명 수확을 위한 피싱 Office365 로그인 페이지를 호스팅하고 있습니다. 이 경우 페이지 상단에 경고가 있어 주의 깊은 사용자가 중단할 수 있습니다.

이곳은 자격 증명 수확을 위한 피싱 Office365 로그인 페이지를 호스팅하고 있습니다. 이 경우 페이지 상단에 경고가 있어 주의 깊은 사용자가 중단할 수 있습니다. libertym[.]us 도메인은 2월 16일에 악성으로 등록되었으므로 비교적 쉽게 탐지되었습니다.

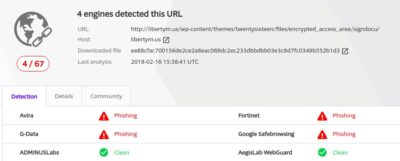

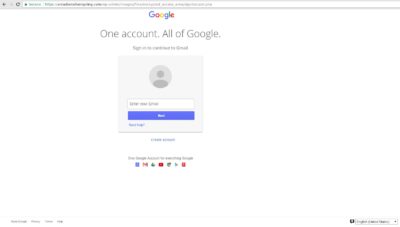

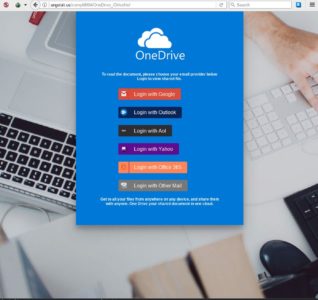

libertym[.]us 도메인은 2월 16일에 악성으로 등록되었으므로 비교적 쉽게 탐지되었습니다. 보다 위험한 도메인인 hXXps://arcadiansilverspring[dot]com도 최근 해킹되었으며 적절한 SSL이 구현되어 있습니다. 이는 HTTPS가 단독으로 신뢰 혹은 보안을 의미하지 않는다는 좋은 예시가 됩니다. 이 예시에서 구글 앱과 DocuSign 피싱 페이지는 우리가 이전에 본 것과 유사하므로 이는 스텔스피쉬와의 또 다른 연결점입니다. 피싱 URL의 스크린샷:

보다 위험한 도메인인 hXXps://arcadiansilverspring[dot]com도 최근 해킹되었으며 적절한 SSL이 구현되어 있습니다. 이는 HTTPS가 단독으로 신뢰 혹은 보안을 의미하지 않는다는 좋은 예시가 됩니다. 이 예시에서 구글 앱과 DocuSign 피싱 페이지는 우리가 이전에 본 것과 유사하므로 이는 스텔스피쉬와의 또 다른 연결점입니다. 피싱 URL의 스크린샷:

공격이 진행되는 동안 도메인은 한동안 목록에 올라가 있지 않았습니다.

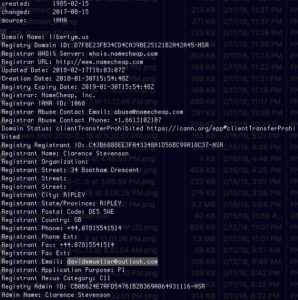

공격이 진행되는 동안 도메인은 한동안 목록에 올라가 있지 않았습니다. 오늘날 상황은 다소 나아졌습니다: https://www.virustotal.com/#/url/cc38768a899bd34a208a5cb15f84a9b139d1703b1c7477774e9eb73740e5af5c/detection처음으로 악성 도메인에 대해 Whois를 조사한 결과, davidwmueller[at]outlook[.]com 및 Clarence Stevenson이 지목되었습니다:

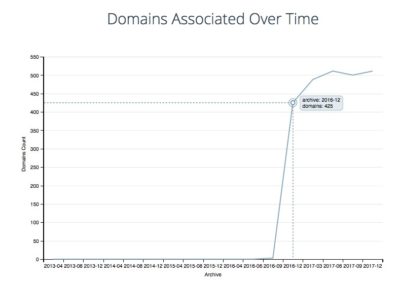

오늘날 상황은 다소 나아졌습니다: https://www.virustotal.com/#/url/cc38768a899bd34a208a5cb15f84a9b139d1703b1c7477774e9eb73740e5af5c/detection처음으로 악성 도메인에 대해 Whois를 조사한 결과, davidwmueller[at]outlook[.]com 및 Clarence Stevenson이 지목되었습니다: davidwmueller 이메일에 대한 역 Whois 결과, 2016년 12월 이후 등록된 500개 이상의 도메인이 발견되었습니다.

davidwmueller 이메일에 대한 역 Whois 결과, 2016년 12월 이후 등록된 500개 이상의 도메인이 발견되었습니다. 발견된 도메인들은 오타 스쿼팅 시도 또는 합법적인 웹사이트로 보입니다:

발견된 도메인들은 오타 스쿼팅 시도 또는 합법적인 웹사이트로 보입니다:

• mobile-india.us

• hextracoin.us

• nikemail.us

• tipclub.us

• travelworld123.com

• treasurea.us

• app-android.us

• jumail.us

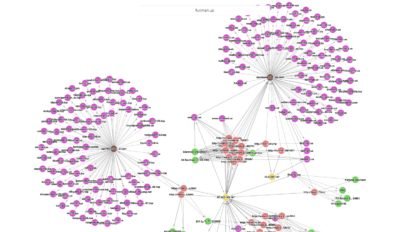

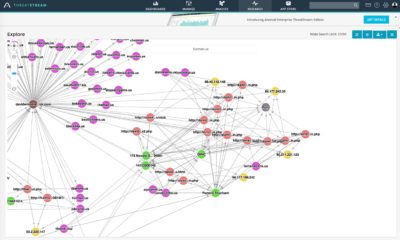

여러 도메인은 비활성 상태로 유지되었고 공격 시점에 이미 만료된 도메인도 있었기에 OSINT를 기반으로 수작업으로 검토하여 노이즈를 걸러냈습니다: Anomali ThreatStream에서 결과를 조회했을 때 상황이 더 흥미로워졌습니다:

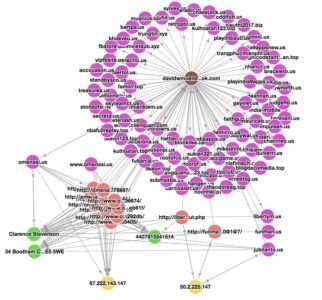

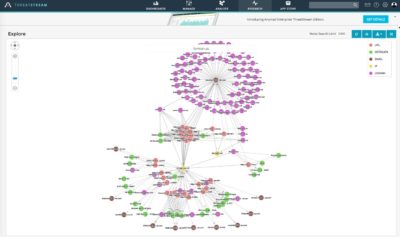

Anomali ThreatStream에서 결과를 조회했을 때 상황이 더 흥미로워졌습니다: davidwmueller[at]outlook[.]com 및 Clarence Stevenson 조회 정보를 ThreatStream 데이터에 추가:

davidwmueller[at]outlook[.]com 및 Clarence Stevenson 조회 정보를 ThreatStream 데이터에 추가: 이제 URL과 도메인 뒤에 무엇이 있는지 살펴보겠습니다 (집에서는 시도하지 마십시오!):

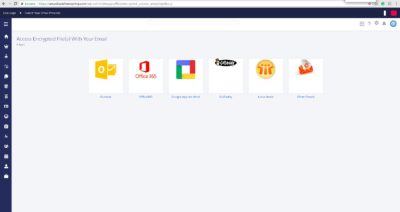

이제 URL과 도메인 뒤에 무엇이 있는지 살펴보겠습니다 (집에서는 시도하지 마십시오!):

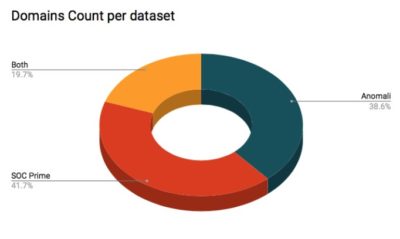

스텔스피쉬는 분명히 O365, 원드라이브, 구글 앱, 야후 메일도 목표로 하고 있습니다. 다음 단계로 OSINT와 고유한 위협 인텔 피드를 활용하여 500개 이상의 도메인을 추가로 검증했으며, ThreatStream과 데이터셋을 일치시켰습니다. 그 결과, 총 528개의 공격 관련 도메인이 확인되었고, 204개는 ThreatStream에, 220개는 SOC Prime에, 104개는 두 피드 모두에 등재되었습니다.

스텔스피쉬는 분명히 O365, 원드라이브, 구글 앱, 야후 메일도 목표로 하고 있습니다. 다음 단계로 OSINT와 고유한 위협 인텔 피드를 활용하여 500개 이상의 도메인을 추가로 검증했으며, ThreatStream과 데이터셋을 일치시켰습니다. 그 결과, 총 528개의 공격 관련 도메인이 확인되었고, 204개는 ThreatStream에, 220개는 SOC Prime에, 104개는 두 피드 모두에 등재되었습니다. ThreatStream에서 IP를 조회하고 추가 연결이 있는지 확인할 때입니다:

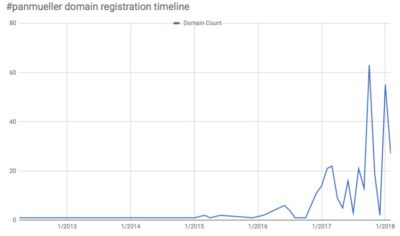

ThreatStream에서 IP를 조회하고 추가 연결이 있는지 확인할 때입니다: 새로운 이름들(도용된 혹은 가명의 신원)과 Whois 및 위협 인텔 연구에 사용할 10개의 Gmail 주소를 확보했습니다. OSINT에서 발견한 IP에 대한 많은 컨텍스트는 보이지 않아 아직 활성 공격에 사용되지 않고 있다는 것을 의미합니다 (아직 IOC는 아님). 이 지점에서 PanMueller의 아웃룩 계정에 대한 기본 보안 조치를 점검하려고 했습니다 (PAN은 피싱 공격 나이지리아를 의미하며 우크라이나에서 “씨”라는 의미로 내부 명칭으로 사용되었습니다).

새로운 이름들(도용된 혹은 가명의 신원)과 Whois 및 위협 인텔 연구에 사용할 10개의 Gmail 주소를 확보했습니다. OSINT에서 발견한 IP에 대한 많은 컨텍스트는 보이지 않아 아직 활성 공격에 사용되지 않고 있다는 것을 의미합니다 (아직 IOC는 아님). 이 지점에서 PanMueller의 아웃룩 계정에 대한 기본 보안 조치를 점검하려고 했습니다 (PAN은 피싱 공격 나이지리아를 의미하며 우크라이나에서 “씨”라는 의미로 내부 명칭으로 사용되었습니다). 10개의 Gmail 계정을 검토해야 합니다. 백업 이메일과 유사한 이메일 vip01667790762[at]gmail[.]com부터 시작하겠습니다.

10개의 Gmail 계정을 검토해야 합니다. 백업 이메일과 유사한 이메일 vip01667790762[at]gmail[.]com부터 시작하겠습니다. 그래프에서 모든 이메일을 풍부하게 하면서 연결된 여러 도메인이 있는 nguyenthilinh110591[at]gmail.com도 주목합니다:

그래프에서 모든 이메일을 풍부하게 하면서 연결된 여러 도메인이 있는 nguyenthilinh110591[at]gmail.com도 주목합니다: WhoisGuard와 개인 등록으로 보호되는 도메인들이 보이기 시작했습니다. 하지만 PanMueller는 대량으로 도메인을 등록할 때 자신의 신원을 숨기려는 걱정을 크게 하지 않았던 것 같습니다. 간단히 구글링하여 vip01667790762[at]gmail.com과 davidwmueller[at]outlook[.]com 계정 뒤에 누가 있는지 알아보려 시도합니다:

WhoisGuard와 개인 등록으로 보호되는 도메인들이 보이기 시작했습니다. 하지만 PanMueller는 대량으로 도메인을 등록할 때 자신의 신원을 숨기려는 걱정을 크게 하지 않았던 것 같습니다. 간단히 구글링하여 vip01667790762[at]gmail.com과 davidwmueller[at]outlook[.]com 계정 뒤에 누가 있는지 알아보려 시도합니다:

PanMueller는 2.5년 동안 세계 정복을 계획한 악의적인 천재가 아니라 자신의 개인 사이버 보안을 별로 신경 쓰지 않았던 사람인 것 같습니다. 그는 VPN 서비스, 빠른 호스팅 및 도메인 등록을 판매하며, 이는 범죄 활동이라고 보기는 어렵습니다. 더욱이 그는 페이스북 페이지에 자신의 모바일 번호를 공개적으로 게시하며 도메인 등록 Gmail 주소에서도 이를 사용했습니다. 해킹당했거나 이 모든 것을 계획했고 그 과정에서 7,681명의 팔로워/친구를 확보했을 가능성도 있습니다. PanMueller의 행동은 이 캠페인의 최근 전개 상황과도 매우 다릅니다. ‘arcadiansilverspring’ 도메인은 그저 들어맞지 않습니다! PanMueller는 허구의 이름으로 저렴하게 등록한 도메인을 사용했고 정보는 공개되었습니다. 한편 스텔스피쉬는 적법한 웹사이트를 해킹하는 능력을 명확히 보여주었습니다 (버전 4.9.3에서 자동 업데이트 비활성화 최근 버그가 참고할 만할 것입니다) 이상 발견한 대다수 공격 기반 구조를 드러냈지만 여전히 그림자 속에 있는 도메인 풀은 남아 있습니다. 이러한 도메인은 합법적인 SSL 인증서를 가지고 있으며 훨씬 더 높은 위협을 제기합니다. 이러한 도메인의 발견은 외부 위협 사냥꾼, SOC 및 SIEM 분석가들이 수행해야 할 적절한 과제입니다. 그래프로 돌아가 ThreatStream에서 찾은 모든 메타 데이터 조각을 검색하려 하고, ‘Pamela Touchard’와 관련된 특별히 흥미로운 결과를 발견했습니다:

PanMueller는 2.5년 동안 세계 정복을 계획한 악의적인 천재가 아니라 자신의 개인 사이버 보안을 별로 신경 쓰지 않았던 사람인 것 같습니다. 그는 VPN 서비스, 빠른 호스팅 및 도메인 등록을 판매하며, 이는 범죄 활동이라고 보기는 어렵습니다. 더욱이 그는 페이스북 페이지에 자신의 모바일 번호를 공개적으로 게시하며 도메인 등록 Gmail 주소에서도 이를 사용했습니다. 해킹당했거나 이 모든 것을 계획했고 그 과정에서 7,681명의 팔로워/친구를 확보했을 가능성도 있습니다. PanMueller의 행동은 이 캠페인의 최근 전개 상황과도 매우 다릅니다. ‘arcadiansilverspring’ 도메인은 그저 들어맞지 않습니다! PanMueller는 허구의 이름으로 저렴하게 등록한 도메인을 사용했고 정보는 공개되었습니다. 한편 스텔스피쉬는 적법한 웹사이트를 해킹하는 능력을 명확히 보여주었습니다 (버전 4.9.3에서 자동 업데이트 비활성화 최근 버그가 참고할 만할 것입니다) 이상 발견한 대다수 공격 기반 구조를 드러냈지만 여전히 그림자 속에 있는 도메인 풀은 남아 있습니다. 이러한 도메인은 합법적인 SSL 인증서를 가지고 있으며 훨씬 더 높은 위협을 제기합니다. 이러한 도메인의 발견은 외부 위협 사냥꾼, SOC 및 SIEM 분석가들이 수행해야 할 적절한 과제입니다. 그래프로 돌아가 ThreatStream에서 찾은 모든 메타 데이터 조각을 검색하려 하고, ‘Pamela Touchard’와 관련된 특별히 흥미로운 결과를 발견했습니다: 파메라는 우리를 악명 높은 포니로 이끌었습니다. 아마도 PanMueller는 단지 프록시 역할을 했고 그의 물건을 잘못된 사람들에게 팔았을까요? Anomali 위협 공지에서 간단한 정보:

파메라는 우리를 악명 높은 포니로 이끌었습니다. 아마도 PanMueller는 단지 프록시 역할을 했고 그의 물건을 잘못된 사람들에게 팔았을까요? Anomali 위협 공지에서 간단한 정보:

“포니는 비밀번호 도용기이자 로더입니다. 로더는 시스템을 더더욱 침해하기 위해 추가적인 멀웨어를 다운로드하는 프로그램입니다. 포니는 소스 코드와 다수의 해킹 포럼에서 광범위하게 이용 가능합니다. 포니는 자주 러시아와 우크라이나에 인프라를 두고 방탄 호스팅에 호스트됩니다. 포니는 Chanitor/Hancitor와 Neverquest/Vawtrak와 밀접하게 연관되어 있으며, 포니는 전 세계 수백만 피해자에게 영향을 미쳤습니다.”

사이버 범죄에 의해 포니 사용과 관련된 4000개 이상의 IOC가 있으며 2018년에는 250개 이상의 신선한 URL이 발견되었습니다. 이 문제를 더 깊이 파고들기 위해 다음 내용을 추천합니다. https://ui.threatstream.com/tip/7073 and https://ui.threatstream.com/search?status=active&value__re=.*pony.*우리는 Stealthphish가 상당한 자원을 가진 사이버 범죄가 조직한 글로벌 규모의 피싱 캠페인이라는 결론을 내릴 수 있습니다. 행위자는 침입된 업무 이메일 계정(일명 #BEC)을 사용하여 은폐 및 부정한 행동을 위장하며, 해킹된 피해자로부터 활동을 숨기기 위해 이메일 필터를 활용하고 금융 및 회계 위치에서 일하는 해킹된 개인을 세심하게 사칭합니다.

이미지 출처: IBM SecurityStealthphish 캠페인의 목표는 소셜 엔지니어링을 활용하여 재무 운영 담당자를 속여 사이버 범죄자에게 돈을 송금하도록 유도하는 것입니다. 우리는 아직 이 행위자의 최종 게임을 보지 못했을 수 있습니다. PanMueller 도메인 (및 계정의?) 침해 또는 오용은 Stealthphish에 전례 없는 수의 자격 증명 수확용 도메인을 제공했습니다. 이 도메인은 대다수 OSINT, 상업용 위협 정보에서 목록에 오르지 않았고 심지어 VirusTotal과 같은 악성 목록에서 제외되었으며 OpenPhish 및 PhishTank와 같은 전용 안티피싱 리소스에서도 제외되었습니다. 초기 공격 단계에서는 멀웨어가 없으며 Stealthphish는 거대한 “pre-IOC” 인프라를 갖췄습니다. 또한 도메인을 철저히 검토할 때 현대 머신 러닝 기반 탐지를 피하기 위해 전형적인 DGA(도메인 생성 알고리즘) 사례와는 거리가 멀다는 사실이 보입니다. 자격 증명이 획득되면 Stealthphish는 기업 이메일 계정을 활용하여 피싱 행동을 합법적 비즈니스 커뮤니케이션과 혼합합니다 (Living off the land 2.0: 클라우드 이메일 서비스). 이를 종합하면 오늘날 대부분의 피싱 방어를 피하는 면밀히 수행된 공격을 볼 수 있습니다.

아래 제공된 IOC에 대한 모든 연결을 블랙리스트하고 사용 중인 탐지 기술의 관찰 목록에 추가하는 것이 강력히 권장됩니다. 또한, 포니와 관련된 모든 URL 또는 해시 유형의 위협 인텔리전스를 긴밀히 통합하는 것이 중요합니다.

한편 우리는 모든 발견 사항을 Anomali ThreatStream에 기여하고 있으며 자체 위협 탐지 마켓플레이스를 위한 콘텐츠를 최종화하고 있습니다.

공격에 관여된 ASN으로, 적용 가능한 경우 블랙리스트 작업을 권장합니다:

AS37340 https://ipinfo.io/AS37340AS36873 https://ipinfo.io/AS36873TLP:WHITE 침해 지표 (IOCs):IP:184[.]173[.]132[.]214

50[.]2[.]225[.]147

67[.]222[.]143[.]147

50[.]2[.]225[.]167도메인:aamape[dot]com

angelalt[dot]us

app-android[dot]us

davidcutche[dot]us

getartifa[dot]top

hextracoin[dot]us

jumail[dot]us

libertym[dot]us

likeviet[dot]top

mobile-india[dot]us

nhacsan[dot]pro

nikemail[dot]us

omenaxi[dot]us

passethus[dot]com

ribbinkx[dot]xyz

tintuc36h[dot]com

tipclub[dot]us

travelworld123[dot]com

treasurea[dot]usURL:hXXps://arcadiansilverspring[dot]com/wp-admin/images/files/encrypted_access_area/signdocu/

hXXp://libertym[dot]us/wp-content/themes/twentysixteen/files/encrypted_access_area/signdocu/

기타 IOC는 아직 공개되지 않았으며 528개 이상의 도메인 (SOC Prime이 발견한 324개 이상), 120개 이상의 IP와 침해된 이메일과 관련됩니다. 우리는 탐지 콘텐츠와 함께 이를 배포하는 과정에 있습니다. https://my.socprime.com/en/tdm/ and https://ui.threatstream.com/SIEM 위협 탐지 콘텐츠 링크:

ArcSight QRadar와 Splunk 이 보고서는 Vader Division에서 제공되었습니다

/Stay safe특별한 감사는 초기 77개 의심 도메인과 이메일 샘플을 공유하여 조사를 신속히 수행할 수 있도록 도와준 파트너 중 한 명에게 전합니다 – 고마워요.