Introdução

Este é um guia prático baseado nas recomendações da Zoom e CheckPoint, elaborado com bom senso e uso específico do Zoom em nossa empresa, também conhecido como atividade de trabalho em casa (WFH), como toda empresa no mundo agora, e atividades de vendas/prévendas como fornecedor.

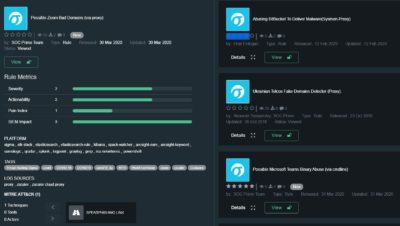

Devido à natureza específica do nosso negócio, além de reforço de segurança, fazemos o que fazemos de melhor, desenvolvemos conteúdo de análise de detecção de ameaças para SIEMs baseados em relatórios do Zoom disponíveis via API, logs de proxy e logs de estações de trabalho.

Abordagem em Camadas

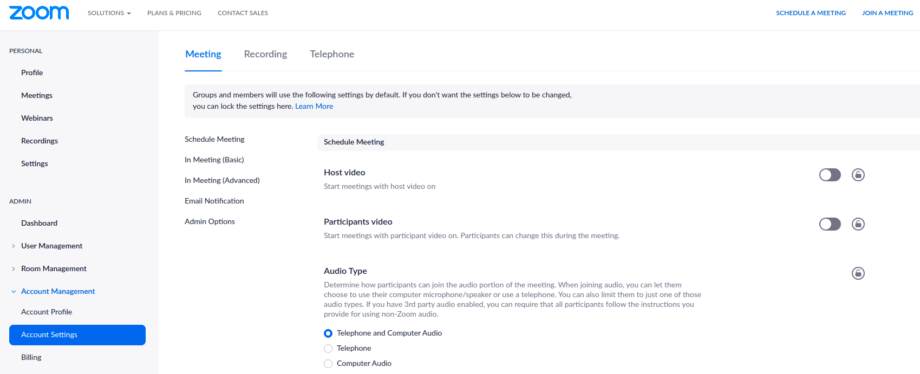

Todas as configurações configuráveis do zoom podem ser controladas em 3 níveis. Herança hierárquica em vigor:

- Nível da conta (estado “padrão” ou “bloqueado”)

- Nível do grupo (estado “padrão” ou “bloqueado”)

- Nível do usuário (estado “padrão”)

Configurações padrão – recomendadas, mas podem ser alteradas por um usuário. Se uma configuração for alterada no nível da conta, isso se torna a configuração padrão para todos os grupos e usuários na conta, a menos que a configuração tenha sido alterada anteriormente por um grupo ou usuário.

Configurações bloqueadas – obrigatórias e não podem ser alteradas por um usuário. Cada configuração pode ser bloqueada no nível da conta ou no nível do grupo. Bloquear uma configuração no nível da conta significa que a configuração não pode ser alterada por nenhum usuário. Bloquear a configuração no nível do grupo significa que os membros do grupo não podem alterar a configuração.

Dicas Técnicas

- Para cada grupo que requer configurações diferentes, navegue até Configurações do Grupo > nome_do_grupo > Configurações.

- Para bloquear configurações no nível da conta ou do grupo – clique no ícone de cadeado à direita do nome da opção.

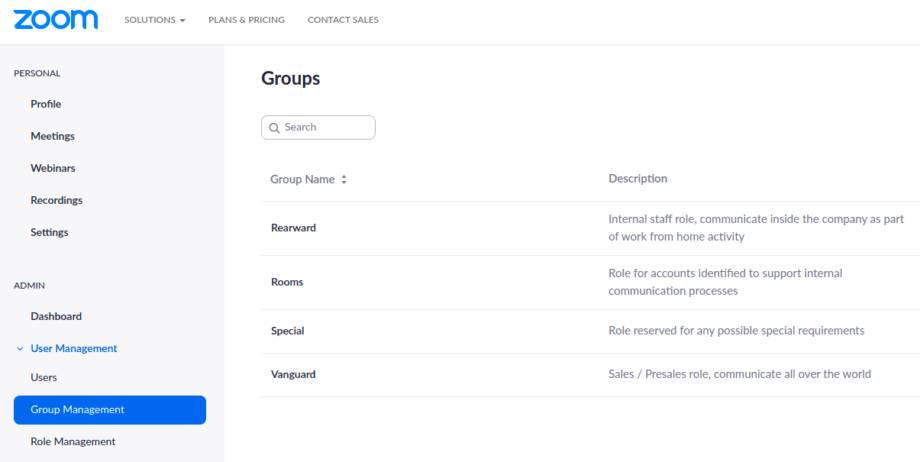

Em primeiro lugar, os grupos de usuários devem ser identificados com base na forma de trabalho, comunicação interna específica e negócio específico da empresa. Até agora identificamos os seguintes (sim, isso não é constante, estamos crescendo, estamos mudando):

- “Vanguarda” – Papel de Vendas/Prévendas, comunica-se em todo o mundo, opções máximas recomendadas, mínimas restrições para ser mais flexível e contatar todos os possíveis clientes e consumidores. Todos os riscos associados cobertos por atividade de conscientização adequada e treinamento sobre como mitigar atividade de infiltradores usando controles de reunião do Zoom.

- “Retaguarda” – Papel de equipe interna, comunica-se dentro da empresa como parte das atividades de trabalho em casa, um para um, um para muitos, reuniões instantâneas, reuniões agendadas, etc. Comunicação com o mundo externo é limitada. Máximas restrições e menor atividade de conscientização.

- “Salas” – um papel para contas identificadas para apoiar processos internos de comunicação, como salas abertas continuamente, etc. Restrições específicas.

- “Especial” – papel reservado para quaisquer possíveis requisitos especiais. Restrições mínimas. não deve ser usado de forma contínua.

Configurações no nível da conta

Em detalhes:

- Entrar antes do host – padrão desativado

- Usar ID de Reunião Pessoal (PMI) ao agendar uma reunião – desativado

- Usar ID de Reunião Pessoal (PMI) ao iniciar uma reunião instantânea – desativado

- Somente usuários autenticados podem ingressar em reuniões – ativado padrão

- Exigir uma senha ao agendar novas reuniões – ativado bloqueado

- Identificar participantes convidados na reunião/webinar – ativado bloqueado

- Exigir uma senha para reuniões instantâneas – ativado bloqueado

- Exigir uma senha para ID de Reunião Pessoal (PMI) – ativado bloqueado

- Exigir uma senha para ID de Reunião de Sala (apenas para Salas Zoom) – ativado bloqueado

- Incorporar senha no link da reunião para adesão com um clique – ativado padrão

- Bate-papo – ativado padrão

- Transferência de arquivos – desativado bloqueado

- Permitir que o host coloque um participante em espera – ativado bloqueado

-

Compartilhamento de tela – ativado padrão

- Quem pode compartilhar? – Todos os Participantes

- Quem pode iniciar o compartilhamento quando outra pessoa estiver compartilhando? – Somente o Host

- Anotação – ativado padrão

- Quadro branco – ativado padrão

- Controle remoto – ativado padrão

- Permitir que participantes removidos voltem a ingressar – desativado bloqueado

- Suporte remoto – padrão desativado

- Legendagem – padrão desativado

- Salvar Legendas – padrão desativado

- Controle de câmera remoto – desativado bloqueado

- Borrar instantâneo no trocador de tarefas do iOS – ativado bloqueado

-

Gravação local – ativado bloqueado

- Hosts podem dar permissão aos participantes para gravar localmente – desativado

- Gravação automática – desativado bloqueado

- Controle de Acesso por Endereço IP – ativado bloqueado

- Somente usuários autenticados podem ver gravações na nuvem – ativado bloqueado

- Aviso sobre gravação – ativado bloqueado

Configurações no nível do grupo

Configurações do grupo “Vanguarda”

- Entrar antes do host – desativado bloqueado

- Usar ID de Reunião Pessoal (PMI) ao agendar uma reunião – desativado bloqueado

-

Bate-papo privado – padrão desativado

- Pode ser ativado se necessário para comunicação técnica do host, co-host, etc.

- Co-host – ativado padrão

- Mostrar um link “Ingressar do seu navegador” – ativado padrão

- Sala de espera – ativado bloqueado

Configurações do grupo “Retaguarda”

- Entrar antes do host – desativado bloqueado

- Usar ID de Reunião Pessoal (PMI) ao agendar uma reunião – desativado bloqueado

- Somente usuários autenticados podem ingressar em reuniões – ativado bloqueado

- Bate-papo privado – desativado bloqueado

- Controle remoto – desativado bloqueado

- Sala de espera – ativado bloqueado

- Suporte remoto – desativado bloqueado

Configurações do grupo “Salas”

- Entrar antes do host – ativado padrão

- Sala de espera – padrão desativado

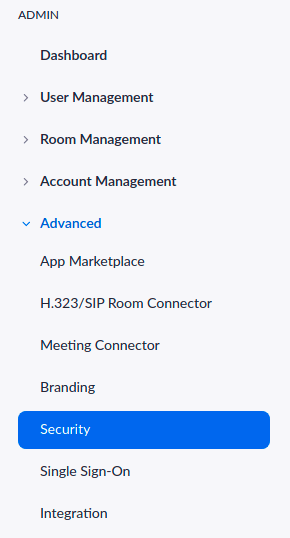

Configurações de segurança da conta

Decidimos usar o Google para autenticação, onde já temos reforço de senha, 2FA e controles adicionais em vigor.

|

Métodos de login

Segurança

Usuário precisa inserir a Chave do Host para reivindicar o papel de host com o comprimento de: 10 |

Recomendações gerais e de bom senso

- Quando você compartilha seu link de reunião nas redes sociais ou outros fóruns públicos, isso torna seu evento… extremamente público. QUALQUER PESSOA com o link pode participar da sua reunião.

- Evite usar seu ID de Reunião Pessoal (PMI) para eventos públicos. PMI é basicamente uma reunião contínua e você não quer estranhos invadindo seu espaço virtual pessoal após a festa acabar. Gere um ID de reunião aleatório para reuniões, sempre que possível.

- De acordo com a pesquisa (5), hosts de reuniões do Zoom nem precisam enviar um link público para que usuários participem de suas reuniões. Sempre exija uma senha para ingressar.

- Se realmente necessário, compartilhe IDs de reunião aleatórios via redes sociais, mas envie uma senha por mensagem direta.

- Nunca tente abrir links ou imagens enviadas pelo Chat.

- Configurar autenticação adequada no nível da conta, Google, Senhas Locais com controles adequados em vigor, SAML, 2FA, use autenticação relevante para sua política de segurança corporativa.

- Familiarize-se com as configurações e recursos do Zoom para entender como proteger seu espaço virtual quando necessário. Como silenciar, como desligar o vídeo para os participantes, colocar participantes em espera, etc.

- Configure a coleta de logs da sua conta Zoom para seu SIEM e estabeleça mecanismos de alerta/monitoramento.

- A coleta de logs do seu servidor proxy e EDR é obrigatória no cenário de ameaças de hoje. Apenas cubra ataques específicos ao zoom através desses logs.

Conteúdo para detectar ataques relacionados ao Zoom

Possíveis Domínios Maliciosos do Zoom (via proxy) – https://tdm.socprime.com/tdm/info/MrDuoDkETUIP/

Possíveis Domínios Maliciosos do Zoom (via dns) – https://tdm.socprime.com/tdm/info/TWstmhIEa1oA/

Possíveis Domínios Maliciosos do Zoom (via dns) – https://tdm.socprime.com/tdm/info/TWstmhIEa1oA/

Possível Abuso de Binário do Zoom (via cmdline) – https://tdm.socprime.com/tdm/info/BMUtqKem63oL/

Possível Abuso de Binário do Zoom (via cmdline) – https://tdm.socprime.com/tdm/info/BMUtqKem63oL/

Possível Vazamento de Credenciais NTLM via Caminho UNC Externo Indesejado (via cmdline) – https://tdm.socprime.com/tdm/info/i71EA49sF8jW/

Possível Vazamento de Credenciais NTLM via Caminho UNC Externo Indesejado (via cmdline) – https://tdm.socprime.com/tdm/info/i71EA49sF8jW/

Referências

———————————-

- https://blog.zoom.us/wordpress/2020/03/20/keep-the-party-crashers-from-crashing-your-zoom-event/

- https://threatpost.com/as-zoom-booms-incidents-of-zoombombing-become-a-growing-nuisance/154187/

- https://support.zoom.us/hc/en-us/articles/115005269866-Using-Tiered-Settings

- https://blog.checkpoint.com/2020/03/26/whos-zooming-who-guidelines-on-how-to-use-zoom-safely/

- https://support.zoom.us/hc/en-us/articles/360034291052-Predicting-Zoom-Meeting-IDs

- https://support.zoom.us/hc/en-us/articles/360034675592-Advanced-security-settings

- https://support.zoom.us/hc/en-us/articles/360038247071-Setting-up-and-using-two-factor-authentication

- https://support.zoom.us/hc/en-us/articles/360032748331-Using-Operation-Logs

- https://www.bleepingcomputer.com/news/security/zoom-client-leaks-windows-login-credentials-to-attackers/

- https://library.myguide.org/myguide-library/categories/zoom/zoom-web/zoom-web-guides