Pelo menos há duas décadas, testemunhamos mudanças implacáveis no cenário de ameaças em direção ao crescimento e sofisticação, com tanto atores improvisados quanto coletivos patrocinados pelo Estado idealizando campanhas ofensivas sofisticadas contra organizações globalmente. Em 2024, os adversários, em média, prosseguem com 11,5 ataques por minuto. Simultaneamente, leva 277 dias para as equipes de SecOps detectarem e conterem uma violação de dados, de acordo com pesquisa da IDM e do Instituto Ponemon. Uma das razões para tal atraso é a enorme escassez de talentos na indústria, com 71% das organizações tendo posições não preenchidas.

. Diante da lacuna de talentos existente e da superfície de ataque em constante crescimento, é essencial tomar decisões informadas sobre a devida priorização e operações de defesa cibernética eficazes em termos de recursos.

Definindo Inteligência de Ameaças

A Gartner afirma que a inteligência de ameaças, também conhecida como inteligência de ameaças cibernéticas (CTI), é um elemento crucial da arquitetura de segurança. Ela ajuda os profissionais de segurança a detectar, priorizar e investigar ameaças, melhorando assim a postura de segurança de uma organização. Ao melhorar a qualidade dos alertas, reduzir o tempo de investigação e fornecer cobertura para os últimos ataques cibernéticos e atores, a CTI desempenha um papel vital na defesa cibernética moderna.

De acordo com Gartner, a inteligência de ameaças é definida como “conhecimento baseado em evidências (por exemplo, contexto, mecanismos, indicadores, implicações e conselhos orientados para ação) sobre ameaças ou perigos existentes ou emergentes a ativos.” Em outras palavras, inteligência de ameaças é dados abrangentes e acionáveis voltados para antecipar e frustrar ameaças cibernéticas específicas à organização. A CTI capacita as equipes de segurança a adotarem uma abordagem baseada em dados para resistir proativa e efetivamente aos ataques cibernéticos antes que eles escalem enquanto facilita os esforços de detecção e caça.

Um estudo da Statista prevê que o mercado de CTI ultrapassará 44 bilhões de dólares americanos em 2033, destacando a crescente importância das defesas informadas e baseadas em dados nas estratégias de negócios contemporâneas. Esta previsão está alinhada com os resultados do relatório State of Threat Intelligence 2023 da Recorded Future, revelando que 70,9% dos entrevistados têm uma equipe dedicada à coleta e análise de inteligência de ameaças.

Integrar a inteligência de ameaças em sua estratégia de cibersegurança pode ser desafiador. Requer priorizar as necessidades específicas de informação da sua organização e avaliar seus controles de segurança para operacionalizar efetivamente a inteligência de ameaças. O uso inadequado da CTI pode resultar em uma sobrecarga de alertas e no aumento dos falsos positivos, destacando a importância da implementação adequada.

Tipos de Inteligência de Ameaças

A inteligência de ameaças pode ser agrupada em tática, estratégica e operacional, dependendo dos objetivos da organização, das partes envolvidas, dos requisitos específicos e dos objetivos gerais em um cenário de ciclo de vida.

- Inteligência de ameaças estratégica fornece insights de alto nível sobre a superfície de ataque global e como uma organização se encaixa nela. É usada principalmente para decisões de longo prazo que transformam os processos e fomentam o avanço dos programas de cibersegurança. As partes interessadas aproveitam a inteligência de ameaças estratégica para alinhar estratégias de cibersegurança organizacional e investimentos com o cenário de cibersegurança.

- Inteligência de ameaças tática envolve indicadores de comprometimento (IOCs), como endereços IP, domínios, URLs ou hashes consumidos por controles de segurança, mas também usados manualmente durante investigações. Ajuda Centros de Operações de Segurança (SOCs) a detectar e responder a ataques cibernéticos em andamento, concentrando-se em IOCs comuns, como endereços IP vinculados a servidores C2 adversários, hashes de arquivos de incidentes identificados ou linhas de assunto de e-mails associados a ataques de phishing. Este tipo de inteligência de ameaças auxilia na filtragem de falsos positivos e na descoberta de atacantes ocultos, ajudando as equipes de segurança em suas operações diárias de SOC. Em resumo, a CTI tática é destinada a servir decisões de curto prazo, como emitir alertas urgentes, escalar processos de cibersegurança ou ajustar configurações dentro da infraestrutura existente.

- Inteligência de ameaças operacional, também conhecida como CTI técnica, permite que as organizações impeçam proativamente ataques cibernéticos ao focar em TTPs adversários conhecidos. Líderes de segurança da informação como CISOs e Gerentes de SOC aproveitam este tipo de CTI para antecipar possíveis atores de ameaças e implementar medidas de segurança direcionadas para combater ataques que mais desafiam o negócio.

Quem Pode Se Beneficiar da Inteligência de Ameaças?

A inteligência de ameaças abrange dados extensivos e acionáveis projetados para antecipar e combater ameaças específicas a uma organização, independentemente de seu tamanho, setor ou nível de maturidade em cibersegurança. A CTI equipa as equipes de segurança com os dados necessários para defender proativa e eficazmente contra ataques cibernéticos, facilitando tanto os esforços de detecção quanto de resposta e permitindo que as empresas ganhem uma compreensão holística das ameaças existentes ou medidas proativas ainda não vinculadas a ataques cibernéticos.

Para pequenas e médias empresas, a inteligência de ameaças fornece um nível de proteção que de outra forma seria inalcançável. Grandes empresas com equipes extensas de segurança podem reduzir custos e requisitos de habilidade usando inteligência de ameaças externa, tornando seus analistas mais eficazes.

Dependendo do tipo de inteligência de ameaças, qualquer membro de uma equipe de segurança pode aproveitar ao máximo a CTI para elevar as defesas da organização:

- Analistas de Segurança e TI podem melhorar capacidades de detecção e fortificar defesas. Eles correlacionam a CTI coletando dados brutos de ameaças e detalhes relacionados à segurança de uma ampla gama de fontes, incluindo feeds de CTI de código aberto, comunidades de troca de informações entre pares ou fontes de log específicas da organização.

- Analistas de SOC correlacionam e analisam inteligência de ameaças tática para identificar tendências, padrões e comportamentos adversários e classificam incidentes por seu risco e impacto potencial, o que, por sua vez, melhora a precisão da identificação de ameaças e reduz falsos positivos.

- Caçadores de ameaças confiam na CTI operacional em suas investigações baseadas em hipóteses, fornecendo insights sobre TTPs de atacantes para priorizar as ameaças mais críticas. Eles também aproveitam a inteligência de ameaças tática para facilitar a caça baseada em IOC e documentar indicadores de comprometimento vinculados a ameaças emergentes e existentes. A CTI também facilita a caça proativa de ameaças, permitindo detectar ameaças potenciais nos estágios mais iniciais de ataque antes que causem danos significativos.

- CSIRT (Equipe de Resposta a Incidentes de Segurança de Computadores) pode aproveitar a inteligência de ameaças para acelerar as capacidades de resposta a incidentes. A inteligência de ameaças fornece ao CSIRT insights cruciais sobre as ameaças mais recentes, incluindo IOCs e padrões de ataque usados por atores maliciosos, para identificar prontamente e remediar incidentes dentro da organização. Ao integrar a CTI em seus fluxos de trabalho, o CSIRT pode aprimorar a eficiência da priorização e resposta a incidentes, resultando em ações mais rápidas e um impacto reduzido de ataques cibernéticos.

- Gestão Executiva, como CISOs, Gerentes de SOC e outros tomadores de decisão em segurança da informação, aproveitam a inteligência de ameaças estratégica para ganhar visibilidade abrangente sobre as ameaças que mais desafiam o negócio. Isso impulsiona o planejamento estratégico para antecipar ameaças e vulnerabilidades futuras e mitigar efetivamente seu impacto.

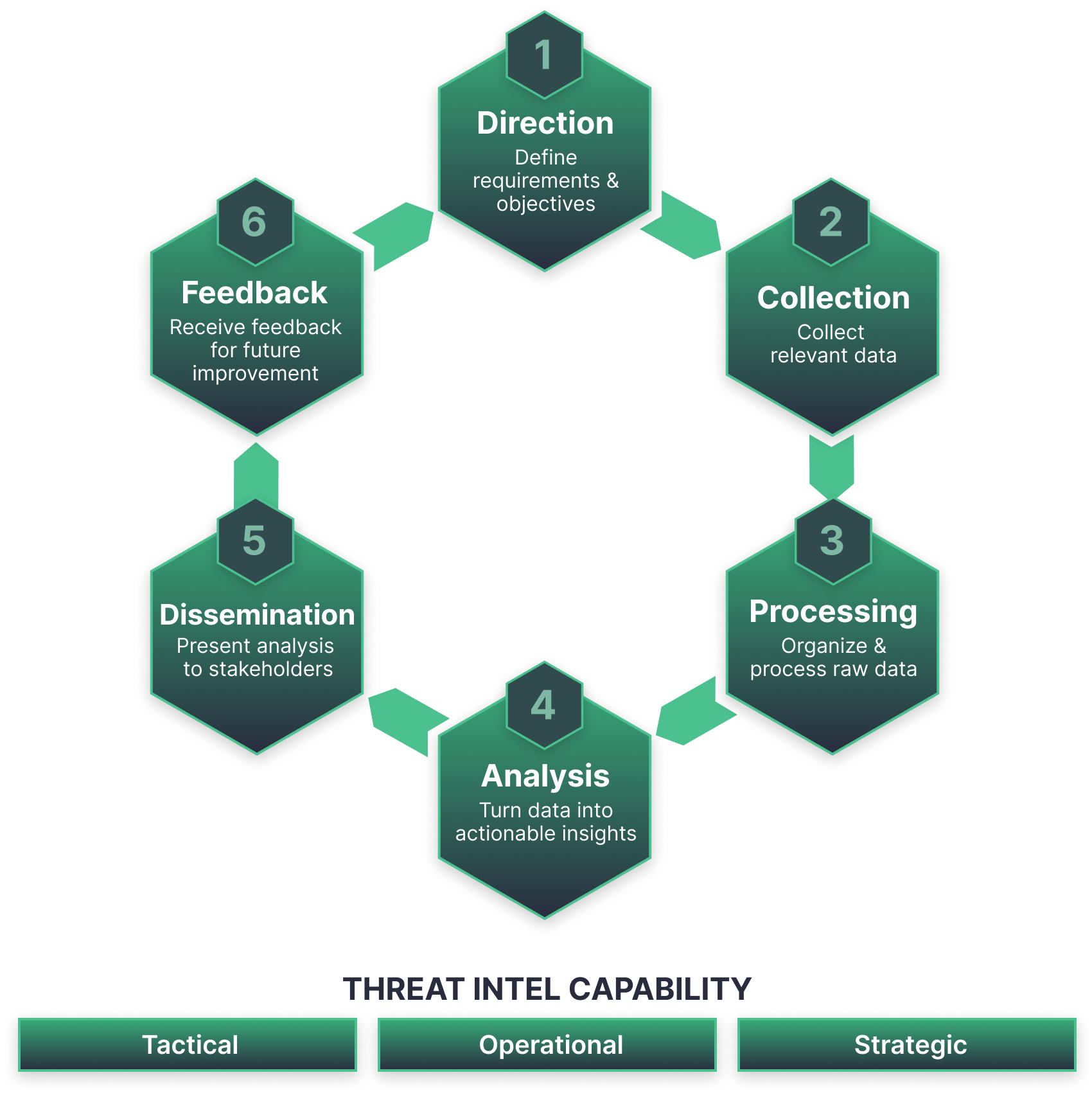

Ciclo de Vida da Inteligência de Ameaças

A operação relacionada à CTI é um processo contínuo de transformação de dados brutos em insights acionáveis para tomada de decisão informada. O ciclo de vida da CTI atua como uma estrutura simples para permitir que departamentos de SecOps otimizem seus esforços e recursos na defesa cibernética informada por ameaças. Embora as abordagens possam variar ligeiramente, normalmente, o ciclo de vida da inteligência de ameaças consiste em 6 marcos principais resultando em um fluxo de trabalho eficaz e em um ciclo de feedback contínuo para melhoria em escala.

- Direção. Nesta fase, as equipes de segurança estabelecem os requisitos e objetivos para uma operação específica de CTI. Durante o estágio de planejamento, as equipes criam um roteiro, com objetivos, metodologia e ferramentas definidos dependendo das necessidades das partes envolvidas.

- Coleta. Uma vez que os objetivos e metas estejam claros, as equipes podem iniciar o processo de coleta de dados. Isso envolve a coleta de dados de várias fontes, incluindo logs de segurança, feeds de ameaças, fóruns, redes sociais, especialistas no assunto, etc. De fato, a ideia é coletar o máximo de informações relevantes possível.

- Processamento. Depois de toda a informação necessária estar disponível, a próxima etapa do ciclo de vida prevê o processamento e a organização em uma forma utilizável. Normalmente, envolve a avaliação de dados para relevância, filtragem, remoção de detalhes irrelevantes, tradução de informações de fontes estrangeiras e estruturação dos dados principais para análise posterior.

- Análise. Com um conjunto de dados pronto à disposição, as equipes prosseguem com a análise minuciosa para converter peças de dados díspares em CTI acionável, incluindo perfilamento de atores de ameaças, correlação de ameaças e análise de comportamentos.

- Disseminação. Uma vez que a análise é realizada, na fase de disseminação as equipes garantem que as principais conclusões e recomendações sejam recebidas pelas partes interessadas.

- Feedback. A fase final é receber feedback das partes e stakeholders envolvidos para determinar ajustes e melhorias a serem feitos durante o próximo ciclo.

Plataforma SOC Prime para defesa cibernética coletiva fornece capacidade de CTI pronta para uso, permitindo que as equipes reduzam significativamente o tempo e esforço necessários para cada estágio do ciclo de vida de inteligência de ameaças. Ao confiar no SOC Prime, os especialistas em segurança podem navegar rapidamente por grandes volumes de dados e explorar contexto pesquisado e empacotado sobre qualquer ataque cibernético ou ameaça, incluindo zero-days, referências MITRE ATT&CK® e ferramentas de Red Team para identificar proativamente e frustrar as ameaças que mais importam. Toda a inteligência de ameaças e metadados acionáveis estão vinculados a mais de 13 mil regras Sigma, que incluem recomendações de triagem e configuração de auditoria, para tornar sua pesquisa de ameaças perfeitamente adequada às suas necessidades atuais.

Casos de Uso da Inteligência de Ameaças

A inteligência de ameaças é um elemento essencial de um programa abrangente de cibersegurança que tem aplicações práticas em várias áreas de segurança para aprimorar a detecção, resposta e preparar a postura geral de cibersegurança para o futuro. Desde acelerar a triagem de incidentes e priorizar alertas até apoiar operações diárias de segurança e conduzir caça proativa de ameaças, ela oferece insights críticos sobre casos de uso comuns de inteligência de ameaças.

- Triagem e Priorização de Alertas. A inteligência de ameaças ajuda analistas de SOC a acelerar a triagem de alertas ajudando-os a obter informações contextuais para compreender completamente e priorizar alertas e avaliar facilmente se a escalonamento ou a remediação do incidente é necessária. Ao enriquecer alertas com CTI acionável, os defensores podem facilmente cortar o ruído e reduzir as taxas de falsos positivos.

- Detecção e Caça Proativa de Ameaças. A inteligência de ameaças é crucial na caça de ameaças baseada em TTP, permitindo que as equipes de segurança procurem proativamente sinais de ameaças avançadas em seu ambiente. Ao operacionalizar a inteligência de ameaças, as equipes de segurança podem descobrir ameaças e vulnerabilidades ocultas que escapam dos controles de segurança tradicionais, identificar rapidamente comportamentos suspeitos durante a caça e interromper as ameaças antes que ataquem. A inteligência de ameaças também facilita o rastreamento de métricas críticas de desempenho, como Tempo Médio para Detectar (MTTD), ajudando a avaliar a eficiência dos esforços de detecção e resposta a ameaças.

- Gestão de Vulnerabilidades. A inteligência de ameaças fornece insights sobre vulnerabilidades emergentes e exploits de zero-day. Isso permite que as organizações priorizem os esforços de correção e mitigação com base nas ameaças reais relevantes para sua infraestrutura.

- Detecção de Phishing & Fraude. No ano da IA, os ataques de phishing aumentaram 58,2%em comparação com o ano anterior, indicando a sofisticação e expansão crescentes dos adversários, o que ressalta a necessidade de fortalecer as medidas defensivas contra campanhas de phishing. A inteligência de ameaças ajuda na identificação de campanhas de phishing, domínios maliciosos e endereços IP suspeitos associados a atividades fraudulentas. Isso permite que as organizações bloqueiem comunicações maliciosas e se defendam proativamente contra ataques de phishing de qualquer escala.

- Tomada de Decisão Estratégica. A inteligência de ameaças auxilia no mapeamento do cenário de ameaças, na avaliação de riscos e oferece contexto essencial para tomar decisões oportunas para refinar estratégias de cibersegurança de acordo com as prioridades de negócios atuais. Ao entender o cenário de ameaças em evolução, as organizações podem alocar recursos efetivamente para fortalecer sua postura geral de cibersegurança.

- Colaboração Comunitária & Compartilhamento de Conhecimento. A inteligência de ameaças promove a troca de informações e a colaboração global na indústria, proporcionando insights valiosos sobre ameaças emergentes, tendências de ataques e táticas adversárias. As equipes de segurança podem compartilhar CTI com pares da indústria, agências governamentais e comunidades guiadas por pares para fortalecer coletivamente as defesas e mitigar riscos enquanto aumentam a conscientização situacional no cenário de cibersegurança. Além disso, a inteligência de ameaças promove uma abordagem orientada pela comunidade, onde as organizações podem compartilhar sua expertise com engenheiros de segurança aspirantes e adaptar estratégias juntas para combater efetivamente as ameaças cibernéticas. O Discord da SOC Prime serve como uma plataforma orientada pela comunidade onde profissionais de cibersegurança de diversos níveis de experiência e antecedentes se conectam para trocar seus conhecimentos e insights com novos participantes, compartilhar algoritmos de detecção baseados em comportamento e inteligência de ameaças, e discutir as últimas tendências de cibersegurança para ganhar uma vantagem competitiva contra adversários.

A suíte de produtos da SOC Prime para detecção avançada de ameaças, engenharia de detecção alimentada por IA e caça automatizada de ameaças oferece capacidade de CTI pronta para uso, ajudando as equipes de segurança a economizar tempo e esforço nas operações de inteligência de ameaças. Ao confiar na Plataforma SOC Prime, as organizações podem manter-se perfeitamente atualizadas com os mais recentes TTPs usados por adversários em ação, bem como métodos proativos ainda não vinculados a ataques cibernéticos. Explore o contexto relevante vinculado a mais de 13 mil regras Sigma abordando qualquer ataque ou ameaça cibernética, incluindo zero-days, referências de CTI e MITRE ATT&CK, ou ferramentas de Red Team para facilitar a operacionalização de sua inteligência de ameaças.