O ciclo de vida da gestão de vulnerabilidades é um processo essencial para a defesa contra o crescente número de ameaças cibernéticas em nossa era digital moderna. Somente em 2023, mais de 30.000 novas vulnerabilidades foram identificadas, com um aumento de 42% observado em 2024, destacando a necessidade urgente de estratégias de enfrentamento eficazes. À medida que adversários, incluindo grupos patrocinados por estados como o APT40, exploram rapidamente essas falhas de segurança, as organizações devem adotar uma metodologia estruturada para a gestão de vulnerabilidades.

O ciclo de vida da gestão de vulnerabilidades visa abordar as lacunas de segurança na infraestrutura de TI de uma organização. O processo começa com a detecção de falhas potenciais por meio de monitoramento contínuo do sistema. Após a detecção, essas fraquezas de segurança são avaliadas quanto ao seu impacto potencial e explorabilidade, permitindo a remediação priorizada. As fases finais incluem a implementação das correções necessárias e a realização de relatórios e documentação detalhados, estabelecendo uma defesa proativa contra as ameaças mais recentes.

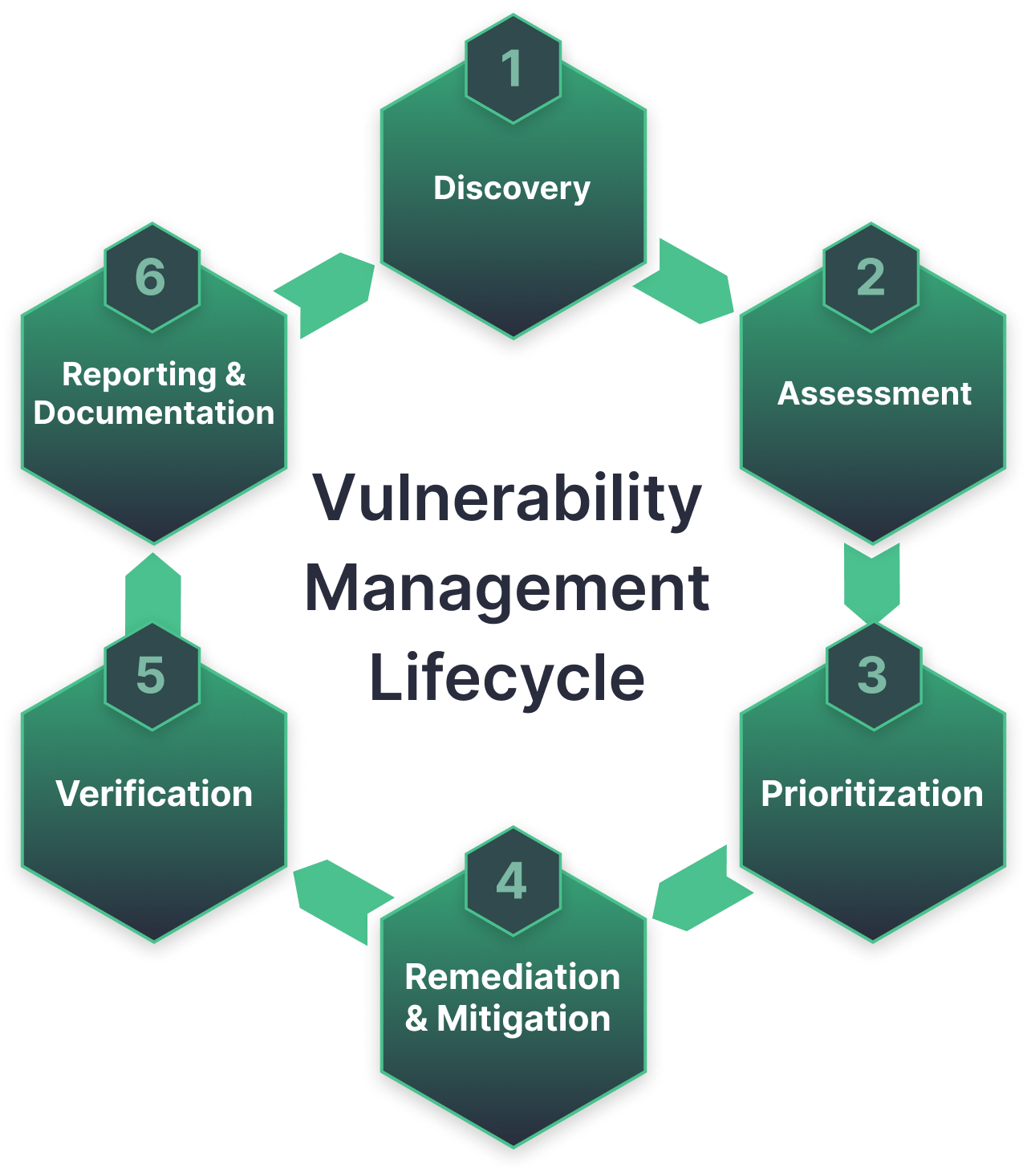

O ciclo de vida normalmente abrange seis etapas principais com o objetivo de manter uma postura de segurança à prova de balas:

- Descoberta. Listar todos os ativos de TI que podem conter falhas potenciais e colocar a organização em risco.

- Avaliação. Avaliar a gravidade e as possíveis consequências das falhas de segurança identificadas.

- Priorização. Classificar as lacunas de segurança dependendo dos seus fatores de risco para focar os esforços de remediação de maneira eficaz.

- Remediação e Mitigação. Implantar correções ou patches para resolver as vulnerabilidades e instituir estratégias de mitigação para minimizar seu impacto quando a resolução total não for alcançável.

- Verificação. Reavaliar e retestar para garantir que os problemas de segurança foram resolvidos de forma eficaz.

- Relatório e Documentação. Documentar todos os detalhes do fluxo de gestão de vulnerabilidades e seus resultados para as partes interessadas.

Ao executar continuamente as seis etapas acima, as equipes de segurança podem construir uma defesa robusta enquanto minimizam os riscos de intrusões.

Fases do Ciclo de Vida de Gestão de Vulnerabilidades

Descoberta

A etapa inicial envolve a identificação abrangente de todos os ativos dentro da rede que podem abrigar falhas de segurança. Alcançar uma compreensão completa da infraestrutura de TI da organização é vital para verificar se nenhum ativo é negligenciado, evitando assim vetores de infecção potenciais.

Para garantir que as equipes de segurança estejam coletando todos os dados relevantes para permitir a descoberta abrangente de ameaças, elas podem contar com o Attack Detective da SOC Prime. A solução permite que organizações fortaleçam sua postura SIEM com um plano de ação direcionado a maximizar a visibilidade de ameaças e abordar lacunas de cobertura de detecção, obter casos de uso SIEM priorizados, facilmente configuráveis e prontos para serem implantados como alertas de baixo ruído e alto valor, além de oferecer capacidade de caça às ameaças em tempo real, pesquisada e empacotada para eliminar os riscos de violações.

Avaliação

Uma vez catalogados e classificados todos os componentes, esses ativos passam por varreduras e avaliações de vulnerabilidade para identificar aqueles em risco. Esta fase envolve uma avaliação das questões identificadas para determinar seu impacto potencial na postura de segurança da organização. Métodos como testes de penetração e modelagem de ameaças são frequentemente utilizados para replicar possíveis ataques e avaliar os riscos reais colocados por essas fraquezas de segurança.

Com o número crescente de novas vulnerabilidades descobertas no software popular, a detecção proativa da exploração de vulnerabilidades permanece como um dos casos de uso de segurança mais comuns. O Threat Detection Marketplace da SOC Prime curate a maior biblioteca de Algoritmos como Código de Detecção do mundo, abordando qualquer ataque cibernético ou ameaça emergente sob um SLA de 24 horas, incluindo mais de 1.000 peças de conteúdo SOC para detectar a exploração de vulnerabilidades.

Priorização

Após a descoberta de lacunas de segurança, elas precisam ser avaliadas e priorizadas com base em sua gravidade, impacto potencial e explorabilidade. Normalmente, as equipes SOC empregam os seguintes critérios nesta fase:

- Valor do Ativo. Baseado na avaliação da primeira etapa, os especialistas em segurança devem considerar o valor do componente da infraestrutura que contém o problema de segurança.

- Classificações CVE & CVSS. Isso pode incluir a lista de Vulnerabilidades e Exposições Comuns (CVE) da MITRE ou o Sistema de Pontuação de Vulnerabilidades Comuns (CVSS). No entanto, a classificação de criticidade por si só não é suficiente para tomar decisões, pois o problema pode estar presente em ativos de baixo valor ou ter impacto comercial limitado.

- Possível Impacto nas Atividades Comerciais. Ao priorizar os esforços de remediação, as equipes de segurança devem determinar precisamente como as vulnerabilidades podem afetar as operações comerciais, incluindo interrupção de serviços, vazamento de dados e perdas financeiras.

- Risco de Exploração. Isso se refere à probabilidade de que uma falha dentro de um sistema de TI seja descoberta e utilizada por um agente de ameaça para causar danos.

- Exposição. Isso representa quão acessível a vulnerabilidade é para os adversários. Se o ativo vulnerável for acessível publicamente, é mais provável que seja alvo.

Esta fase é essencial para otimizar a alocação de recursos e concentrar os esforços em ameaças significativas. Para ajudar os defensores a operacionalizar efetivamente a inteligência de ameaças, O Threat Detection Marketplace da SOC Prime capacita os defensores com contexto completo de ameaça vinculado a algoritmos de detecção que abordam as ameaças mais recentes ou existentes, incluindo descrições CVE, POCs de exploração, referências CTI e MITRE ATT&CK, mitigação e links de mídia.

Remediação e Mitigação

Uma vez que as equipes de segurança tenham uma lista priorizada de falhas de segurança, o próximo passo é enfrentar as possíveis ameaças. Existem três abordagens para a resolução de vulnerabilidades:

- Remediação. Abordar uma vulnerabilidade para evitar sua exploração envolve medidas como consertar um bug no sistema operacional, corrigir uma configuração incorreta ou eliminar um ativo vulnerável da rede. No entanto, a remediação nem sempre é viável. Às vezes, soluções completas não estão imediatamente disponíveis, como em vulnerabilidades de dia zero. Em outros casos, o processo de remediação pode ser excessivamente intensivo em recursos.

- Mitigação. Envolve estratégias projetadas para dificultar a capacidade de um atacante de explorar uma vulnerabilidade ou para reduzir os danos causados por sua exploração, sem resolver completamente a lacuna de segurança. Por exemplo, a aplicação de medidas mais rigorosas de autenticação e autorização em um aplicativo web pode impedir que atacantes comprometam contas. Da mesma forma, elaborar planos de resposta a incidentes para vulnerabilidades identificadas pode ajudar a mitigar os efeitos adversos dos incidentes cibernéticos. As equipes de segurança frequentemente recorrem à mitigação quando a remediação abrangente é inviável ou proibitivamente cara.

- Aceitação. Em casos muito limitados, algumas vulnerabilidades são consideradas de impacto tão baixo ou improváveis de serem exploradas que abordá-las pode não justificar o custo. Nesses casos, a organização pode optar por aceitar o risco apresentado pela vulnerabilidade.

Verificação

Para verificar o sucesso da intervenção e mitigação, a equipe SOC realiza varreduras e testes de acompanhamento nos ativos recentemente abordados. Essas auditorias têm como objetivo confirmar se todas as vulnerabilidades identificadas foram resolvidas e se nenhuma nova questão surgiu das correções.

Além dessa reavaliação focada, a equipe de segurança também conduz uma revisão mais ampla da rede. Isso inclui a identificação de novas vulnerabilidades que podem ter surgido desde a última varredura, avaliando a relevância de mitigações desatualizadas e observando quaisquer outras mudanças que possam exigir intervenção adicional. Os resultados dessas atividades oferecem percepções cruciais para a fase subsequente do ciclo de vida da gestão de vulnerabilidades.

Relatório e Documentação

Na fase conclusiva, as equipes de segurança registram meticulosamente os resultados do ciclo mais recente, detalhando as vulnerabilidades descobertas, as ações de remediação adotadas e os resultados alcançados. Esses relatórios detalhados são então divulgados para as principais partes interessadas, como executivos, gestores de ativos e oficiais de conformidade.

Além disso, a equipe de segurança realiza uma avaliação abrangente do desempenho do ciclo. Isso inclui a análise de métricas críticas, como o tempo médio para detectar (MTTD), o tempo médio para responder (MTTR), a contagem de vulnerabilidades críticas e as taxas de recorrência. Acompanhando essas métricas ao longo do tempo, estabelece-se um parâmetro de desempenho para o programa de gestão de vulnerabilidades e são identificadas áreas que precisam de melhorias. Os conhecimentos adquiridos em cada ciclo são usados para refinar e aprimorar os esforços futuros.

Seguindo diligentemente essas etapas, as organizações podem adotar uma postura proativa em relação à cibersegurança, identificando e abordando efetivamente vulnerabilidades potenciais antes que possam ser exploradas por entidades maliciosas.

Benefícios do Ciclo de Vida da Gestão de Vulnerabilidades

A implementação de um ciclo de vida de gestão de vulnerabilidades melhora a estratégia de cibersegurança de uma organização, reforçando sua capacidade de proteger ativos e manter defesas fortes. O ciclo de vida oferece um conjunto de benefícios que coletivamente contribuem para um ambiente de TI mais seguro e resiliente.

Visibilidade Abrangente Baseada em Insights Orientados por Dados. As varreduras regulares de vulnerabilidades e a aplicação pontual de patches dificultam significativamente a invasão de sistemas pelos atacantes. Isso permite que as equipes de segurança detectem e avaliem sistematicamente fraquezas potenciais, oferecendo dados críticos para decisões informadas de segurança e gestão de riscos. Este entendimento abrangente permite a personalização de medidas de segurança para abordar vulnerabilidades específicas, melhorando assim as estratégias gerais de mitigação de riscos.

Defesa Cibernética Proativa. Práticas robustas de gestão de vulnerabilidades permitem que as organizações abordem e mitiguem vulnerabilidades antes que os atacantes possam explorá-las. Essa postura proativa reduz a probabilidade de ataques bem-sucedidos, minimiza danos potenciais e aprimora a postura geral de segurança da organização. Ao se antecipar a ameaças potenciais e identificar pontualmente pontos cegos de segurança que podem impactar a segurança da organização, as organizações podem manter uma defesa robusta, garantindo a segurança de seus ativos e dados contra ataques cibernéticos de qualquer escala e complexidade.

Alocação de Recursos Otimizada. Identificar e mitigar riscos de segurança ajuda as organizações a minimizar o tempo de inatividade do sistema e proteger seus dados. Melhorar o processo de gestão de vulnerabilidades também reduz o tempo de recuperação após incidentes. Integrar o ciclo de vida da gestão de vulnerabilidades na estratégia de cibersegurança permite uma alocação mais eficiente de tempo e dinheiro, priorizando fraquezas de segurança com base no risco e impacto. Isso garante que os recursos da organização sejam focados nas questões mais críticas, resultando em uma gestão de vulnerabilidades mais eficaz e eficiente.

Abordagem Estruturada para Validar Medidas de Segurança. O ciclo de vida da gestão de vulnerabilidades equipa as equipes de segurança com um processo padronizado para verificar a eficácia dos controles e esforços de remediação, garantindo a melhoria contínua das medidas de segurança. Esta abordagem estruturada produz resultados mais confiáveis, permite que organizações automatizem fluxos de trabalho cruciais e maximiza o valor dos investimentos em segurança. A validação contínua ajuda a manter uma postura de segurança robusta e a se adaptar ao cenário de cibersegurança em constante evolução.

Ciclo de Vida da Gestão de Vulnerabilidades Segundo as Diretrizes do NIST

Por décadas, a gestão de patches empresariais tem sido uma questão controversa, com as equipes de segurança e de negócios/missão frequentemente possuindo visões conflitantes. As organizações frequentemente enfrentam o desafio de equilibrar os trade-offs entre a implantação rápida e testes completos. Implantar patches rapidamente reduz a janela de oportunidade para atacantes, mas aumenta o risco de interrupções operacionais devido a testes insuficientes. O NIST lançou sua Publicação Especial 800-40r4, Guia para Planejamento de Gestão de Patches Empresariais: Manutenção Preventiva para Tecnologia, destinada a ajudar CISOs, executivos de cibersegurança e outros que gerenciam o risco organizacional associado ao uso de software a enfrentar esses desafios e adotar suavemente uma abordagem estruturada para uma gestão de patches eficaz.

O guia serve como um manual extenso para criar e executar um programa robusto de gestão de patches empresariais. Ele enfatiza uma abordagem metódica que destaca a necessidade de Descoberta de Ativos e Avaliação de Vulnerabilidades para identificar e entender vulnerabilidades potenciais. O guia destaca a importância de priorizar ativos e vulnerabilidades, o que ajuda no desenvolvimento de um Programa de Patches informado e eficaz.

O NIST SP 800-40r4 apresenta a correção como um elemento essencial de manutenção preventiva para tecnologias de computação, vendo-o como uma despesa necessária para que as organizações cumpram suas missões. Ele aborda desafios comuns na gestão de patches empresariais e recomenda a criação de uma estratégia abrangente para agilizar e operacionalizar o processo de correção enquanto aumenta a redução de riscos. Implementar manutenção preventiva por meio da gestão de patches empresariais é crucial para prevenir compromissos, violações de dados, interrupções operacionais e outros incidentes negativos.

A Publicação Especial do NIST detalha a necessidade de priorizar as vulnerabilidades identificadas por meio de avaliações de risco estruturadas, levando a Ações de Remediação e Mitigação eficientes. Isso garante a implantação direcionada de patches, levando em conta planos de manutenção e exceções, para lidar precisamente com as vulnerabilidades.

Além disso, o guia enfatiza a importância da Validação e Monitoramento para verificar a eficácia dos patches, apoiados por mecanismos sólidos de Relatório e Melhoria Contínua que continuamente aprimoram os processos de correção.

Ao incorporar esses componentes essenciais, a publicação fornece orientações detalhadas, oferecendo insights valiosos e métricas acionáveis que permitem que as organizações fortaleçam sua posição de cibersegurança, garantam melhoria contínua e respondam efetivamente ao cenário de ameaças em evolução.

Com a superfície de ataque em constante expansão, é imperativo que as organizações progressistas encontrem uma solução de gestão de vulnerabilidades preparada para o futuro que facilite a otimização de recursos e consolide capacidades de visibilidade, avaliação e remediação. Ao contar com a plataforma de defesa cibernética coletiva da SOC Prime baseada em inteligência global de ameaças, crowdsourcing, zero-trust e IA, as organizações podem acelerar seu ciclo de vida de gestão de vulnerabilidades e garantir que possam se defender proativamente contra ameaças críticas e eliminar os riscos de violações de dados.