O método de troca segura de chaves criptográficas foi introduzido por Whitfield Diffie e Martin Hellman em 1976. O legal sobre o par de chaves pública e privada é que a chave de descriptografia não pode ser decifrada de forma alguma a partir de uma chave de criptografia.

Essa característica é exatamente o que é explorado por atores de ransomware que criptografam dados e exigem altos pagamentos em troca de uma chave ou chaves de descriptografia (quando eles criptografam diretórios e/ou arquivos separadamente) para que a vítima possa acessar seus dados novamente.

No entanto, pessoas que são bem versadas em forense digital sabem que ferramentas especiais podem ajudar a indolor descriptografar or recuperar até dados completamente destruídos. Backups também funcionam. É por isso que os adversários precisavam de outra vantagem para usar em alvos de alto perfil. E eles encontraram – multi-extorsão. Pesquisas mostram que 2021 viu um aumento de 85% na extorsão desde 2020, com 2.566 vítimas sendo expostas a sites de vazamento e ameaçadas de ataques subsequentes.

É por isso que é importante ser capaz de detectar os primeiros sinais da presença de ransomware. Todos os padrões que ocorrem antes da nota de resgate devem ser identificados antes de causarem qualquer dano.

De acordo com o Relatório Anual de Inovação em Detecção como Código da SOC Prime, o ransomware continuou a ser um desafio premente ao longo de 2021-2022, com a sofisticação crescente das intrusões e volumes crescentes de ataques de ransomware de alto perfil.

Definição de Detecção de Ransomware

A detecção de ransomware é um conjunto de técnicas, processos e soluções usadas para identificar comportamentos adversários associados ao ransomware. É usado principalmente em nível profissional como parte das políticas de cibersegurança exigidas em centros de operações de segurança (SOC) que trabalham para empresas.

Você pode pensar, por que detectar ransomware? Se já infectou um sistema, ele mostra uma nota de resgate e não há como voltar atrás. Sim, mas há muitas atividades que são realizadas nos bastidores antes de uma nota de resgate aparecer. Isso pode incluir descoberta de rede, escalonamento de privilégios, exfiltração de dados e criptografia. Os Analistas de SOC querem reconhecer todos esses comportamentos o mais cedo possível antes que eles alcancem um ponto sem retorno. Dado que o ransomware também é projetado para evitar detecção, não é uma tarefa fácil de realizar.

Exemplos de Detecção de Ransomware

Alguns sinais de atividade suspeita permitem que os pesquisadores de segurança sugiram a possível presença de ransomware. Ataques a empresas costumam ser precisamente direcionados, então os atacantes precisam de um certo grau de maestria para infiltrar-se em uma entidade altamente protegida, acessar dados valiosos e iniciar o impacto. Enquanto os atores estão levando o tempo para estrategizar o próximo movimento, é uma ótima oportunidade para detectá-los.

Normalmente, os seguintes sistemas digitais podem ser verificados quanto a sinais iniciais de ransomware:

- Rede

-

-

- Volumes anômalos de tráfego – podem ser sinais de exfiltração de dados.

- Login a partir de uma localização suspeita – pode ser uma conta comprometida ou uma conexão com servidor C2.

- Downloads – verifique por downloads de zero-clique, especialmente através de conexões sem fio.

-

- Pontos finais

-

-

- Tarefas agendadas – precisam ser verificadas quanto a injeções.

- Arquivos – podem ser maliciosos ou infectados por um legítimo.

- Sistema de Assinatura de Código – verifique quanto a certificados comprometidos.

- Comunicação – verifique quanto a phishing, trabalho interno, ataques man-in-the-middle.

-

- Nuvem

-

-

- API – a maioria das coisas na nuvem são habilitadas por APIs, então é o ponto mais fraco. O plano de controle pode ser explorado para execução.

- Vulnerabilidades – podem ser exploradas em vários estágios dos ataques. Mesmo as corrigidas podem ressurgir com um novo procedimento adversário que encontra uma maneira de contornar os patches anteriores.

- Ferramentas de linha de comando – frequentemente abusadas para procurar diretórios que armazenam credenciais. Tente detectar descoberta de rede suspeita, movimento lateral e escalonamento de privilégios.

-

- Ambientes DevOps

-

-

- Ferramentas de desenvolvimento – alguns atacantes terão como alvo comprometer ambientes de desenvolvimento e CI/CD, cadeias de ferramentas e bibliotecas de código aberto, o que é especialmente desafiador para detectar.

- Segredos – a natureza da prática de codificação implica que os desenvolvedores têm múltiplos privilégios. Suas credenciais, tokens de sessão, etc., são um alvo maduro para ataques cibernéticos.

- Vulnerabilidades nativas – linguagens de programação e algoritmos de criptografia naturalmente têm muitas vulnerabilidades. Seu comportamento é extremamente difícil de prever na fase de codificação, enquanto até mesmo uma única exploração pode facilmente se tornar viral através de milhares de dependências.

-

A arquitetura de cibersegurança também pode incluir soluções como Sistemas de Prevenção de Intrusões em Host (HIPS) que podem bloquear modificações suspeitas, ou seja, criptografia. Firewalls de Aplicativos Web (WAF), Sistemas de Prevenção de Intrusões (IPS) e Sistemas de Detecção de Intrusões (IDS) também podem ser úteis. Até mesmo a menor organização processa imensas quantidades de dados diariamente, então deve haver alguma camada automatizada que atue como uma rede de segurança para volumes gerais de tráfego. Lembre-se de que muitos desses dispositivos (exceto firewalls de inspeção com estado) não consideram o contexto.

Como Funciona a Detecção de Ransomware?

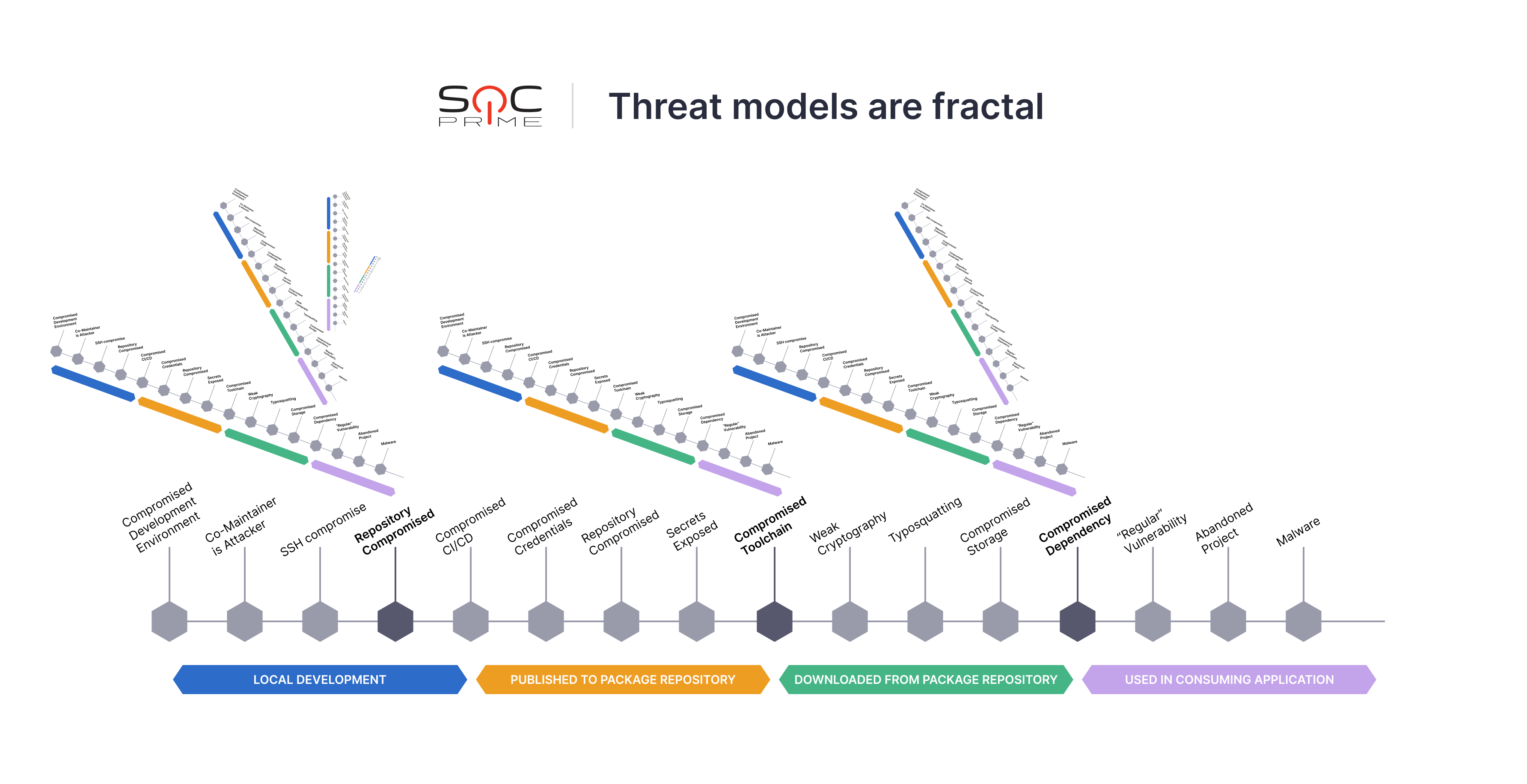

Como você sabe, o ransomware moderno é muito mais do que apenas um encriptador de dados com um bloqueador de tela. Então, a prática de detectar ransomware pode não ser apenas sobre ransomware. Em vez disso, Analistas de Segurança querem entender a saúde geral de suas redes para identificar os menores sinais de malícia. Em outras palavras, isso pode não soar muito encorajador, mas a cadeia de destruição de ransomware pode incluir pacotes de todos os tipos de malware. Há uma tendência de deslocar para a esquerda e armar vulnerabilidades em diferentes estágios de uma cadeia de suprimentos de software, como mostrado por Microsoft Research:

A propósito, se a organização estiver na lista de principais jogadores (como um banco transcontinental) ou lidar com infraestrutura crítica (como fornecimento de petróleo, comunicações, etc.), eles devem prestar atenção especial aos padrões de pré-ataque. O sucesso do reconhecimento significa tudo para atacantes APT; no entanto, controles de segurança estritamente técnicos não o cobrirão. Aqui, as organizações precisam voltar-se para políticas de risco e informações que decidem coletar ou observar. As informações que compartilham também são críticas, então uma estratégia de RP deve ser avaliada em relação ao risco, também. De fato, um aviso oficial do FBI diz que os atores de ransomware tendem a rastrear fusões e aquisições e elaborar seus ataques precisamente nesse momento. Como eles sabem sobre tais grandes eventos financeiros? Das notícias.

Quando se trata de controles de segurança técnica, foque no que você can rastreia. Por exemplo:

- Análise de rede em tempo real. Aqui você quer olhar para o que acontece de Leste-Sul e Norte-Oeste, mas também para contêineres, VMs, o que os usuários fazem, quais processos estão sendo executados e de onde estão vindo. Serviços como o Cisco Stealthwatch podem analisar até mesmo tráfego criptografado (e é independente de fornecedor).

- Dados em repouso. Este pode ser um ponto cego que os adversários usam alegremente. Procure por ações suspeitas no armazenamento de backup como varredura, quedas de energia e sincronização com a nuvem. Um malware pode ficar quieto até que o ransomware atinja, e então bloqueará a recuperação de dados. Pode ser inteligente higienizar os dados que não estão mais em uso e realizar verificações de segurança regulares no que está retido.

- Logs. SIEM agrega todos os dados de fontes de log se configurado corretamente. Em seguida, as regras de detecção são aplicadas para buscar comportamentos maliciosos. Se você ingerir inteligência sobre ameaças, a IA pode cuidar de alguns casos. Aqui está uma lista de fontes de dados que podem fornecer logs.

- Arquivos. Arquivos suspeitos são colocados em quarentena e enviados para Análise de Malware. Às vezes, amostras maliciosas são baixadas especificamente ou capturadas em um honeypot por Analistas de Segurança que querem decompô-las e ver como funcionam. Manuseie com cuidado!

Agora, vamos olhar para algumas das técnicas de detecção de ransomware. Você provavelmente já ouviu falar sobre detecção baseada em assinatura, baseada em comportamento e decepção, então vamos adotar uma abordagem diferente.

Técnicas de Detecção de Ransomware

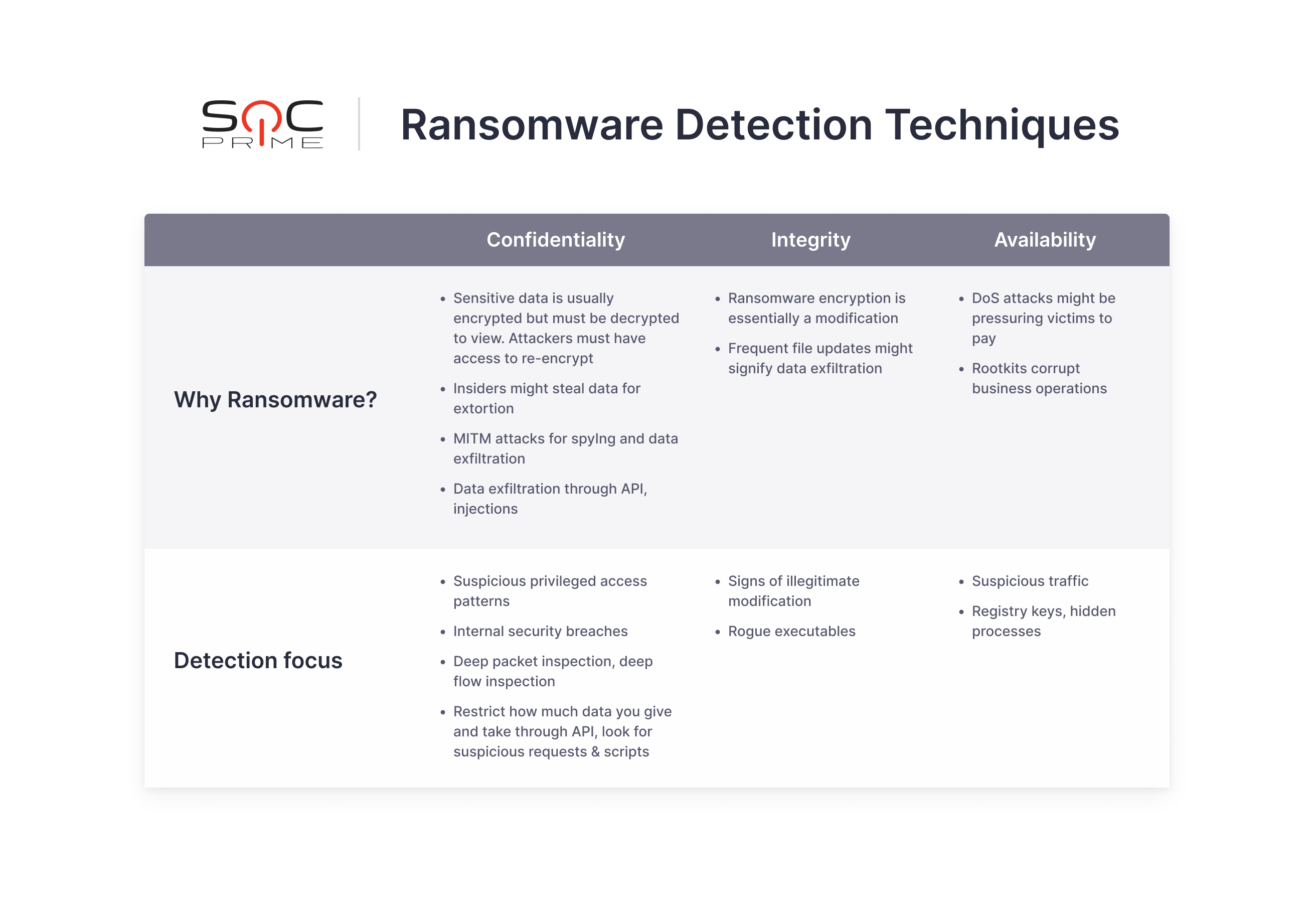

Na detecção de ransomware, a tríade de Confidencialidade, Integridade e Disponibilidade (CIA) deve sempre estar em mente. É o núcleo e o propósito de cada política de segurança. Por mais simples que pareça, a detecção de ransomware pode ser reduzida a três termos principais:

Claro, esta não é uma lista exaustiva. Você pode criar sua própria tabela, aderindo a conceitos-chave como os acima, e anotar ideias úteis que você encontrar. Organizar seus pensamentos ao longo do caminho é extremamente importante porque, com as vastas quantidades de informações a serem processadas a cada dia, alguns pensamentos valiosos podem ser perdidos. Além disso, aqui está um relatório estruturado sobre TTPs de ransomware mapeados para MITRE ATT&CK®. Pode ajudar a focar nas tendências de ransomware para priorizar a detecção.

Algumas das técnicas de detecção de ransomware podem ser as seguintes.

Medidas Preventivas

Obviamente, detectar ransomware não deve ser conduzido sem a devida diligência e cuidado. Porque se os dados sensíveis e proprietários não estiverem devidamente protegidos, não há razão para esperar para ver o que acontece e detectar tudo que possa vir em seu caminho.

O processo de proteção dos dados geralmente começa com a classificação das informações críticas para o negócio que estão em uso ou em repouso. Os rótulos de sensibilidade são anexados a diferentes tipos de fontes informacionais. Uma vez feito isso, a equipe SOC pode começar a configurar bases de cibersegurança. Um custodiante de dados pode ser designado para manter a segurança do ativo.

Controles de segurança preventivos são implementados em diferentes níveis:

- Rede

Filtragem de tráfego, balanceamento de carga. Bloqueio automático de scripts e downloads maliciosos

- Arquitetura de Confiança Zero

Gestão de acesso – base de necessidade de conhecer, separação de deveres

- Nível de Software

Base de Computação Confiável (TCB), análise de composição de software, testes de segurança no pipeline CI/CD (Teste de Segurança de Aplicações Estático (SAST), Ferramentas de varredura de imagens de contêiner, Teste de Segurança de Aplicações Dinâmico (DAST), Proteção de aplicações em tempo de execução (RASP), Firewalls de aplicações Web (WAFs))

- Nível Físico

Módulo de Plataforma Confiável (TPM), backups

Caça a Ameaças

Alguns eventos podem parecer absolutamente legítimos na superfície, no entanto, serem maliciosos por natureza. Controles preventivos podem não detectá-los. Nem a detecção passiva. Quando um ataque tão sofisticado acontece, é hora de fazer alguma Caça a Ameaças. Note que não é necessário ter um incidente em si. Em vez disso, o pressuposto da Caça a Ameaças é que algo está errado, mas não o vemos.

A Caça a Ameaças pode ser baseada em três abordagens principais:

- Baseada em Hipóteses

- Baseada em Inteligência

- Customizada

Se você quer saber mais, vá para nosso guia sobre Caça a Ameaças and Exemplos de Hipóteses de Caça a Ameaças . Considere também aprender sobre trilhas de auditoria.

No geral, o contexto que cerca um evento desempenha um grande papel em uma investigação de ameaças personalizada. Por exemplo, o comando embutido do Windows AT (at.exe) pode ser potencialmente usado por um atacante, mas também pode ter sido usado por um administrador. É por isso que é essencial verificar o contexto local, como quais comandos foram agendados. Um Caçador de Ameaças também pode fazer perguntas como:

- O que aconteceu antes?

- O que aconteceu depois?

- O que mais aconteceu na rede?

- O que aconteceu em outras redes (Inteligência de Ameaças)

Consciência situacional e experiência profissional de um Engenheiro de Segurança podem ser vitais para reduzir o tempo de identificação e classificação de ameaças críticas. No entanto, também é necessário desafiar suas suposições em vez de tentar reunir apenas as evidências que favorecem sua hipótese. Com a Caça a Ameaças baseada em inteligência, pode ser mais fácil saber como detectar ransomware porque você está procurando por ocorrências específicas que correspondem ao que você viu em um feed de inteligência sobre ameaças.

Defesa em Camadas

O raciocínio lógico por trás da defesa em camadas é simples. Implemente segurança em todas as camadas da infraestrutura digital para ser capaz de interceptar um ataque em qualquer uma delas, além de ser capaz de identificar ransomware de várias maneiras diferentes. É como um seguro – se uma camada não capturou malwares, outra pode conseguir.

O sucesso dos controles de detecção depende em grande parte de ser capaz de fornecer um fluxo constante de algoritmos de detecção relevantes voltados para identificar diferentes maneiras de exploração de vulnerabilidades. Para tornar o processo de detecção mais rápido e o código reutilizável entre diferentes ferramentas e soluções, um formato Sigma independente de fornecedor pode ser usado. Explore o Motor de Busca de Ameaças Cibernéticas da SOC Prime para encontrar uma rica coleção de regras Sigma para detecção de ransomware, enriquecidas com inteligência relevante e mapeamento MITRE ATT&CK para uma investigação de ameaças cibernéticas mais integrada.

Revisar e Melhorar

Finalmente, nenhuma política de segurança é boa o suficiente para durar para sempre. Avaliação, análise e revisão regulares são necessárias para manter a máxima eficiência das atividades de detecção de ransomware.

Profissionais de segurança frequentemente perguntam: como garantimos que as regras de detecção realmente funcionam?

Uma das formas interessantes de fazer isso foi introduzida pelo Diretor de Detecção e Resposta do Google, Tim Nguyen. Ele diz que “Bom é uma questão de revisão manual e escrutínio.” No Google, eles têm revisões semanais de casos, comparando métricas como tempo-para-triagem e a resposta real a uma ameaça. Essa é uma abordagem nova, em oposição ao rastreamento do Tempo Médio para Detecção (MTTD).

Ransomware Mais Perigoso em 2022

Pesquisa e Equipe de Inteligência da GuidePoint revela que o Lockbit 2.0 tem sido o ator de ransomware mais consistente que atacou 208 vítimas no segundo trimestre de 2022. Outros grupos ativos mencionados no relatório são Conti, Alphv e Blackbasta. O país mais alvo, de acordo com os pesquisadores, tem sido os EUA. Em junho de 2022, uma nova versão do Lockbit 3.0 foi lançada, mas a atividade dos operadores de ransomware desde então não é coberta no relatório.

Sombras Digitais viram um aumento na atividade de ransomware no segundo trimestre em comparação com o primeiro trimestre de 2022. Eles também discutem o infame desligamento do Conti após um vazamento massivo de dados e um ataque falso do Lockbit à Mandiant após esta última divulgar algumas informações. Apesar da queda dos gigantes e do fim de muitos sites de vazamento de dados, o número crescente de novatos mostrou crescimento rápido. Black Basta também é mencionado como um dos mais ativos. Após as mais recentes operações REvil e prisões, os pesquisadores também viram alguma atividade, mas não muito bem-sucedida.

A TechTarget criou um banco de dados de ataques de ransomware – confira para ter uma rápida visão dos ataques mais recentes. Além disso, o Grupo de Análise de Ameaças do Google (TAG) publicou recentemente atualizações importantes sobre a atividade pós-Conti com base em descobertas da CERT-UA e suas próprias pesquisas de abril a agosto de 2022.

Detecções de Ransomware Mais Recentes

Seguir a linha do tempo e o contexto de cada ameaça pode ser esmagador. Engenheiros de Segurança podem usar o Motor de Busca de Ameaças Cibernéticas da SOC Prime para rastrear as detecções das ameaças recentes. Acesso instantâneo às regras Sigma, bem como formatos de consulta específicos de fornecedor, ajudam a reduzir o tempo-para-triagem enquanto se mantém o controle de cobertura de TTP. Cada detecção é mapeada para MITRE ATT&CK e vem com todo o contexto CTI relevante.

Confira as regras de detecção de ransomware mais quentes aqui:

E se você sentir que gostaria de contribuir e monetizar sua experiência cibernética, descubra nosso Programa de Recompensa por Ameaças – uma iniciativa de crowdsourcing onde Engenheiros de Segurança de todo o mundo colaboram, enriquecendo nosso fluxo contínuo de conteúdo Detecção como Código.