INTRODUÇÃO

Muitas equipes azuis estão usando MITRE ATT&CK® para avanço na maturidade de suas capacidades de detecção e resposta. O arsenal de ferramentas de EDR, logs de eventos e ferramentas de triagem da equipe azul estão todos revelando a história do que está ocorrendo nos endpoints. No entanto, as anomalias são normais e esses alertas e fontes de dados precisam ser triados para avançar com as ações de resposta ou filtragem. Este projeto MITRE fornece aos defensores em progresso uma base de conhecimento e recursos que podem ser usados como ferramentas para entender ataques e, portanto, as regras e métodos para detecção. Usar ATT&CK para esta reflexão pessoal ajudará você a avançar no mundo da cibersegurança.

REQUISITOS

Um laboratório rodando pelo menos um único host Windows 10 ou Windows 11 é crítico para o avanço pessoal de qualquer defensor. Avançar sem prática em um ambiente de laboratório isolado levará apenas a uma compreensão superficial das técnicas do ATT&CK. Usar um computador não isolado para testar técnicas de adversário não é aconselhável. Eu recomendo fortemente, no mínimo, aumentar as configurações padrão de registro (PowerShell, linha de comando de processo, etc.), instalando e configurando Sysmon, e tendo ProcMon and Wireshark rodando o tempo todo.

COMO PODE O MITRE QUADRO DO ATT&CK AJUDAR?

Primeiramente, vamos ver o que ATT&CK significa. Muitas vezes referido pela comunidade como uma “estrutura”, os criadores do ATT&CK definem-no como uma “base de conhecimento”. O ATT&CK foi criado pelo MITRE para documentar técnicas de atacantes a serem usadas em emulações de adversário. O “CK” em ATT&CK significa “Conhecimento Comum”. As táticas e técnicas documentadas no ATT&CK refletem comportamentos reais de adversários. Portanto, cada defensor deve ter consciência de cada tática e técnica.

Tutorial MITRE ATT&CK: Antes de começar

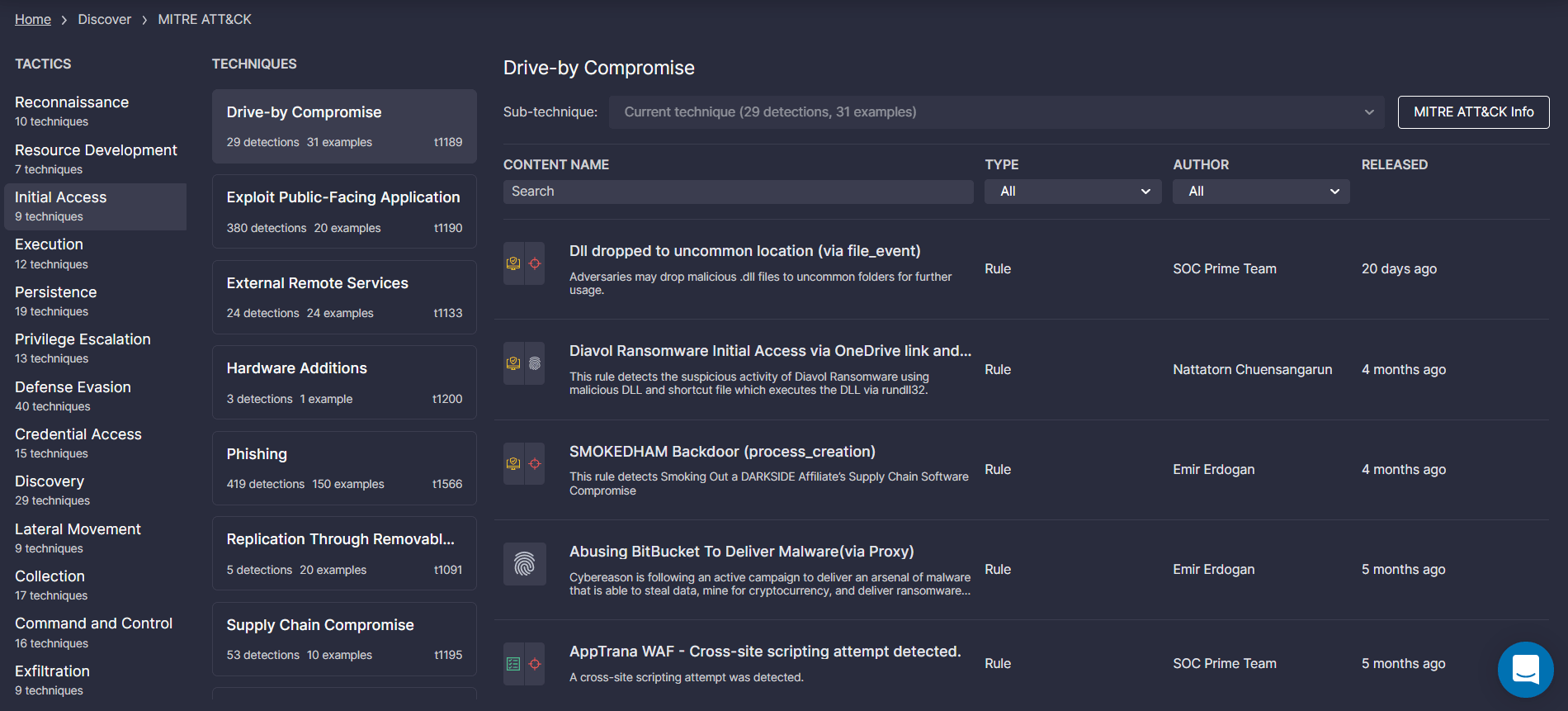

Você deve identificar um lugar para guardar notas sobre cada técnica. Uma forma simples de manter notas é via a ferramenta MITRE ATT&CK Navigator, que tem a capacidade de baixar a matriz para um arquivo Excel. Além disso, a plataforma Detection as Code da SOC Prime fornece uma seleção centrada na ameaça de conteúdo de detecção alinhado com o mais recente quadro ATT&CK com a capacidade de detalhar táticas, técnicas e sub-técnicas relacionadas.

Navegador MITRE ATT&CK:

https://mitre-attack.github.io/attack-navigator/enterprise/

Recursos ATT&CK movidos pela plataforma da SOC Prime:

https://tdm.socprime.com/mitre/

Aqui estão algumas sugestões de notas para se tomar:

- Escreva sua própria descrição da técnica.

- Encontre e mantenha uma cópia de código PoC (Prova de Conceito).

- Mantenha uma cópia de assinaturas escritas ou ideias de detecção.

- Guarde uma cópia (ou link) para ferramentas gratuitas e de código aberto úteis na investigação da técnica pós-comprometimento.

- Documente os recursos mais úteis que você identificou para cada técnica.

- Siga os especialistas que você encontrou como mais influentes para o seu entendimento.

COMO USAR ATT&CK: ORIENTAÇÃO GERAL

1. Identifique as Técnicas do ATT&CK

O método mais rápido e fácil de usar fontes de dados do ATT&CK para progresso pessoal é começar a explorar cada técnica listada na matriz ATT&CK da esquerda para a direita. Esta abordagem de força bruta irá levá-lo por cada técnica; no entanto, pode não ser a mais eficiente para garantir que você esteja amadurecendo rapidamente nas áreas que mais importam.

Aqui estão algumas realidades das técnicas do ATT&CK que devem influenciar como você aborda seu uso para guiar o aprendizado:

- Algumas técnicas são mais difíceis de compreender e atuar sobre do que outras; você não quer ficar sobrecarregado por técnicas complicadas.

- Algumas técnicas são muito específicas e outras são “amplas”; Eu expandirei sobre isso mais tarde.

- Algumas técnicas são mais comumente usadas por adversários do que outras. Por exemplo, técnicas que abusam do .NET tornaram-se mais comuns à medida que as equipes azuis estão melhor posicionadas contra ataques PowerShell.

Felizmente, Travis Smith da Tripwire lançou uma quadro ATT&CK personalização baseada em sua experiência de ensino para identificar métodos mais fáceis de serem compreendidos. Não tenha medo de pular e voltar a uma técnica se você achar que certas técnicas são mais difíceis de entender.

Para mais detalhes, consulte os seguintes recursos:

Nota: Tenha em mente que à medida que o ATT&CK evolui, essas matrizes personalizadas podem se tornar desatualizadas.

2. Leia a Página da Técnica do MITRE ATT&CK Cada técnica listada no ATT&CK é geralmente mais complexa do que o resumo de ~1.000 palavras fornecido pelo MITRE. Por exemplo, “comprometimento por meio de drive” listado como a primeira técnica no canto superior esquerdo da matriz é uma técnica muito ampla. Existem muitos métodos que se encaixam nesta técnica, tais como alvos em extensões de navegador, bugs de navegador ou bugs de sistema operacional. A detecção e o entendimento desses métodos podem diferir extremamente. Por exemplo, detectar um arquivo flash malicioso é diferente de detectar JavaScript malicioso. Um exploit em arquivo flash provavelmente está contido no formato SWF e possivelmente envolve a análise de ActionScript, enquanto um exploit baseado em JavaScript é um arquivo de texto simples e provavelmente tem como alvo o motor JavaScript do navegador.

Each technique listed in ATT&CK is generally more involved than the ~1,000-word summary MITRE provides. For instance, “drive by compromise” listed as the first technique in the top-left of the matrix is a very broad technique. Many methods that fit this technique exist, such as targeting browser extensions, browser bugs, or operating system bugs. The detection and understanding of these methods can differ extremely. For instance, detecting a malicious flash file is different from detecting malicious JavaScript. A flash file exploit is likely contained in the SWF format and probably involves analyzing ActionScript, while a JavaScript-based exploit is a plain text file and likely targets the browser’s JavaScript engine.

O material que o MITRE fornece em cada página do ATT&CK é uma boa introdução à técnica. Geralmente, fornecerá o jargão e informações suficientes para orientá-lo em pesquisas adicionais. Para muitas técnicas, ler a descrição ATT&CK provavelmente lhe deixará com mais perguntas do que respostas. Isso é algo bom.

Coisas a considerar

À medida que você lê a ATT&CK Cada técnica listada no ATT&CK é geralmente mais complexa do que o resumo de ~1.000 palavras fornecido pelo MITRE. Por exemplo, “comprometimento por meio de drive” listado como a primeira técnica no canto superior esquerdo da matriz é uma técnica muito ampla. Existem muitos métodos que se encaixam nesta técnica, tais como alvos em extensões de navegador, bugs de navegador ou bugs de sistema operacional. A detecção e o entendimento desses métodos podem diferir extremamente. Por exemplo, detectar um arquivo flash malicioso é diferente de detectar JavaScript malicioso. Um exploit em arquivo flash provavelmente está contido no formato SWF e possivelmente envolve a análise de ActionScript, enquanto um exploit baseado em JavaScript é um arquivo de texto simples e provavelmente tem como alvo o motor JavaScript do navegador., você deve ter em mente o seguinte:

-

Quais termos são vagos para mim?

Por exemplo, o que é “ActionScript”?

-

Quantos adversários foram listados como usando esta técnica?

Geralmente, quanto mais adversários são listados, mais comum e fácil de abusar a técnica pode ser.

-

Quão específica é esta técnica?

Algumas técnicas são muito específicas de modo que podem não envolver tanta pesquisa adicional quanto uma técnica ampla.

- Quais ferramentas ofensivas são listadas como associadas a esta técnica e são elas de código aberto ou disponíveis para testes?

3. Faça uma Pesquisa

Para cada técnica, há uma abundância de recursos localizados no final da página. Geralmente, os recursos irão cobrir relatórios sobre implementações de adversários das técnicas. Os melhores recursos para aumentar seu entendimento são aqueles que entram na implementação técnica das técnicas e fornecem links para pesquisa ofensiva ou ferramentas utilizadas por adversários. Além disso, certifique-se de verificar qualquer relatório de pesquisa ofensiva original ou postagens de blog sobre a técnica.

Coisas a considerar:

À medida que você lê os recursos, você deve ter em mente o seguinte:

-

Quais substantivos são vagos para mim?

Por exemplo, o que é “ActionScript”?

- Quais ferramentas ofensivas são listadas como associadas a esta técnica e são elas de código aberto ou disponíveis para testes?

- Há Código PoC disponível ou capturas de tela de código utilizado para implementar a técnica?

- Quais mecanismos de prevenção e detecção são apresentados pelo pesquisador? Eles especificamente mencionam a técnica?

- Quais ferramentas ou técnicas estão disponíveis para detectar esta técnica pós-comprometimento?

- Eu cobri todos os aspectos desta técnica? Existem métodos adicionais desta técnica que eu não cobri?

- Os autores desta publicação possuem páginas no GitHub, postagens de blog, uma conta no Twitter, etc.?

4. Explore Recursos Adicionais (Pesquisa)

Como o ATT&CK é uma base de conhecimento comum, muitos recursos existem de pesquisadores que não estão necessariamente ligados ao ATT&CK. Os recursos podem agregar exemplos específicos de técnicas, identificar certas detecções e publicar pesquisa sobre técnicas ofensivas.

Aqui estão alguns dos meus links favoritos que cobrem técnicas de adversários no ATT&CK, e muitos incluem referências a recursos adicionais:

- Projeto Living off the Land Binaries and Scripts no GitHub:

- Website e Blog de Sean Metcalf

- Threat-Hunter Playbook de Roberto Rodriguez no GitHub:

- Posters da SANS

- Blog de Casey Smith

- Blog de Adam Hexacorn

Felizmente para nós, muitas dessas técnicas também foram explicadas por pesquisadores de segurança em conferências ao longo dos anos. Aqui estão alguns clássicos:

- Defendendo contra Ataques PowerShell – Lee Holmes

- Abusando da Instrumentação de Gerenciamento do Windows – Matt Graeber

- Desenhando Backdoors em DACLs do Active Directory – Andy Robbins e Will Schroeder

Coisas a considerar:

See Passo 3.

5. Conduza uma Emulação (Emular)

Nota: Não baixe ferramentas de emulação a menos que você possua a rede ou tenha permissão explícita. Ferramentas de emulação são frequentemente classificadas por Anti-Vírus e podem conter exploits.

Emular uma técnica em um ambiente de laboratório isolado é ótimo. O código PoC oferece aos defensores uma janela para dominar o entendimento de um ataque. Muitos scripts de emulação gratuitos e códigos PoC existem, e esses conjuntos de ferramentas fornecem uma janela para a técnica na forma de código simplificado. Simplesmente executar o código e observar o resultado não é suficiente. Uma tentativa deve ser feita para andar pelo código linha por linha para entender a técnica. Além disso, logs capturados nativamente pelo sistema operacional, Sysmon, ProcMon devem ser revisados. Em alguns casos, capturar telemetria adicional com ferramentas como Wireshark, depuradores, monitores de API, despejos de memória, etc., pode ser benéfico. Além disso, executar ferramentas de forense após a emulação (como aquelas disponibilizadas por Eric Zimmerman) pode ser benéfico dependendo da técnica.

Escrever e testar a detecção daquela técnica é outra grande maneira de compreender o ataque e as limitações e o contexto de notificação sobre aquele evento. Hoje, muitas regras são compartilhadas via SIGMA, um formato de linguagem genérica para múltiplos sistemas SIEM.

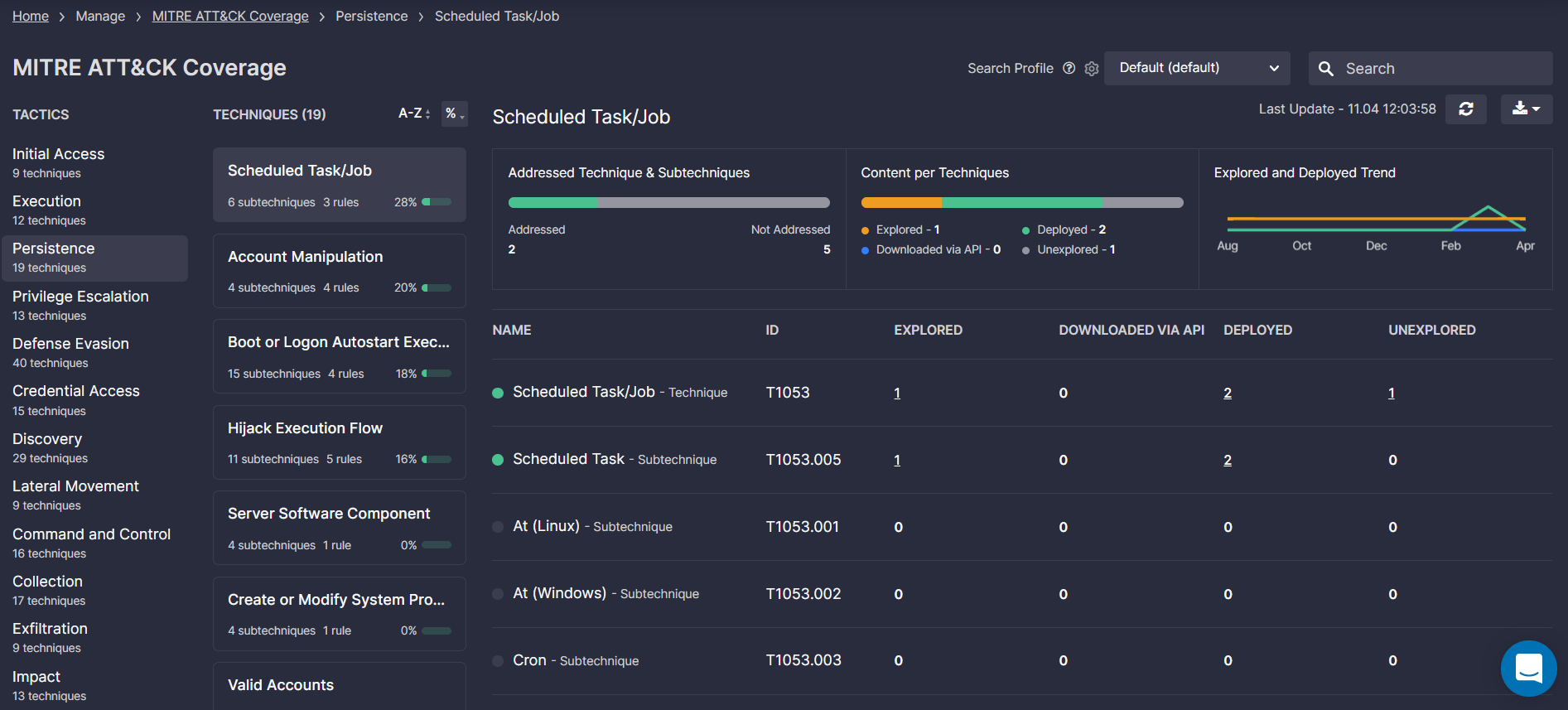

A plataforma Detection as Code da SOC Prime entrega nativamente mais de 130.000 detecções baseadas em Sigma por meio de assinatura para mais de 20 formatos de SIEM e XDR que incluem emulações e regras para a maioria das técnicas disponíveis no mais recente quadro ATT&CK. Crie uma conta gratuita em https://tdm.socprime.com/ e acesse o conteúdo de detecção mais recente adaptado ao perfil de ameaça de sua organização e à ferramenta de segurança em uso. Com o Painel de Cobertura MITRE ATT&CK você pode acompanhar as métricas em tempo real sobre a cobertura de ameaças e avaliar o progresso ao longo do tempo sobre as técnicas, táticas e sub-técnicas do ATT&CK abordadas com o conteúdo da plataforma da SOC Prime.

Algumas técnicas podem ser incrivelmente difíceis de entender ou replicar sem treinamento avançado e experiência. É normal, mesmo após realizar uma emulação, obter insights sobre a técnica, ou até mesmo escrever seu próprio código para não compreender completamente o que está acontecendo. Se você chegou até aqui e tem questões persistentes, entrar em contato com mentores ou pesquisadores diretamente pode ser útil.

Coisas a considerar

À medida que você lê os recursos, você deve ter em mente o seguinte:

- Posso mudar / alterar o PoC para contornar a detecção?

- Existem PoCs adicionais disponíveis que se encaixam nesta técnica mas usam um método diferente?

LIMITAÇÕES do ATT&CK

Atualidade

O tempo entre a descoberta ou solicitação de uma nova técnica para ser publicada e a publicação da técnica pode levar vários meses. Alternativas como seguir pesquisadores no Twitter são uma ótima forma de se antecipar ao jogo. No entanto, separar o sinal do ruído com o dilúvio de informações compartilhadas pode ser uma tarefa assustadora.

Profundidade

Nem todos os tópicos aplicáveis à cibersegurança são cobertos pelas técnicas do ATT&CK. Por exemplo, provavelmente não se vai aprender sobre as complexidades de exploits baseados em uso após liberação. Olhar para outras estruturas e bases de conhecimento como a Enumeration de Fraquezas Comuns do MITRE pode ajudar aqui.

Junte-se à plataforma Detection as Code da SOC Prime para defesa cibernética colaborativa, caças à ameaça e descoberta para combater ameaças digitais de forma eficiente com o poder de uma comunidade global de mais de 20.000 especialistas em segurança.