A engenharia de detecção de ameaças (DE) é mais complexa do que pode parecer inicialmente. Vai muito além da detecção de eventos ou atividades anormais. O processo de DE inclui a detecção de estados e condições, o que é frequentemente mais aplicável a resposta a incidentes ou à forense digital. Como menciona Florian Roth em seu blog, a definição da engenharia de detecção “deve ser considerada trabalho em andamento.” Essas operações de segurança requerem especialização na compreensão das táticas, técnicas e procedimentos empregados por atores de ameaças e na tradução desse conhecimento em estratégias de detecção eficazes.

A engenharia de detecção trata de desenvolver um ambiente dentro de uma organização onde várias equipes colaborem para abordar riscos e direcionar melhor as ameaças potenciais. A engenharia de detecção envolve lidar com o design, desenvolvimento, teste e manutenção da lógica de detecção de ameaças. Esta lógica de detecção de ameaças pode ser uma regra, um padrão ou até mesmo uma descrição textual. O escopo da DE é amplo e funciona em múltiplas dimensões, desde gestão de riscos até inteligência de ameaças.

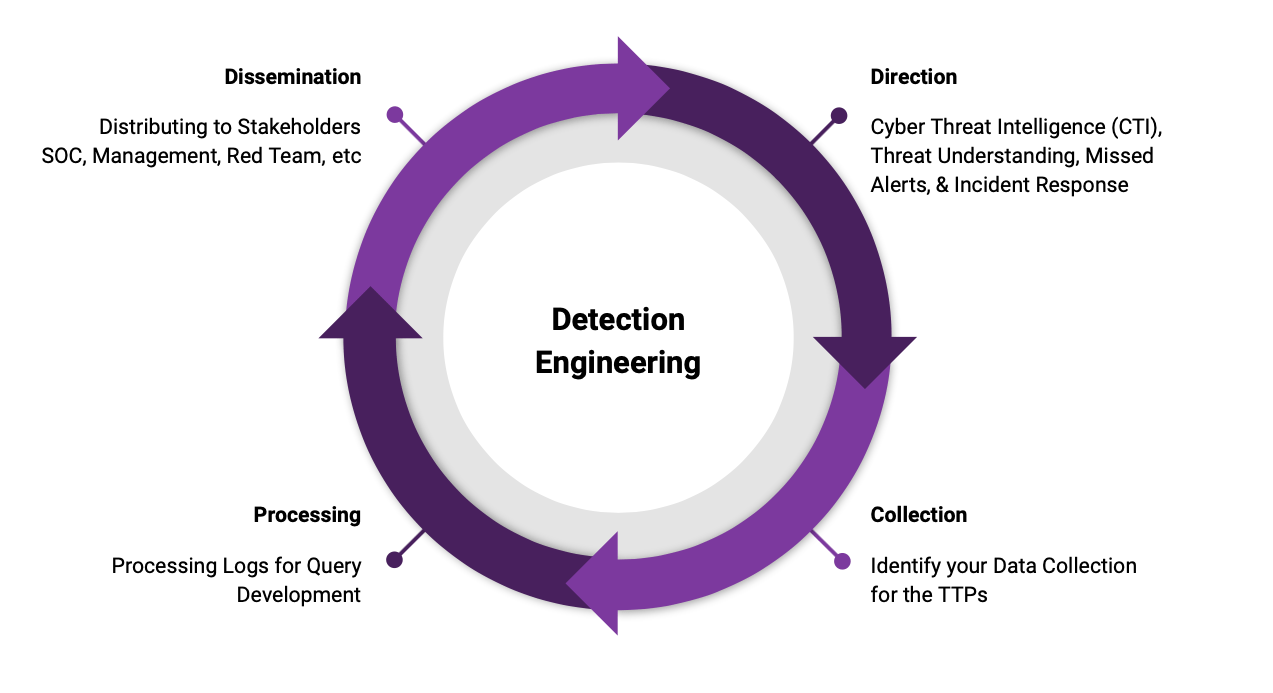

Fonte: SANS

Embora a engenharia de detecção de ameaças seja um termo cada vez mais popular no setor de segurança da informação, ainda é um conceito relativamente novo em fase de desenvolvimento. As informações disponíveis são bastante limitadas, e não há muitos especialistas dedicados a esta área específica da cibersegurança. No entanto, inúmeras empresas estão testando seus métodos para usar essa teoria e aprimorar suas capacidades de detecção e resposta.

Um dos conceitos importantes da engenharia de detecção é Detecção-como-Código (Detection-as-Code, DaC). Essencialmente, DaC significa que a detecção envolverá as melhores práticas de implementação da engenharia de software, usando o moderno pipeline ágil de CI/CD (integração contínua e entrega contínua).

Quais São os Benefícios da Engenharia de Detecção?

Os engenheiros de segurança utilizam o processo de DE para criar, testar e ajustar detecções que alertem as equipes sobre quaisquer atividades maliciosas e minimizem os falsos positivos. Alguns benefícios da engenharia de detecção são os seguintes:

Identificação dinâmica de ameaças: Técnicas avançadas ajudam os engenheiros de detecção a identificar riscos em um estágio inicial do ciclo de vida do ataque. Além das técnicas clássicas de detecção baseada em assinatura, também descobre ameaças dinâmicas e sofisticadas em tempo real. Esta abordagem proativa ajuda a identificar possíveis perigos antes que causem danos graves.

Resposta a incidentes aprimorada: As atividades relacionadas à resposta a incidentes são facilitadas pela automação e adaptabilidade empregadas na engenharia de detecção. Tempos de resposta mais rápidos são possibilitados por sistemas automatizados que podem rapidamente analisar e priorizar eventos de segurança. A capacidade de personalizar ações de resposta com base no tipo e grau de ameaças detectadas permite a otimização dos esforços de mitigação de incidentes.

Redução do tempo de permanência: O tempo necessário para descobrir uma violação de segurança é conhecido como tempo de permanência. Ao reconhecer e reagir imediatamente às ameaças, a engenharia de detecção busca encurtar o período de descoberta da violação. Utilizando técnicas abrangentes e modificando rotineiramente os parâmetros de detecção, as organizações podem reduzir significativamente o tempo que os explorações passam despercebidas em suas redes.

Inteligência de ameaças aprimorada: Usando a engenharia de detecção, as organizações podem incorporar feeds de inteligência de ameaças e fontes de dados em sua arquitetura de detecção. Essa relação aprimora as capacidades de detecção ao fornecer as informações mais recentes sobre novas ameaças, padrões de ataque e indicadores de comprometimento. O uso de inteligência de ameaças pode ajudar as equipes de segurança a se manterem à frente dos riscos emergentes e a tomarem decisões informadas durante a resposta a incidentes. Com o Uncoder AI da SOC Prime, que combina o poder da expertise coletiva da indústria e inteligência aumentada, as equipes podem explorar instantaneamente CTI relevante, incluindo configuração de falsos-positivos, triagem e alertas.

Por Que a Engenharia de Detecção é Importante?

Os analistas de segurança trabalham em estreita colaboração com alertas e dados fornecidos por ferramentas de segurança como SIEM, EDR e XDR, para detectar atividades suspeitas e anormais. Os principais problemas com essas metodologias de detecção são os seguintes:

As equipes de segurança podem desenvolver métodos escaláveis de redação e fortalecimento de detecção para identificar ameaças complexas rapidamente, implementando DaC. Assim como bem-escrito código de aplicação, a detecção também deve ser tratada como um código bem-escrito que pode ser testado. As equipes de segurança podem fornecer melhores avisos e identificar comportamentos maliciosos verificando o controle de origem e revisando-o com os pares.

Características de um Bom Processo de Engenharia de Detecção

O processo de engenharia de detecção de ameaças requer tanto boas ferramentas quanto um excelente conteúdo de detecção para funcionar. No entanto, a engenharia de detecção não é apenas sobre consultas complexas. Mesmo regras simples contam, desde que possam ser salvas, reutilizadas e permitam alertas automáticos. Um bom processo de DE tem muitas características-chave para identificar e responder a alertas de segurança.

Todo o processo é detalhado em uma única visão gráfica pelo whitepaper da SANS. Você tem que construir sua estratégia e repeti-la continuamente porque a engenharia de detecção é um processo cíclico. Aqui estão os componentes essenciais para um processo de DE eficaz:

Fonte: whitepaper da SANS

A engenharia de detecção: DE começa com uma visão clara dos dados que uma organização gera. O próximo passo é avaliar as capacidades de inventário e as fontes de dados da organização para gerar eventos. Apenas conhecendo as fontes de dados, os engenheiros podem entender as possibilidades de detecção. O truque aqui é encontrar um equilíbrio entre ter detecções abrangentes que geram um grande volume de falsos positivos e ter uma regra precisa com um alto nível de falsos negativos. Assim, cada consulta deve ser testada quanto ao volume de alertas e precisão.

Está em manutenção: Após implementar qualquer regra de detecção, você precisa mantê-la. Assim como qualquer código precisa de atualizações e correções de bugs, o mesmo se aplica às consultas. A melhor abordagem é gerar o máximo possível de feedback para melhorar coletivamente as capacidades de detecção de uma regra. Na SOC Prime, confiamos na defesa cibernética coletiva, pois beneficia toda a indústria.

Inteligência de ameaças: A inteligência de ameaças é o que alimenta a engenharia de detecção porque poderíamos definir DE como o processo de transformar o contexto de ameaças em detecções. A engenharia de detecção de ameaças não pode ser totalmente eficiente sem a geração e coleta adequadas de dados. É por isso que a inteligência de ameaças é parte integral da DE.

Qual Papel um Ferramenta EDR/XDR Desempenha na Engenharia de Detecção?

The EDR (ferramenta de detecção e resposta de endpoint) é projetada para proteger os endpoints da rede, enquanto a XDR (Ferramenta de Detecção e Resposta Estendida) é usada para simplificar a gestão da segurança da rede, aplicando políticas de segurança em toda a rede.

Ambas as ferramentas, EDR e XDR, funcionam como motores de análise de segurança. Essas ferramentas podem detectar ameaças automaticamente usando conhecimento de rede interno e externo e inteligência de ameaças. Essas detecções também podem ser configuradas para responder automaticamente a determinados eventos, por exemplo, encerrando um processo (desligando uma máquina) ou enviando alertas à equipe de segurança.

O cenário de ameaças está em constante evolução. As plataformas EDR/XDR podem conter uma grande quantidade de regras de detecção; elas devem fornecer uma base sólida para a maioria das configurações. Nenhum conjunto de regulamentos ou regras se aplica a tudo. É por isso que não podemos confiar apenas nessas regras e padrões. Diferentes redes e organizações têm ambientes distintos, e a detecção deve se adequar ao ajuste e à conformidade para cada caso particular. Pontos-chave que uma organização precisa incluir em sua ferramenta de detecção e resposta são:

O Papel da Inteligência de Ameaças na Engenharia de Detecção

A inteligência de ameaças é o processo de coleta de dados para analisar motivações e identificar os alvos dos atores de ameaça. Um analista de segurança com inteligência interna e externa pode construir boas regras de detecção. As plataformas de inteligência de ameaças fornecem novas atualizações e feeds sobre desenvolvimentos no panorama de ameaças cibernéticas. Elas também oferecem contexto de ameaças para enriquecer e aprimorar o processo de detecção.

Uma engenharia de detecção adequada requer dados contextuais baseados em táticas, técnicas e procedimentos (TTPs) descritos no framework MITRE ATT&CK® or outros frameworks. O contexto é essencial porque simplifica muitos processos, pois os atacantes tendem a usar as mesmas cadeias de eliminação. Os atores de ameaças geralmente escolhem o caminho de menor resistência para atingir seus objetivos. Por isso, analisar diferentes vetores de ataque é uma boa ideia quando se trata de caça de ameaças e detecção.

Embora os indicadores mais eficazes para detecção sejam os TTPs (táticas, técnicas e procedimentos), os indicadores de comprometimento (IOCs) também são importantes na engenharia de detecção. Porém, os IOCs são muito menos flexíveis do que as regras de detecção baseadas em comportamento. Frequentemente, endereços IP, domínios e hashes não serão reutilizados pelos atores de ameaças. Além disso, se você estiver lidando com uma exploração sensível ao tempo, os indicadores de comprometimento talvez ainda não tenham sido publicados. No entanto, os IOCs são eficazes para detecção retrospectiva para descobrir se você foi alvo no passado.

Além da engenharia de detecção, as organizações também devem aproveitar a caça de ameaças para fortalecer sua postura de segurança. Sem caça de ameaças, o DE não está completo e pode acabar sendo menos eficiente. Focar em ameaças conhecidas é essencial, mas isso por si só não garante um sistema de defesa completo. Claro, a cibersegurança é a indústria em que 100% de proteção é apenas um mito. Mas quanto mais abrangente for sua abordagem, menos vulneráveis ficarão seus sistemas.

Ao aproveitar o Uncoder AIda SOC Prime, as equipes são equipadas com o framework de inteligência aumentada para engenharia de detecção avançada, que funde o poder do Sigma e ATT&CK, e se baseia na expertise guiada pelos pares para codificar, validar e compartilhar ideias de detecção de forma mais rápida e simples do que nunca.