O coletivo de hackers apoiado pela China, rastreado como UNC6384, foi observado por trás de ataques de ciberespionagem contra diplomatas no Sudeste Asiático e diversas organizações globais, em alinhamento com os objetivos estratégicos de Pequim. A campanha sequestra o tráfego web para entregar um downloader assinado digitalmente, levando ao implante de uma variante do backdoor PlugX por meio de técnicas sofisticadas de engenharia social e evasão.

Detectar ataques do UNC6384

O Relatório Global de Ameaças 2025 da CrowdStrike destaca o ritmo intensificado das operações cibernéticas ligadas à China, apontando um aumento de 150% na atividade patrocinada pelo Estado e até 300% nos ataques direcionados contra serviços financeiros, mídia, manufatura e setores industriais. A campanha mais recente do UNC6384 reflete essa tendência, ilustrando as crescentes capacidades ofensivas e a sofisticação dos grupos de hackers chineses.

Registre-se na plataforma SOC Prime para acessar um marketplace extenso com mais de 600.000 regras e consultas de detecção que podem ser utilizadas em soluções líderes de análise de segurança, inteligência de ameaças com IA nativa, threat hunting automatizado e capacidades avançadas de detection engineering. A plataforma SOC Prime organiza um stack de detecção relevante para ajudar organizações globais a se protegerem contra ataques furtivos atribuídos ao grupo UNC6384 apoiado pela China. Clique no botão Explorar Detecções para acessar regras Sigma comportamentais mapeadas para o framework MITRE ATT&CK®, junto com IOCs e regras geradas por IA, compatíveis com múltiplas plataformas SIEM, EDR e Data Lake em uso.

Para mais conteúdo sobre TTPs associados ao Mustang Panda, um grupo vinculado à China que compartilha semelhanças com as táticas e ferramentas do UNC6384, os defensores podem explorar o Threat Detection Marketplace sob a tag “Mustang Panda” ou utilizar a tag “APT” para acessar uma cobertura mais ampla de ameaças de atores estatais.

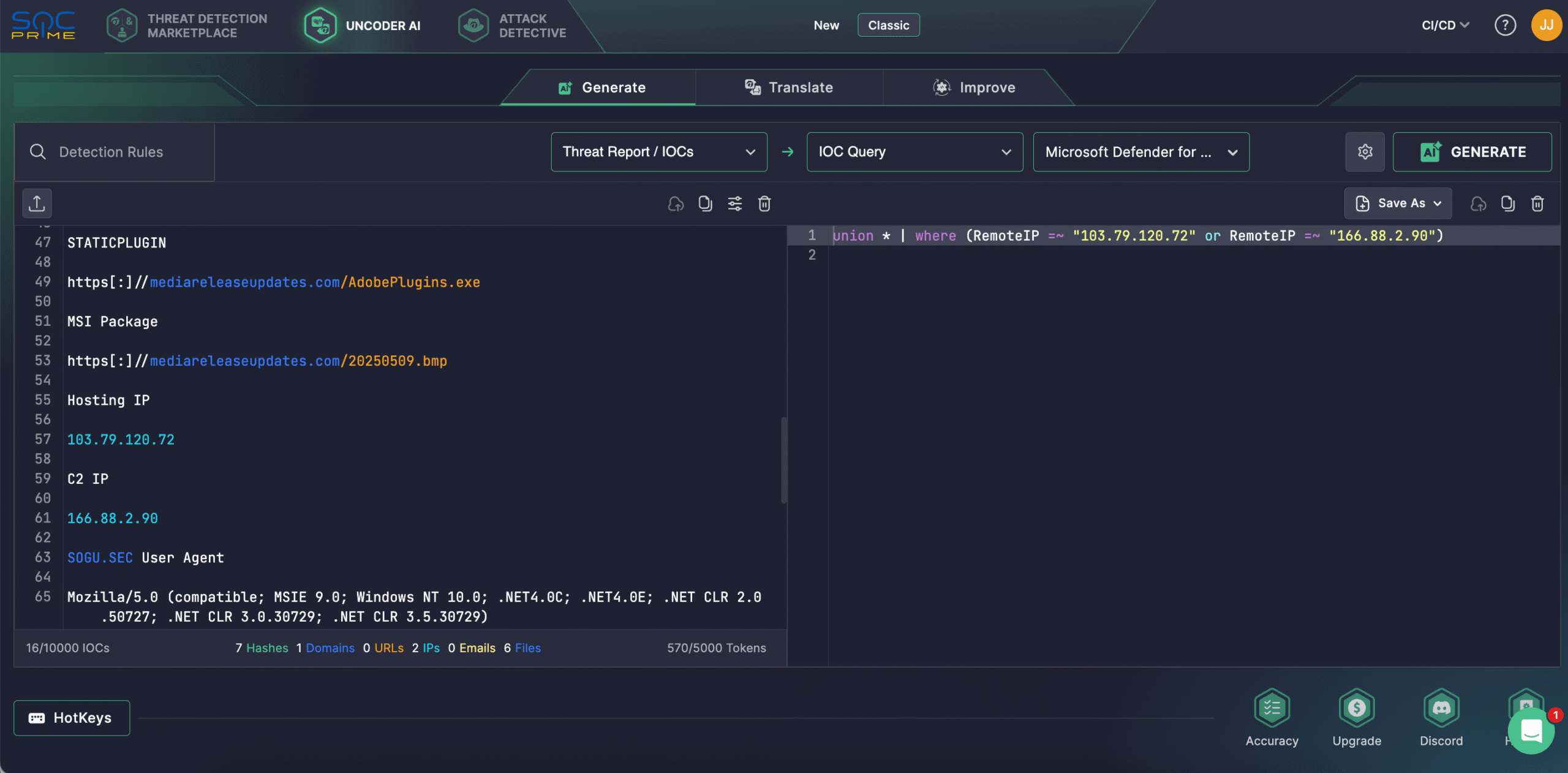

Os engenheiros de segurança podem aproveitar o Uncoder AI para acelerar a correlação de IOCs convertendo instantaneamente inteligência de ameaças do relatório do Google Threat Intelligence Group em consultas personalizadas de hunting. Alternativamente, é possível utilizar o Uncoder AI para gerar algoritmos de detecção a partir de relatórios brutos, prever tags ATT&CK, otimizar consultas com IA, traduzi-las para múltiplos formatos de linguagem e visualizar o Attack Flow cobrindo a atividade mais recente do UNC6384.

Análise dos ataques UNC6384

No início da primavera de 2025, o Google Threat Intelligence Group (GTIG) revelou ataques sofisticados atribuídos ao ator vinculado à China UNC6384, com foco principal em diplomatas no Sudeste Asiático e outras organizações em escala global. O UNC6384 apresenta TTPs que se sobrepõem ao Mustang Panda (também conhecido como BASIN, Bronze President, Camaro Dragon, Earth Preta, Red Lich, Temp.Hex, TA416 ou RedDelta). A operação utilizou redirecionamentos de captive portal para sequestrar tráfego e entregar o STATICPLUGIN, permitindo o implante em memória de uma variante do PlugX (também conhecido como Korplug) chamada backdoor SOGU.SEC.

Ativo desde pelo menos 2008, o malware PlugX tem sido amplamente utilizado por grupos de ameaças chineses, incluindo o Mustang Panda. Por exemplo, em 2022, o Mustang Panda lançou uma campanha contra órgãos estatais na Europa, Oriente Médio e América do Sul, utilizando o PlugX. Tanto o UNC6384 quanto o Mustang Panda foram observados mirando o setor público no Sudeste Asiático, entregando o SOGU.SEC por meio de launchers com DLL side-loading e utilizando infraestrutura C2 comum.

Nesta campanha, o fluxo de ataque começa quando o navegador da vítima executa um captive portal hijack para distribuir malware disfarçado como uma atualização de plugin da Adobe, explorando a verificação de captive portal codificada no Chrome (www.gstatic[.]com/generate_204). Em seguida, os atacantes realizam redirecionamentos Adversary-in-the-Middle (AitM) para um site controlado pelo adversário, levando as vítimas a páginas falsas de atualização protegidas com certificados TLS válidos. A partir daí, o malware de primeira etapa STATICPLUGIN foi entregue, que em seguida baixou um pacote MSI do mesmo site. O MSI permitiu o side-loading de DLL do CANONSTAGER, resultando finalmente no implante em memória do backdoor SOGU.SEC. Mais de duas dezenas de amostras assinadas foram observadas desde 2023, ressaltando a crescente sofisticação do UNC6384.

Como medidas de mitigação contra possíveis ataques do UNC6384, o fornecedor recomenda aplicar as atualizações mais recentes e defesas específicas contra essa atividade maliciosa e outras ameaças apoiadas pela China. Entre os passos recomendados estão habilitar a Navegação Segura Aprimorada no Chrome, manter todos os dispositivos totalmente atualizados e ativar a Verificação em Duas Etapas nas contas.

Com grupos de hackers chineses adotando em grande parte táticas furtivas para evadir a detecção, as organizações são instadas a fortalecer defesas proativas para identificar ameaças nos estágios iniciais dos ataques e proteger sua postura geral de cibersegurança. Ao contar com a suíte completa de produtos da SOC Prime, apoiada pela melhor expertise em cibersegurança e IA, unindo automação, threat intel com IA nativa e baseada em princípios de zero trust, organizações globais podem superar ataques cibernéticos de qualquer nível de sofisticação.