O número crescente de ataques de phishing requer atenção imediata dos defensores, destacando a necessidade de aumentar a conscientização sobre cibersegurança e reforçar a higiene cibernética da organização. Após o ataque UAC-0102 visando usuários do UKR.NET, outro coletivo de hackers identificado como UAC-0198 utiliza o vetor de ataque de phishing para atingir órgãos estatais ucranianos e distribuir massivamente o malware ANONVNC (MESHAGENT) para obter acesso não autorizado aos dispositivos comprometidos.

Detectar Ataques de Phishing UAC-0198

Durante o terceiro ano de uma guerra em larga escala entre a Ucrânia e a Rússia, forças adversárias intensificaram suas atividades maliciosas, frequentemente utilizando o phishing como vetor de ataque principal. O alerta mais recente da CERT-UA destaca um ataque UAC-0198, empregando táticas de phishing para atingir órgãos estatais ucranianos com o malware ANONVNC (MESHAGENT).

Para ajudar os profissionais de segurança a identificar os ataques UAC-0198 mais recentes, a plataforma SOC Prime para defesa cibernética coletiva agrega um conjunto de regras Sigma dedicadas, listadas abaixo:

Nome de Arquivo Curto (via linha de comando)

Esta regra das equipes SOC Prime ajuda a identificar arquivos maliciosos usando nomes de arquivos curtos (ou seja, 1.doc, 1.dll, 12.exe). A detecção é compatível com 20 formatos de SIEM, EDR e Data Lake e mapeada para o framework MITRE ATT&CK®, abordando a tática de Evasão de Defesa com Mascaramento (T1036) sendo a técnica principal.

Binários / Scripts Suspeitos em Local de Autoinicialização (via evento_arquivo)

Esta regra ajuda a detectar atividade maliciosa associada à configuração de definições do sistema para executar automaticamente um programa ou script durante a inicialização ou logon do sistema para manter persistência ou obter privilégios de nível mais alto em sistemas comprometidos. A regra é compatível com 24 tecnologias SIEM, EDR e Data Lake e mapeada para o ATT&CK da MITRE, abordando a técnica de Execução de Autoinicialização de Boot ou Logon, com Chaves de Registro de Execução / Pasta de Inicialização (T1547.001) como sub-técnica principal.

Possível Infiltração / Exfiltração de Dados por Serviço Não Corporativo (via dns)

Os adversários podem exfiltrar dados transferindo-os, incluindo backups de ambientes em nuvem, para outra conta na nuvem que controlam. A dependência do ambiente circundante pode exigir a implementação de medidas de filtragem adicionais para prevenir falsos positivos. Esta regra Sigma permite que os defensores detectem possível infiltração ou exfiltração de dados por serviços não corporativos. A detecção pode ser usada em 20 tecnologias de SIEM, EDR e Data Lake nativas da nuvem e on-premises para facilitar a detecção de ameaças entre plataformas. A regra está mapeada para MITRE ATT&CK, abordando a tática de Comando e Controle, com Transferência de Ferramentas de Entrada (T1105) e Exfiltração por Serviços Web (T1567) como as principais técnicas.

Para revisar o conjunto de conteúdo dedicado, profissionais de segurança podem pressionar o botão Explorar Detecções abaixo e imediatamente acessar a lista de regras. Além disso, os defensores cibernéticos podem acessar conteúdo de detecção mais personalizado navegando pelo Threat Detection Marketplace usando tags personalizadas “CERT-UA#10647” e “UAC-0198”.

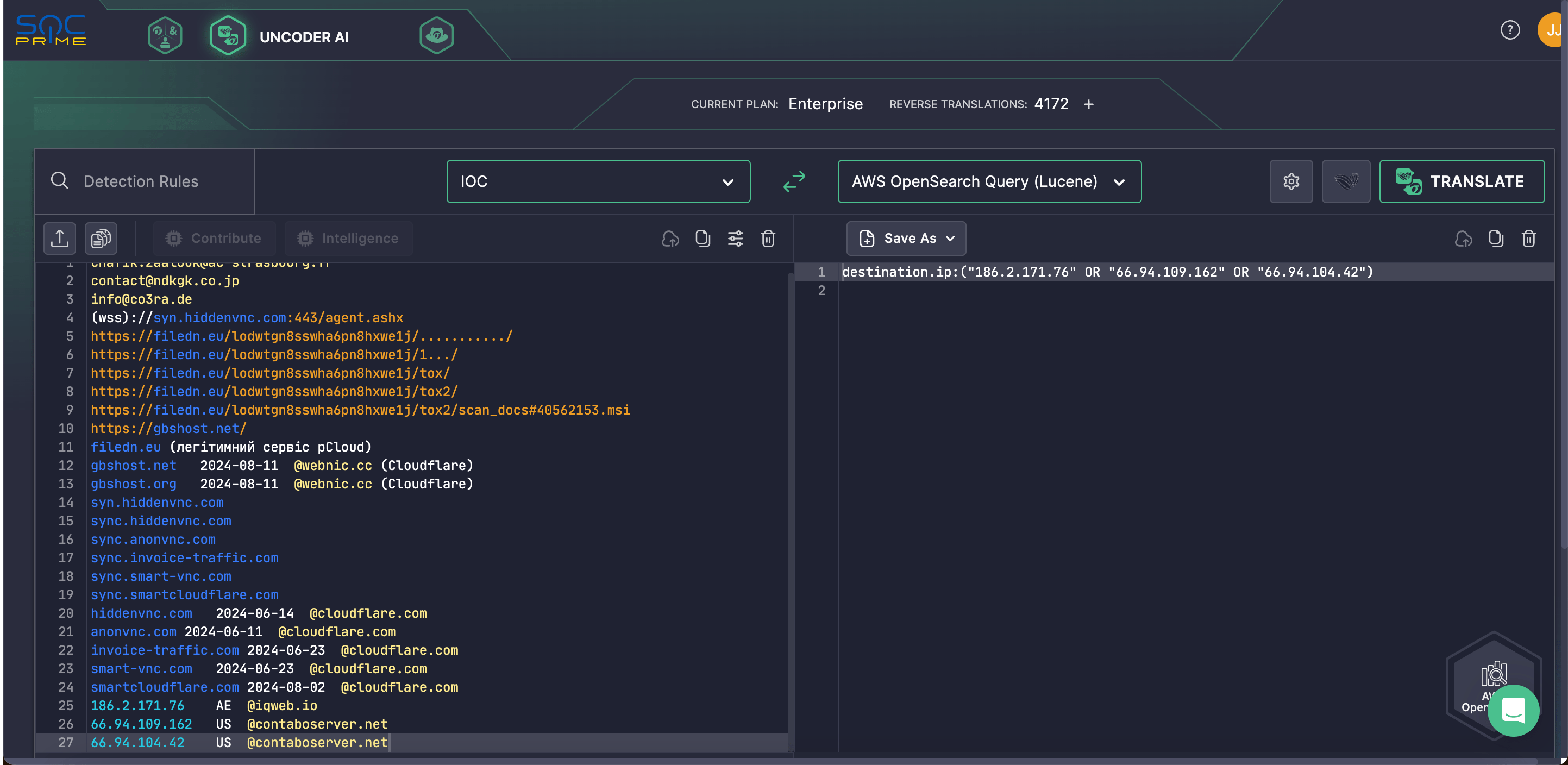

As equipes de segurança também podem contar com Uncoder AI para agilizar o casamento de IOCs com base em inteligência de ameaças do CERT-UA#10647 alerta para converter sem dificuldades os IOCs fornecidos em consultas otimizadas para desempenho, prontas para execução no ambiente de caça selecionado.

Análise do ataque UAC-0198 espalhando o malware ANONVNC (MESHAGENT)

Em 12 de agosto de 2024, a CERT-UA divulgou um novo alerta CERT-UA#10647 notificando a comunidade global de defensores cibernéticos sobre um ataque de phishing em andamento direcionado a órgãos estatais ucranianos. O coletivo hacker UAC-0198 por trás desta campanha distribui massivamente e-mails de spear-phishing se passando pelo Serviço de Segurança da Ucrânia. A CERT-UA já identificou mais de 100 computadores comprometidos, incluindo aqueles que operam dentro de agências governamentais estaduais e locais na Ucrânia.

Os e-mails maliciosos contêm um link para baixar um arquivo chamado “Documents.zip.” Uma vez clicado, o link baixa um arquivo MSI, que por sua vez desencadeia a instalação do software maligno ANONVNC (MESHAGENT). Este último permite acesso não autorizado e oculto ao sistema alvo, espalhando assim a infecção ainda mais.

O ANONVNC apresenta um arquivo de configuração idêntico ao do malware MESHAGENT. O fato de o código-fonte do MESHAGENT estar disponível publicamente no GitHub sugere que o código usado neste ataque pode ter sido adaptado dele. Consequentemente, os pesquisadores da CERT-UA se referem temporariamente ao malware descoberto como ANONVNC, com “MESHAGENT” entre parênteses para destacar suas semelhanças com a amostra maliciosa correspondente.

Os ataques de phishing recentemente identificados têm causado comoção no cenário da ameaça cibernética desde pelo menos julho de 2024 e podem ter um escopo geográfico mais amplo. Em 1º de agosto de 2024, mais de mil arquivos EXE e MSI foram encontrados nos diretórios de serviço de arquivo da pCloud relacionados à campanha em andamento do UAC-0198.

Os riscos crescentes dos ataques de phishing atribuídos à atividade maliciosa do UAC-0198, que podem se estender além da Ucrânia, destacam a necessidade urgente de aprimorar as capacidades de defesa cibernética em uma escala maior. A SOC Prime opera a maior e mais proeminente plataforma do mundo para defesa cibernética coletiva com base em inteligência de ameaça global, crowdsourcing, zero trust e IA, permitindo que as equipes de segurança se defendam proativamente contra ameaças emergentes de qualquer escala e sofisticação enquanto maximizam a eficácia dos recursos.