Logo em seguida da campanha de phishing contra a Ucrânia espalhando Remcos RAT, outra operação ofensiva baseada em um kit de ferramentas semelhante do adversário entra em cena. No final de dezembro de 2023, pesquisadores da Trendmicro relataram ao CERT-UA sobre arquivos suspeitos relacionados ao exército enviados por meio de uma série de novos ataques de phishing contra a Ucrânia. A atividade maliciosa descoberta, que tinha como alvo as Forças Armadas da Ucrânia, imitava o processo de recrutamento da Terceira Brigada de Assalto Separada e das Forças de Defesa de Israel. As ações ofensivas atribuídas ao grupo UAC-0184 dependem do uso de tunelamento SSH reverso e têm como objetivo infectar a infraestrutura visada com Remcos RAT.

Análise do Ataque UAC-0184

Em 22 de dezembro de 2023, a Trendmicro informou ao CERT-UA sobre a nova atividade adversária descoberta contra a Ucrânia, envolvendo iscas de phishing relacionadas com questões militares. Com base nas informações recebidas, em 6 de janeiro de 2024, o CERT-UA divulgou um novo alerta CERT-UA#8386 cobrindo uma operação de phishing que se faz passar pelo processo de recrutamento relacionado à Terceira Brigada de Assalto Separada e às Forças de Defesa de Israel.

Não mais tarde que novembro de 2023, os adversários aplicaram o Signal para distribuir arquivos compactados maliciosos contendo arquivos LNK. Executar este último inicia uma cadeia de infecção que resulta na distribuição de Remcos RAT. Como resultado de um ataque utilizando tunelamento SSH reverso, adversários podem obter acesso remoto não autorizado às instâncias impactadas.

Os arquivos de atalho acima referenciados contêm um comando ofuscado para carregar e executar um arquivo HTA via mshta.exe, que contém código ofuscado. Por sua vez, o código VBScript executa um comando PowerShell destinado a descriptografar, descomprimir e iniciar um script PowerShell nocivo. Este último assegura o carregamento e execução de amostras de malware, bem como um arquivo isca em formato PDF ou DOCX. Notadamente, os nomes e conteúdos dessas iscas de phishing são relacionados com questões militares.

Apesar do uso de ferramentas de acesso público pelos atacantes, a atividade ofensiva descoberta pode ser considerada um conjunto separado de ameaças cibernéticas e está ligada ao grupo de hackers UAC-0184.

Detectar Ataques UAC-0184 Cobertos no Alerta CERT-UA#8386

O crescente volume de campanhas maliciosas visando a Ucrânia e que frequentemente dependem de ferramentas de hacking disponíveis publicamente dá carta branca para múltiplos coletivos utilizarem o cenário de ameaça cibernética ucraniano como campo de batalha para ataques posteriores de maior sofisticação. Para ajudar os defensores a detectarem efetivamente ataques ligados ao grupo UAC-0184 e cobertos no novo alerta CERT-UA#8386, a SOC Prime Platform organiza um lote de regras Sigma relevantes baseadas no comportamento.

Pressione Explorar Detecções para explorar a coleção completa de algoritmos para detecção de ataques UAC-0184. Explore MITRE ATT&CK® e referências CTI, ou acesse informações mais acionáveis prontamente.

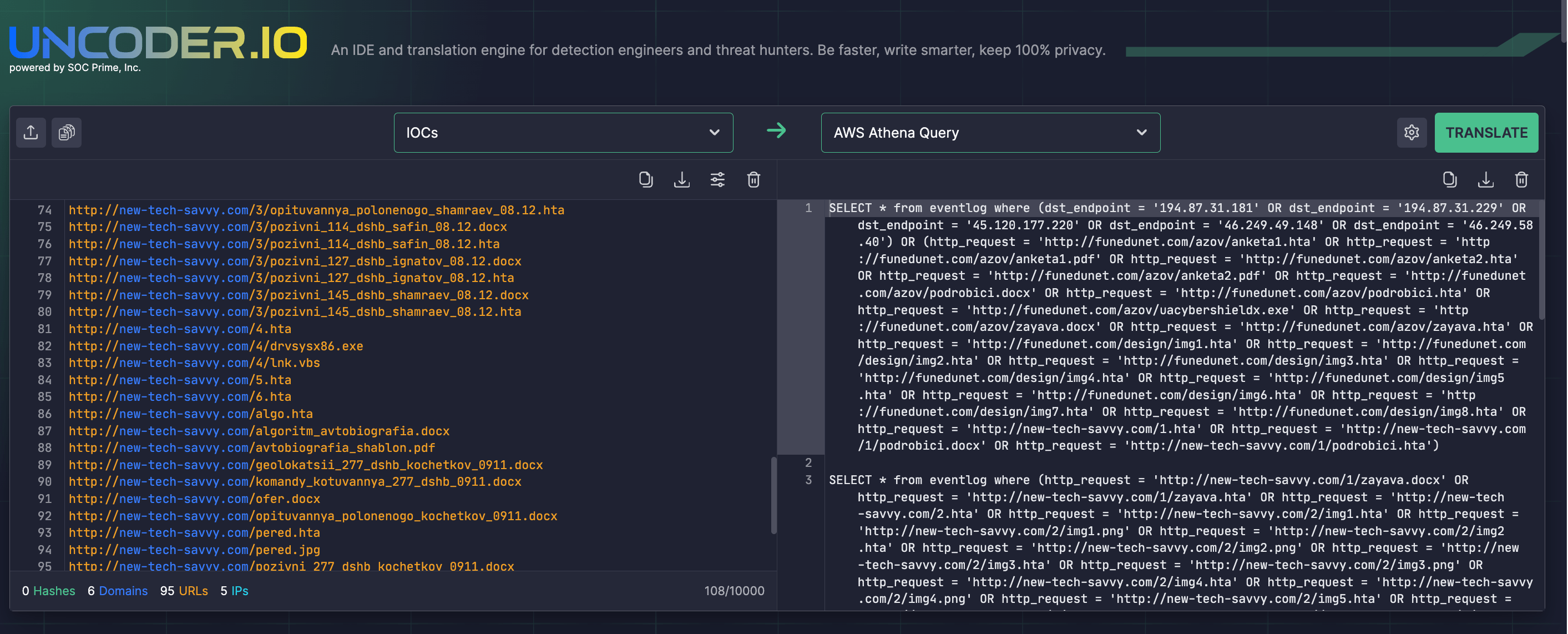

Busque por IOCs associados aos ataques UAC-0184 e listados no alerta CERT-UA#8386 via a ferramenta de código aberto Uncoder IO que permite gerar instantaneamente inteligência de ameaças em consultas IOC personalizadas prontas para rodar em seu ambiente SIEM ou EDR.

Contexto do MITRE ATT&CK

Usar o MITRE ATT&CK fornece uma visão detalhada sobre o contexto da campanha ofensiva mais recente associada ao UAC-0184. Consulte a tabela abaixo para ver o conjunto abrangente de regras Sigma dedicadas abordando as táticas, técnicas e sub-técnicas do ATT&CK correspondentes. Tactics Techniques Sigma Rule Execution Command and Scripting Interpreter: PowerShell (T1059.001) Command and Scripting Interpreter: Windows Command Shell (T1059.003) Command and Scripting Interpreter: Visual Basic (T1059.005) Persistence Boot or Logon Autostart Execution (T1547) System Binary Proxy Execution (T1218) Hide Artifacts: Hidden Windows (T1564.003) Discovery Software Discovery: Security Software Discovery (T1518.001)