The UAC-0099 coletivo de hackers, que tem lançado ataques cibernéticos de espionagem direcionada contra a Ucrânia desde a segunda metade de 2022, ressurge na arena das ameaças cibernéticas. A equipe CERT-UA observou um aumento na atividade maliciosa do grupo durante novembro-dezembro de 2024 contra entidades governamentais ucranianas usando o vetor de ataque de phishing e espalhando o malware LONEPAGE.

Detectar Ataques UAC-0099 Cobertos no Alerta CERT-UA#12463

Os volumes crescentes de ciberespionagem campanhas contra agências governamentais na Ucrânia e seus aliados se destacam como um aspecto significativo do atual panorama de ameaças cibernéticas. O último Alerta CERT-UA#12463 observa um conjunto de novas operações de coleta de informações que têm como alvo as organizações do setor público ucraniano e enfatiza a necessidade de elevar as defesas para minimizar os riscos de infecções através da exploração CVE-2023-38831 e distribuição de malware LONEPAGE.

Clique Explore Detecções para acessar a lista curada de conteúdo SOC para detecção de ataques UAC-0099 cobertos no respectivo alerta CERT-UA, que se concentra nas operações adversárias do grupo abrangendo novembro e dezembro de 2024. Todas as detecções são mapeadas para o framework MITRE ATT&CK® e oferecem contexto relevante de ameaças cibernéticas para aprimorar a pesquisa em ameaças, incluindo CTI e outros metadados chave. As equipes de segurança também podem aproveitar as capacidades de tradução automática e converter o código de detecção para mais de 30 formatos SIEM, EDR e Data Lake para atender seus requisitos específicos de segurança.

Engenheiros de segurança também podem explorar TTPs que estão ligados aos ataques de ciberespionagem do ator acessando o stack de detecção abrangente via a tag “UAC-0099” baseada no identificador do grupo.

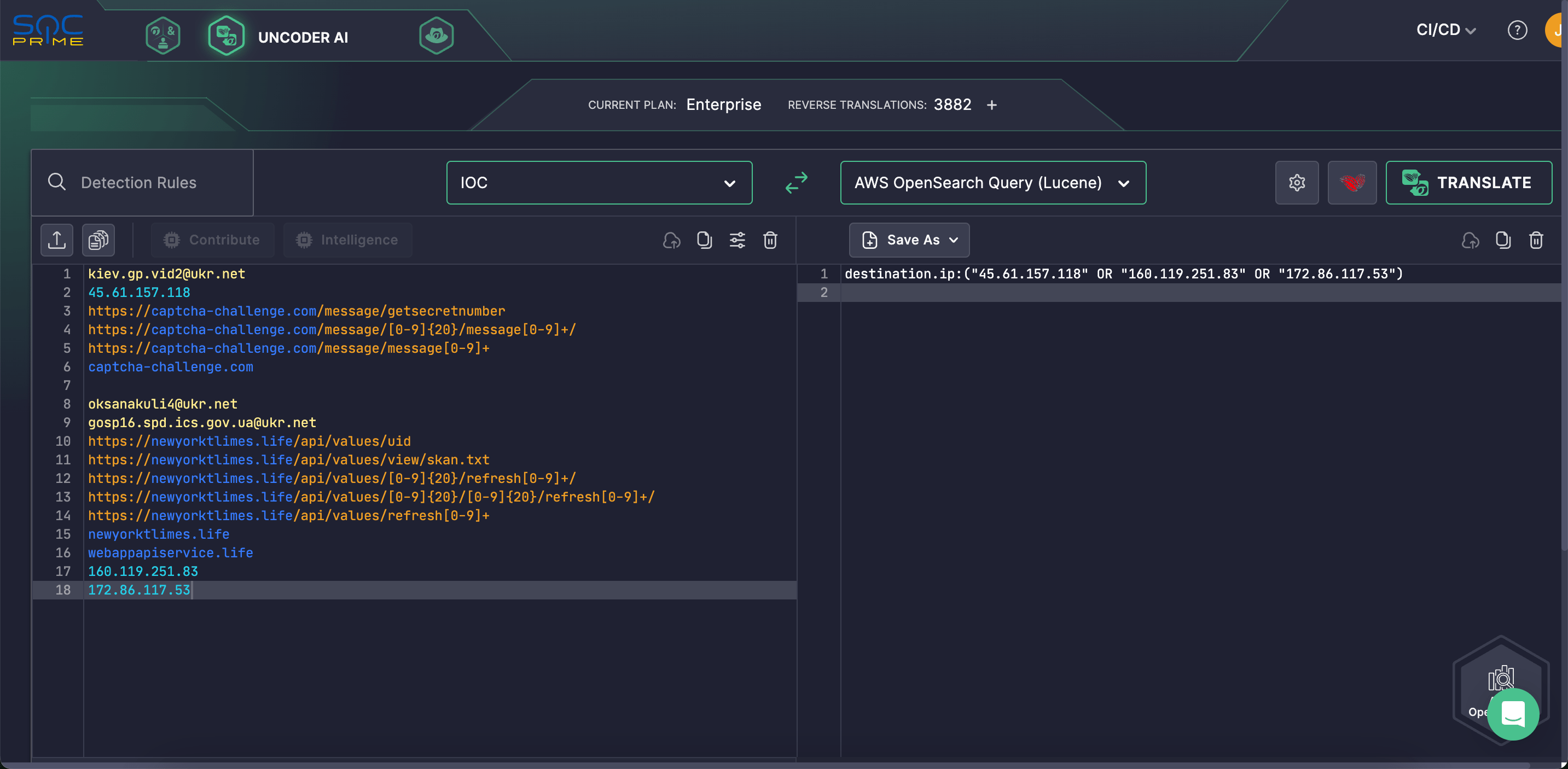

Além disso, as equipes podem acelerar o empacotamento de IOC e a caça retrospectiva dos TTPs do grupo. Aproveite Uncoder AI para converter instantaneamente os IOCs da pesquisa mais recente do CERT-UA em consultas de caça curadas compatíveis com múltiplos formatos de linguagem.

Análise de Ataque UAC-0099

Em 14 de dezembro de 2024, a CERT-UA emitiu um novo aviso rastreado como Alerta CERT-UA#12463 notificando as equipes de segurança sobre um aumento na atividade de ciberespionagem por atores do UAC-0099. Entre novembro e dezembro de 2024, adversários lançaram uma série de ataques cibernéticos tendo como alvo órgãos estatais, incluindo departamentos florestais, instituições forenses, fábricas e outras agências do setor público na Ucrânia.

Os atacantes aplicaram seus padrões comuns de comportamento através de e-mails de phishing contendo anexos na forma de arquivos duplos com arquivos LNK ou HTA. Alguns desses arquivos também incluíam um exploit para a vulnerabilidade conhecida do WinRAR CVE-2023-38831. Após a violação bem-sucedida, o malware LONEPAGE é executado nas máquinas afetadas, permitindo a execução de comandos. Este malware executa comandos maliciosos do PowerShell para infectar o sistema e transmitir dados roubados para o servidor através de uma solicitação HTTP POST.

Em junho de 2023, o grupo UAC-0099 também foi observado por trás de uma campanha de longo prazo contra a mídia e agências governamentais ucranianas visando a coleta de inteligência. Nessas operações de ciberespionagem, os atacantes utilizaram de maneira semelhante e-mails de phishing com anexos maliciosos e, em alguns casos, exploraram a mesma vulnerabilidade crítica no software WinRAR para entregar o malware LONEPAGE.

Apesar das semelhanças no conjunto de ferramentas ofensivas utilizado pelos adversários, pesquisadores observaram mudanças nos TTPs do grupo na campanha mais recente. Notavelmente, o LONEPAGE foi previamente implementado como um arquivo VBS armazenado em um dos diretórios do sistema. Em dezembro de 2024, a funcionalidade descrita foi executada usando dois arquivos—um arquivo criptografado com 3DES e um aplicativo .NET projetado para descriptografar este arquivo e executar o código PowerShell resultante na memória.

Os adversários continuam a permanecer fora do radar e garantem a resiliência da infraestrutura abusando dos serviços Cloudflare. O escopo em expansão das campanhas de ciberespionagem da UAC-0099, combinado com seus métodos, ferramentas e alvos em evolução, destaca a necessidade crítica de vigilância cibernética aprimorada para conter efetivamente a adaptabilidade do grupo. Ao aproveitar a Plataforma SOC Prime para defesa cibernética coletiva, as organizações podem prevenir proativamente ataques de qualquer escala para fortalecer sua postura de segurança cibernética sem comprometer dados.

Contexto MITRE ATT&CK

Aproveitar o MITRE ATT&CK ajuda as equipes de segurança a ganharem insights detalhados sobre os TTPs do UAC-0099 usados em uma campanha de ciberespionagem contra a Ucrânia e cobertos no relatório mais recente da CERT-UA. Consulte a tabela abaixo para visualizar o conjunto abrangente de regras Sigma abordando táticas, técnicas e subtécnicas relevantes do ATT&CK.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Execution | Scheduled Task/Job (T1053) | |

Exploitation for Client Execution (T1203) | ||

User Execution: Malicious Link (T1204.001) | ||

User Execution: Malicious File (T1204.002) | ||

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Command and Scripting Interpreter: Windows Command Shell | ||

Defense Evasion | Obfuscated Files or Information (T1027) | |

Obfuscated Files or Information: Command Obfuscation (T1027.010) | ||

System Binary Proxy Execution (T1218) | ||

Hide Artifacts (T1564) | ||

Hide Artifacts: Hidden Window (T1564.003) | ||

Command and Control | Ingress Tool Transfer (T1105) | |

Exfiltration | Automated Exfiltration (T1020) | |