Há apenas algumas semanas, o CERT-UA alertou a comunidade global de defensores cibernéticos sobre uma campanha de ciberespionagem em andamento direcionada à Ucrânia e organizações na Ásia Central ligadas ao grupo UAC-0063.

No início de junho, os pesquisadores do CERT-UA emitiram outro alerta cobrindo a atividade de ciberespionagem de longo prazo, explorando principalmente o vetor de ataque de e-mail e visando órgãos do governo ucraniano e agências de edição com o objetivo de coleta de inteligência. O coletivo de hackers por trás desses ataques cibernéticos identificado como UAC-0099 tem realizado operações de ciberespionagem direcionada contra a Ucrânia desde a segunda metade de 2022.

Análise da Atividade de Ciberespionagem UAC-0099

O mais recente alerta CERT-UA#6710 cobre a atividade maliciosa em andamento atribuída ao grupo de hackers UAC-0099, que visa o governo ucraniano e agências de mídia. Ao longo do período de 2022—2023, os agentes da ameaça obtiveram acesso remoto não autorizado a dezenas de computadores relacionados às organizações ucranianas, tentando obter inteligência dos sistemas comprometidos.

De acordo com os pesquisadores, os agentes da ameaça distribuem maciçamente o link malicioso, arquivos executáveis, arquivos compactados, e documentos HTML via e-mail e messengers, que, uma vez lançados, podem infectar os sistemas-alvo com o malware LONEPAGE. Este último é um malware baseado em PowerShell que comumente aplica código JavaScript ou VBScript para baixar o arquivo “upgrade.txt” do servidor remoto e, posteriormente, executar comandos maliciosos do PowerShell para comprometer o sistema e enviar os dados roubados para o servidor por meio de uma solicitação HTTP POST.

Além disso, os adversários podem baixar outras variantes maliciosas no ambiente afetado, como o ladrão de informações THUMBCHOP para navegadores Chrome e Opera, um keylogger CLOGFLAG, junto com o software TOR e SSH para criar um serviço oculto para acesso remoto ao computador comprometido. Além disso, na fase de resposta ao incidente, os pesquisadores do CERT-UA descobriram outras amostras de malware baseado em GO, como SEAGLOW e OVERJAM.

Com base na investigação, os hackers do UAC-0099 também foram observados movendo-se lateralmente a partir do ambiente comprometido enquanto escaneavam a rede de computadores local, comprometendo contas privilegiadas e obtendo acesso aos sistemas de informação corporativos.

Para ajudar as organizações a remediar a ameaça, os defensores cibernéticos recomendam restringir a capacidade de executar certos componentes legítimos nas estações de trabalho dos usuários, incluindo wscript.exe, cscript.exe, powershell.exe, mshta.exe, que podem ser explorados por adversários.

Detecção de Campanha de Ciberespionagem UAC-0099 Coberta no Alerta CERT-UA#6710

Para ajudar as organizações a detectar atividades potencialmente maliciosas associadas à atividade de ciberespionagem UAC-0099, a Plataforma SOC Prime para defesa cibernética coletiva oferece uma ampla coleção de regras Sigma relevantes. Para agilizar a busca de conteúdo, profissionais de segurança podem filtrar as detecções usando as tags personalizadas correspondentes “CERT-UA#6710” e “UAC-0099” com base no alerta CERT-UA e no identificador do grupo.

Clique no Explorar Detecções botão abaixo para acessar a lista completa de regras Sigma dedicadas a detectar a última campanha UAC-0099. Todas as regras estão alinhadas com o framework MITRE ATT&CK® v12, enriquecido com um contexto aprofundado sobre ameaças cibernéticas, e compatível com mais de 28 soluções SIEM, EDR e XDR para atender às necessidades de segurança específicas.

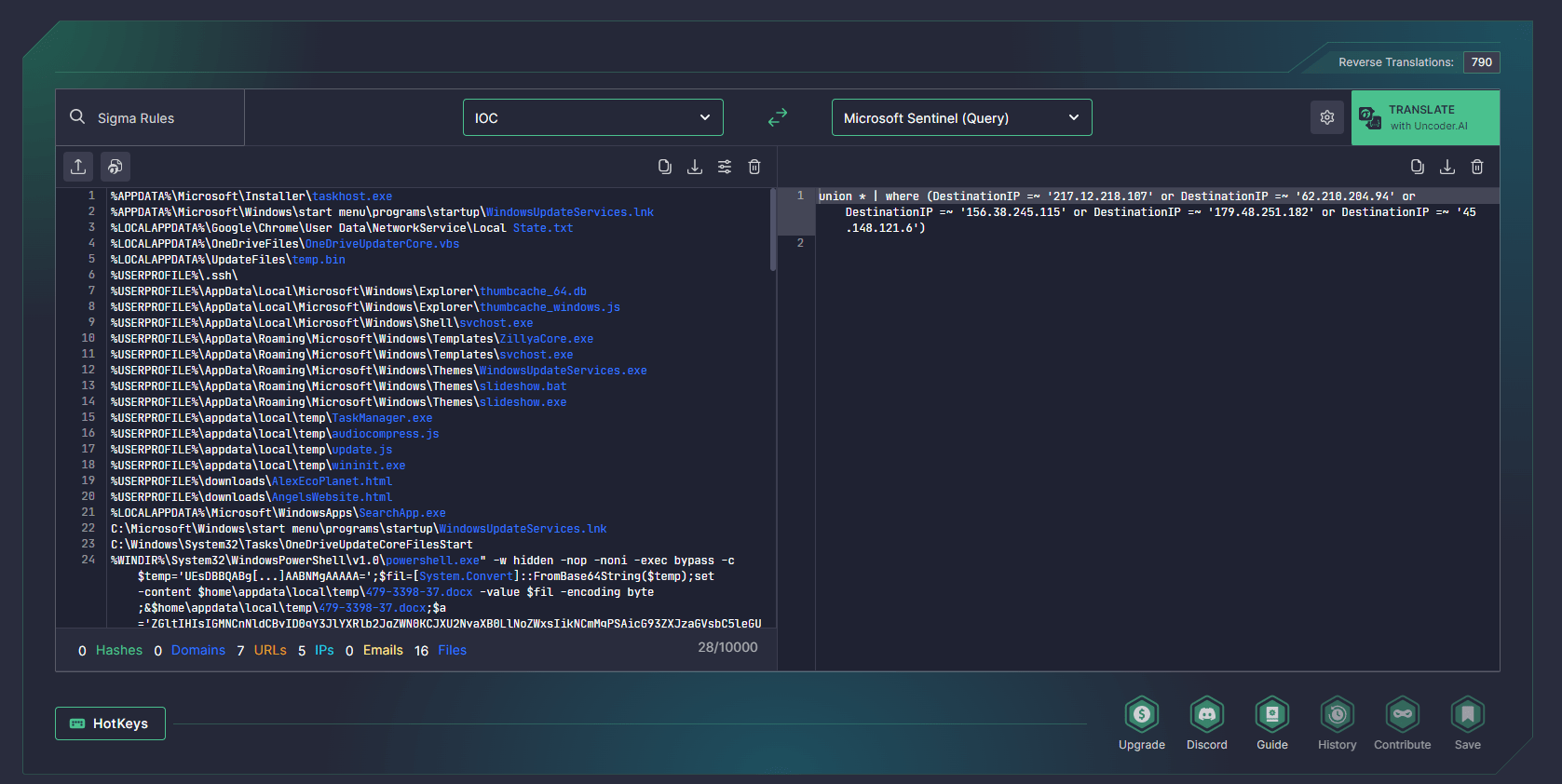

Equipe SOC pode aumentar a velocidade de caça a ameaças procurando por indicadores de comprometimento associados à atividade de ciberespionagem UAC-0099 com a ajuda do Uncoder AI. Basta colar o arquivo, host ou rede IOCs fornecidos pelo CERT-UA na ferramenta e selecionar o tipo de conteúdo da sua consulta alvo para criar instantaneamente consultas IOC otimizadas para desempenho prontas para serem executadas no ambiente escolhido.

Contexto do MITRE ATT&CK

Para revisar um contexto mais amplo por trás dos últimos ataques de ciberespionagem UAC-0099 cobertos no alerta CERT-UA#6710, todas as regras Sigma relacionadas são etiquetadas com ATT&CK v12 abordando as táticas e técnicas relevantes: Tactics Techniques Sigma Rule Initial Access Phishing (T1566) Defense Evasion System Script Proxy Execution (T1216) Hide Artifacts (T1564) Masquerading (T1036) System Binary Proxy Execution (T1218) Execution Command and Scripting Interpreter (T1059) Scheduled Task/Job (T1053) Discovery System Information Discovery (T1082) System Network Configuration Discovery (T1016) Persistence Boot or Logon Autostart Execution (T1547) Command and Control Ingress Tool Transfer (T1105)