Desde o início da guerra em grande escala na Ucrânia, defensores cibernéticos identificaram os crescentes volumes de campanhas de ciberespionagem visando coletar inteligência dos órgãos estatais ucranianos.

Em 22 de maio de 2023, pesquisadores da CERT-UA emitiram um novo alerta avisando a comunidade global de defensores cibernéticos sobre uma campanha de ciberespionagem em andamento visando o sistema de informação e comunicação de um dos órgãos estatais ucranianos. Nesses ataques, hackers espalharam alguns e-mails falsificados mascarando o remetente como a Embaixada da República do Tajiquistão para a Ucrânia usando o vetor de ataque de e-mail. A atividade adversária é atribuída ao grupo de hackers de ciberespionagem rastreado como UAC-0063, que também é conhecido por atacar organizações na Ásia Central, Israel e Índia.

Análise do Ataque de Ciberespionagem UAC-0063 Coberta no Alerta CERT-UA#6549

O último alerta CERT-UA#6549 aponta para a campanha de ciberespionagem em andamento visando órgãos estatais ucranianos vinculados à atividade de atores de ameaças UAC-0063. Segundo os pesquisadores, esse coletivo de hackers tem estado em destaque na arena maliciosa desde 2021, principalmente realizando atividades de inteligência cibernética direcionada e subversivas. Na campanha mais recente, os adversários usaram um vetor de ataque de e-mail para atrair vítimas a abrir um anexo com um macro malicioso ou seguir um link direto para o documento malicioso para coleta de inteligência.

A cadeia de infecção é acionada ao baixar um documento e ativar um macro malicioso, o que leva à criação e abertura de um arquivo DOCX. Este último também contém um macro que cria outro macro destinado a gerar o arquivo malicioso “SoftwareProtectionPlatform” identificado como um carregador codificado em VBScript HATVIBE, juntamente com uma tarefa agendada para seu lançamento.

Outra investigação revelou que em 25 de abril de 2023, os sistemas comprometidos também foram infectados por software malicioso adicional, incluindo o keylogger LOGPIE e o backdoor CHERRYSPY, sendo este último destinado a executar código Python recebido do servidor remoto. Os atores de ameaças aplicaram mecanismos avançados de criptografia de código e ofuscação, incluindo PyArmor e Themida, para proteção contra análise. Além disso, os atacantes usaram o ladrão de arquivos em C++ STILLARCH para pesquisa e exfiltração de arquivos, como o processamento dos resultados do keylogger LOGPIE.

Com base na análise de padrões de comportamento similares e arquivos relacionados, o grupo de ciberespionagem UAC-0063 também tem como alvo organizações na Ásia Central, incluindo Cazaquistão, Quirguizistão e Mongólia, bem como empresas israelenses e indianas.

Para reduzir a superfície de ataque, os pesquisadores da CERT-UA recomendam configurar restrições em contas de usuário relevantes para o uso de “mshta.exe” e o lançamento do Windows Script Host e do interpretador Python.

Detectando Atividades Maliciosas Associadas à Campanha de Ciberespionagem UAC-0063

Com o aumento dos volumes de campanhas de ciberespionagem visando a Ucrânia e seus aliados, os defensores cibernéticos requerem a fonte da inteligência relevante e do conteúdo de detecção para resistir proativamente às intrusões apoiadas pela Rússia. Para ajudar as organizações a identificar pontualmente a atividade maliciosa potencial, a SOC Prime curou um lote de regras Sigma abordando as ferramentas, técnicas e procedimentos dos adversários cobertos nas investigações da CERT-UA. Todas as detecções são compatíveis com mais de 25 soluções SIEM, EDR e XDR e mapeadas para o framework MITRE ATT&CK v12 para ajudar as equipes SOC a otimizar os procedimentos de investigação e caça às ameaças.

Clique no Explore Detections botão abaixo para explorar o conjunto de regras Sigma destinadas a detectar a última campanha do UAC-0063. Para simplificar a busca de conteúdo, a Plataforma SOC Prime suporta filtragem pela tag personalizada “CERT-UA#6549” e uma tag mais ampla “UAC-0063” com base no alerta e nos identificadores de grupo.

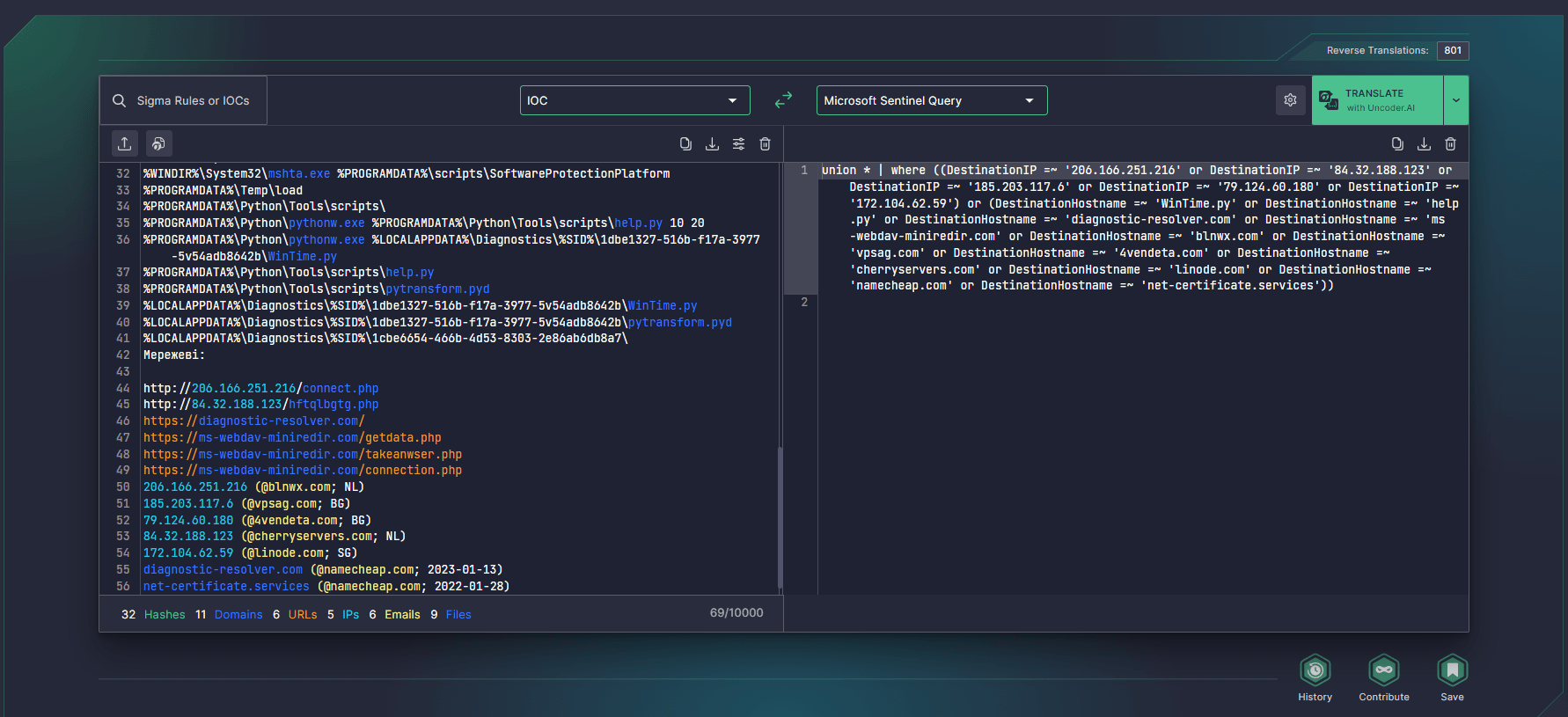

Para otimizar a investigação de ameaças, os defensores cibernéticos também podem buscar indicadores relevantes de compromisso (IoCs) associados à última campanha UAC-0063 usando Uncoder.IO. Basta colar o arquivo, host ou rede IoCs fornecidos pela CERT-UA na ferramenta para criar instantaneamente consultas IoC otimizadas para desempenho prontas para serem executadas no ambiente escolhido.

Contexto MITRE ATT&CK

Para mergulhar no contexto por trás da campanha maliciosa do UAC-0063, todas as regras Sigma referenciadas acima são etiquetadas com ATT&CK v12 abordando as táticas e técnicas relevantes: