Desde a invasão total da Ucrânia pela Rússia, as forças ofensivas do agressor lançaram milhares de ataques cibernéticos direcionados contra a Ucrânia. Uma das ameaças mais persistentes pertence ao infame grupo de ciber-espionagem rastreado como UAC-0010 (Armageddon). Este artigo fornece uma visão geral da atividade adversária do grupo contra a Ucrânia, explorando amplamente o vetor de ataque de phishing a partir de julho de 2023, com base na correspondente pesquisa CERT-UA.

Descrição do Ataque do UAC-0010 (Armageddon APT)

Com o aumento constante dos volumes de ataques cibernéticos visando oficiais ucranianos e com o objetivo de paralisar a infraestrutura crítica de TI das organizações, os defensores estão implementando meios eficazes para prevenir, identificar e remediar rapidamente as ameaças relacionadas. De acordo com as investigações CERT-UA, Armageddon também conhecido como Gamaredon também identificado como UAC-0010, permanece uma das ameaças mais persistentes na linha de frente cibernética ucraniana, com atividade de ciber-espionagem contra as forças de segurança e defesa da Ucrânia sendo o principal objetivo adversário. Acredita-se que ex-oficiais do Departamento Central de Segurança do Serviço de Segurança da Ucrânia, que quebraram o juramento militar e começaram a servir ao Serviço Federal de Segurança russo em 2014, estão por trás das campanhas ofensivas do grupo.

Com base nos incidentes investigados, o número de dispositivos infectados nos sistemas de informação e comunicação das organizações do setor público ucraniano pode chegar a vários milhares de itens. O UAC-0010 usa principalmente a distribuição por e-mail ou mensageiros como Telegram, WhatsApp e Signal como o vetor inicial de ataque, aproveitando contas já comprometidas. Um dos meios mais frequentes de comprometimento inicial é o envio de um arquivo de arquivo que contém um arquivo malicioso HTM ou HTA para os usuários-alvo. Abrir o arquivo leva à geração de um arquivo de arquivo que contém um arquivo de atalho, o qual desencadeia uma cadeia de infecção.

Para a distribuição de malware, o Armageddon APT explora dispositivos de armazenamento de dados removíveis vulneráveis, arquivos legítimos, incluindo os do tipo LNK, e modelos modificados do Microsoft Office Word, o que permite aos hackers infectar quaisquer documentos gerados nos sistemas alvo, adicionando os macros correspondentes.

Nas fases posteriores do ataque, os adversários são capazes de roubar arquivos e dados sensíveis do usuário via malware GammaLoad ou GammaSteel. Como resultado da infecção, o dispositivo vulnerável pode conter mais de 100 arquivos comprometidos. Além disso, caso, após a limpeza do registro do OS ou remoção de arquivos e tarefas agendadas, um dos arquivos infectados permaneça no sistema afetado, o computador tem uma grande probabilidade de sofrer de infecção recorrente. A partir de julho de 2023, o UAC-0010 aplica comandos PowerShell para realizar a exfiltração de dados e execução remota de código e a utilidade Anydesk para acesso remoto em tempo real.

Os adversários estão continuamente enriquecendo suas capacidades ofensivas destinadas a evadir a detecção e contornar a proteção de segurança. Por exemplo, eles aplicam um cenário específico de PowerShell para contornar a autenticação de dois fatores. Para evitar o uso do subsistema DNS, eles aplicam serviços Telegram de terceiros para identificar os endereços IP dos servidores de gerenciamento e tendem a mudar os endereços IP dos nós de controle intermediários várias vezes ao dia.

Como medidas de mitigação potenciais, os pesquisadores do CERT-UA recomendam impor restrições ao lançamento de determinadas utilidades no sistema da organização, como mshta.exe, wscript.exe, cscript.exe e powershell.exe. Dispositivos que aplicam Starlink para estabelecer uma conexão com a Internet podem estar mais expostos a ameaças atribuídas à atividade maliciosa do UAC-0010.

Detectando Campanhas em Andamento do UAC-0010 conhecido como Armageddon APT russo Contra a Ucrânia

O crescente número de operações ofensivas lançadas pelo grupo de hackers UAC-0010 ligado à Rússia requer atenção imediata dos defensores que buscam maneiras de ajudar a Ucrânia e seus aliados a impedir efetivamente os ataques do agressor. A plataforma SOC Prime para defesa cibernética coletiva cura uma lista abrangente de regras Sigma para a detecção proativa de ataques do UAC-0010, filtrados pela etiqueta relevante “UAC-0010”.

Para explorar os alertas verificados mencionados e consultas de caça, pressione o botão Explorar Detecções e escolha as regras Sigma que atendam às suas necessidades de segurança atuais e cubram suas fontes de logs específicas da organização. Todos os algoritmos de detecção estão alinhados com o framework MITRE ATT&CK v12 abordando os TTPs apropriados e podem ser usados em dezenas de tecnologias SIEM, EDR e XDR usadas na sua organização.

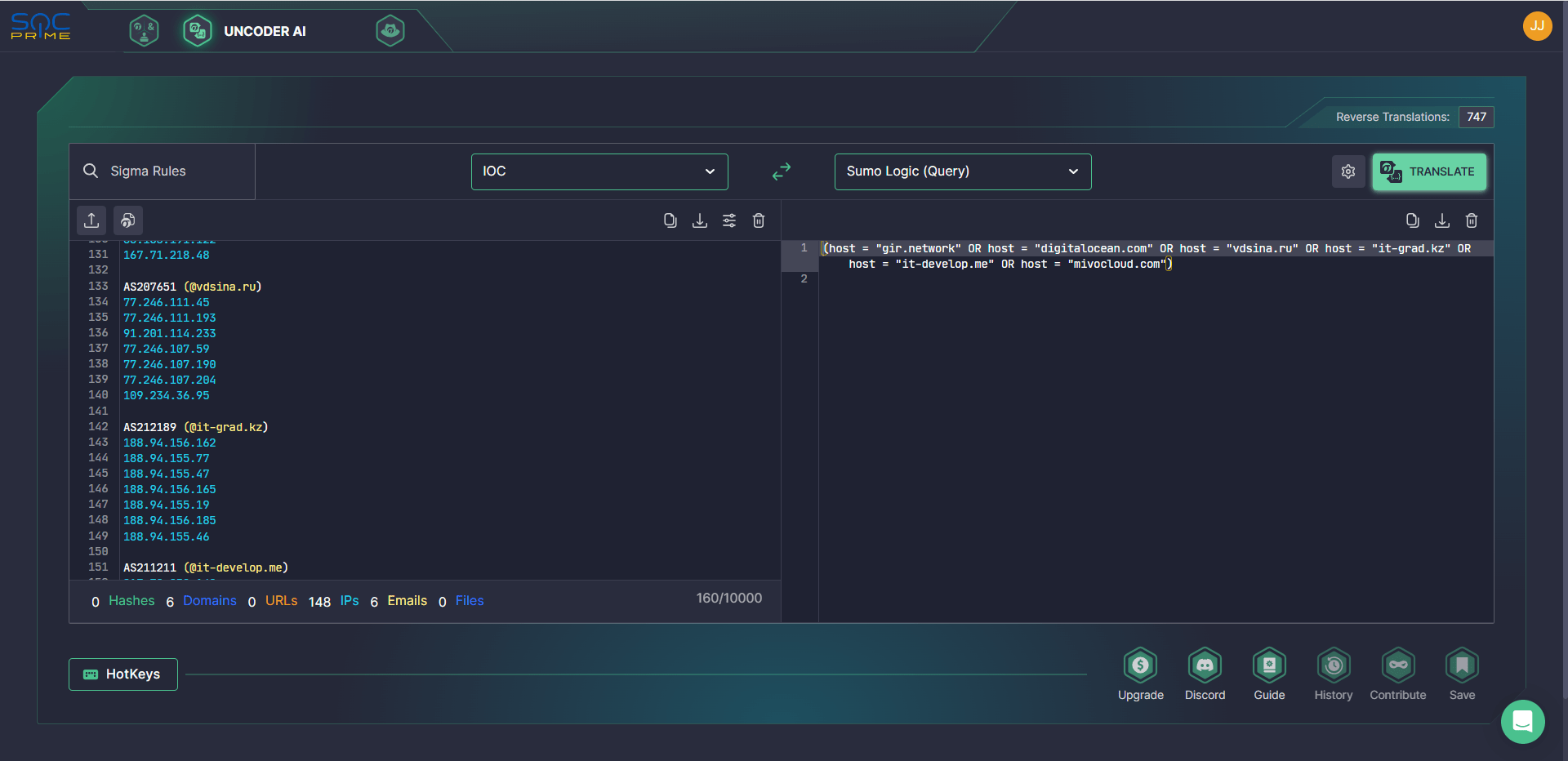

Os defensores também podem executar buscas instantâneas aproveitando os indicadores de compromisso relacionados às ameaças do UAC-0010 listados no relatório correspondente do CERT-UA e da Uncoder AI da SOC Prime que permite que as equipes criem consultas IOC personalizadas em questão de cliques e trabalhem automaticamente com elas no ambiente SIEM ou EDR selecionado.

Registre-se na Plataforma SOC Prime para escolher as ferramentas adaptadas à sua jornada atual de defesa cibernética. Explore a maior coleção mundial de regras Sigma para ameaças existentes e emergentes com o Threat Detection Marketplace, mergulhe no contexto de ameaças cibernéticas por trás do conteúdo selecionado, ajuste as detecções ao seu esquema de dados personalizado e traduza-as instantaneamente para o formato de idioma de sua escolha com o Uncoder AI, ou valide todo o seu stack de detecção em segundos para identificar facilmente pontos cegos em sua cobertura de detecção e executar varreduras de ameaças com base em suas prioridades de conteúdo.