Superando a Complexidade do Esquema de Dados para o Seu SIEM & XDR com o Módulo de Gerenciamento Contínuo de Conteúdo da SOC Prime

As equipes de monitoramento de segurança podem evitar esforços significativos associados à normalização de dados de eventos ao implantar diretamente regras de detecção conscientes do esquema com o módulo de Gerenciamento Contínuo de Conteúdo da SOC Prime.

O cenário atual de cibersegurança está saturado com sistemas SIEM, ferramentas EDR, NTDR e SOAR, soluções XDR de última geração e abordagens inovadoras que ajudam as empresas a superar gargalos tecnológicos. As organizações tendem a acompanhar o ritmo dinâmico da evolução tecnológica ao construir um fluxo de trabalho CI/CD altamente escalonável. Os dados estão em constante evolução também, colocando novos desafios para seu arranjo e gerenciamento. Engenheiros de Detecção SIEM, Analistas SOC, ou qualquer especialista em segurança que utilize SIEM ou XDR, precisa responder a essas mudanças adotando novos esquemas de dados na infraestrutura da empresa.

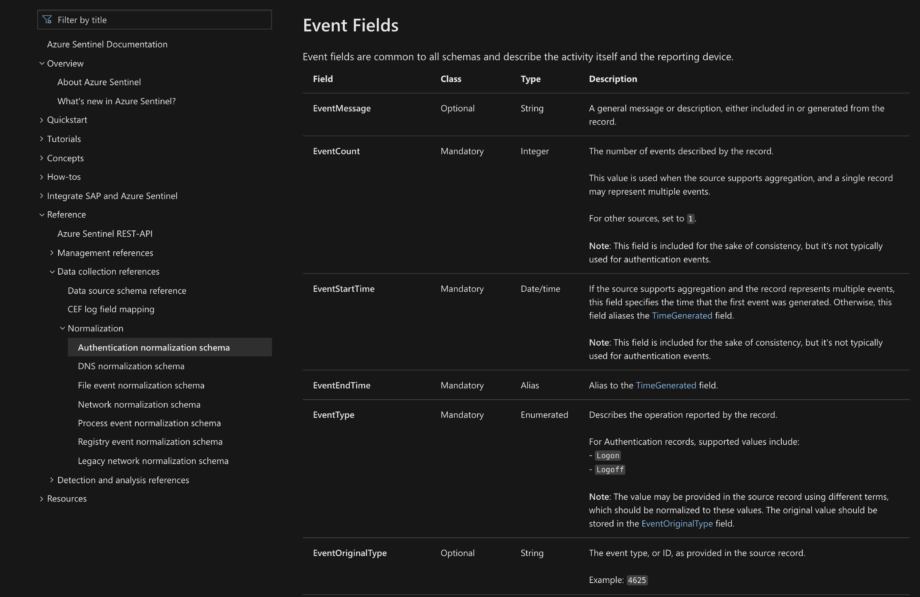

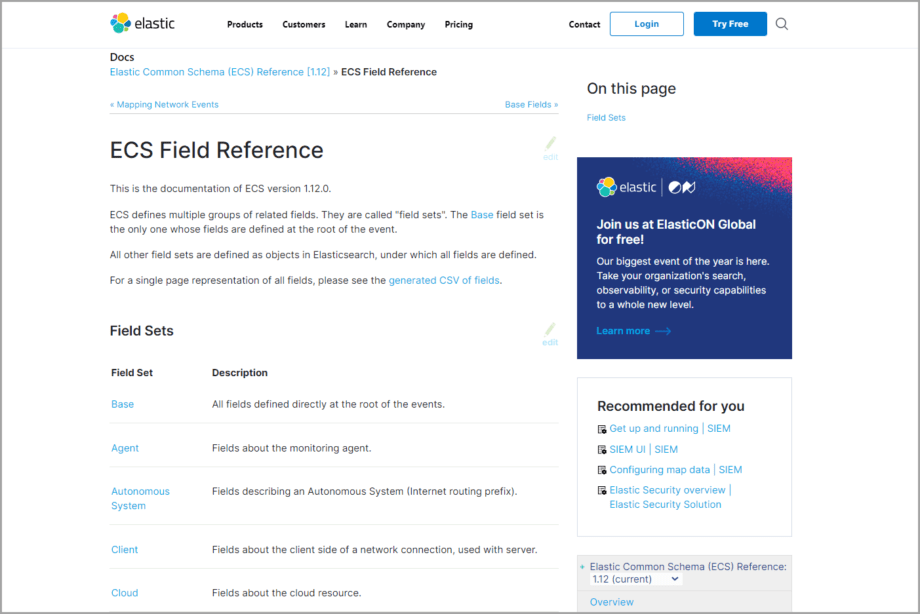

Qualquer fornecedor líder de SIEM e XDR busca maneiras de evoluir o esquema de dados existente e criar uma solução normalizada capaz de lidar com múltiplos tipos de dados. Por exemplo, a Microsoft adotou o Modelo de Informação Azure Sentinel (ASIM), a Chronicle Security introduziu o Unified Data Model (UDM) para os mesmos propósitos, enquanto a Elastic vem elaborando o seu formato de dados comum com cada nova versão do Elastic Common Schema (ECS).

Eu vi organizações gastarem centenas de milhares de dólares na integração de dados de segurança. Mesmo que alguns fornecedores não exijam normalização para coletar os dados, construir conteúdo sobre dados que não seguem um padrão pode drenar incrivelmente as equipes de operações de segurança.

Anton Goncharov

Diretor de Produto na SOC Prime

Enquanto os desenvolvedores estão melhorando os esquemas de dados de SIEM e XDR, as empresas continuam a coletar os dados de cibersegurança e devem se ajustar rapidamente a essas mudanças. Assim que uma nova ameaça surgir, as organizações devem estar prontas para aumentar sua escalabilidade de detecção enquanto coletam dados em múltiplos formatos. Quando os campos do esquema de dados liderado pelo fornecedor passam por mudanças, novos logs são coletados e analisados no formato modificado. Isso se torna um obstáculo tangível para o gerenciamento de dados, transformando o processo de busca de logs ou detecção de ameaças com SIEM ou XDR em um pesadelo.

A principal questão que preocupa qualquer equipe SOC no mundo é como gerenciar modificações no esquema de dados sem tempo de inatividade nas operações de detecção de ameaças. Uma das soluções possíveis para superar essa complexidade do esquema de dados é renormalizar todos os dados antigos, ajustando-os juntamente com todos os algoritmos de detecção de ameaças implementados para o novo padrão de esquema de dados. No entanto, essa forma de unificação de dados ainda traz tempo de inatividade, sendo tanto demorada quanto bastante cara.

Antes de ingressar na SOC Prime como Diretor de Receita, fui fundamental na construção de um Centro de Defesa Cibernética Avançada 24×7 na Europa Central com tecnologia SIEM e SOAR em seu núcleo, protegendo as maiores organizações da Europa. Implementamos as tecnologias mais recentes e avançadas, mas sempre tivemos que investir um número incrível de recursos na manutenção e ajuste dos nossos esquemas de dados e algoritmos de detecção. Com o módulo de Gerenciamento Contínuo de Conteúdo da SOC Prime, toda equipe SOC pode finalmente parar de desperdiçar dias e semanas na manutenção de esquemas de dados e se concentrar na sua principal tarefa — de encontrar o mal e proteger os principais ativos da organização.

Andreas Süß

Diretor de Receita na SOC Prime

The Plataforma pioneira da SOC Prime para defesa cibernética colaborativa, caça a ameaças e descoberta de ameaças oferece suporte a traduções cruzadas de ferramentas em tempo real para detecções baseadas em comportamento Sigma usando o formato de esquema de dados alinhado aos padrões do fornecedor. Ao converter Sigma para um dos mais de 20 formatos SIEM e XDR disponíveis, os campos são mapeados de acordo com o esquema de dados liderado pelo fornecedor, que é nativo da solução de segurança selecionada. Assim, o conteúdo SOC para o Azure Sentinel será ajustado automaticamente para o esquema de dados ASIM por padrão, enquanto as traduções para o Elastic Stack serão mapeadas para o formato ECS de acordo.

Além disso, a plataforma Detection as Code da SOC Prime oferece soluções de esquema de dados não padrão que vão além das especificações do fornecedor. Como os fornecedores de SIEM e XDR estão constantemente evoluindo seus esquemas de dados de normalização, é difícil acompanhar todos os casos de uso personalizados e cobrir todas as possíveis fontes de log. Engenheiros de Detecção SIEM e Analistas SOC muitas vezes têm que processar dados sem ter as fontes de log correspondentes cobertas pela documentação do fornecedor.

O módulo de Gerenciamento Contínuo de Conteúdo (CCM) disponível como parte da plataforma Detection as Code da SOC Prime permite que os profissionais de segurança apliquem esquemas de dados personalizados e os mantenham independentemente das alterações de formato do lado do fornecedor de SIEM ou XDR. O módulo CCM permite pré-configurar a versão relevante de Mapeamento de Campo Personalizado antes do lançamento do conteúdo e, em seguida, transmitir regras e consultas para o ambiente SOC sem problemas de análise.

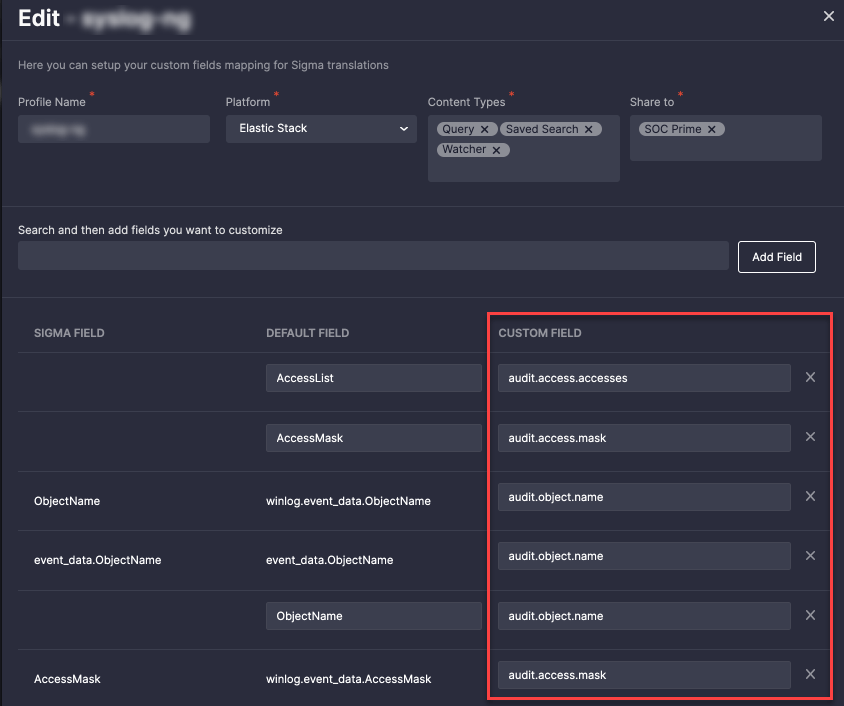

Por exemplo, ao coletar logs do Windows via Winlogbeat, a ferramenta os ajusta automaticamente ao esquema de dados ECS e os armazena no Elasticsearch sem problemas de análise. Ainda assim, a coleta de logs via alguma ferramenta não padrão e envolvendo dados personalizados que não podem ser mapeados automaticamente para o esquema de dados padrão requer um ajuste fino adicional e envolve horas significativas da equipe SOC. Aqui está um exemplo do perfil global de Mapeamento de Campo Personalizado criado pela equipe da SOC Prime que usa campos não padronizados em vez dos campos ECS padrão para a coleta de logs do Windows.

Com essa abordagem flexível, um esquema de dados pode ser aplicado a um único conjunto de regras, e outro para um grupo diferente de itens de conteúdo antes de implantá-los via trabalhos de CCM. No final, você pode ter sua própria versão de regras personalizadas automaticamente para as necessidades do seu ambiente.

As capacidades de normalização do CCM, alimentadas por um esquema de dados personalizado, ressoam principalmente com Analistas SOC e Engenheiros de Detecção, economizando seu precioso tempo e um grande esforço manual. De uma perspectiva de negócios, CISOs e Gerentes de SOC podem maximizar a produtividade de suas equipes enquanto economizam custos significativos, concentrando-se nas tarefas mais críticas do SOC e reduzindo os riscos de migrações de esquema de dados.

O módulo de Gerenciamento Contínuo de Conteúdo e sua API agora estão abertos para toda a comunidade de cibersegurança. A plataforma recém-lançada Detection as Code da SOC Prime desbloqueia o acesso gratuito à funcionalidade do CCM, o que significa que qualquer usuário da plataforma pode aproveitar suas capacidades. As únicas limitações são de natureza com base em limite, como a quantidade de conteúdo disponível para download, número de listas de conteúdo, filtros ou predefinições que podem ser configuradas por usuário, etc. A disponibilidade total do módulo CCM pode ser alcançada com uma assinatura paga adaptada às necessidades comerciais da organização.

O módulo CCM atualmente suporta as principais soluções em nuvem SIEM e XDR do mundo, incluindo Microsoft Azure Sentinel, Google Chronicle Security, Humio, Sumo Logic e Elastic Cloud, possibilitando a transmissão contínua e o gerenciamento de detecções Sigma convertidas para o formato nativo em nuvem correspondente e escalável para o esquema de dados escolhido. Além de transmitir conteúdo de detecção para a nuvem, o módulo CCM também oferece suporte on-premises para Splunk e Elastic Stack. Engenheiros de segurança podem implantar automaticamente novas detecções e atualizar o conteúdo existente para their instância on-premises do Splunk usando o Aplicativo CCM da SOC Prime para Splunk.

A SOC Prime lançou uma atualização importante ao categorizar detecções baseadas em comportamento Sigma que são automaticamente implantadas no ambiente em Alertas e Consultas. As equipes SOC agora podem escolher a categoria de detecção que melhor se adapta aos seus propósitos — alertas que são totalmente testados e têm menos probabilidade de gerar falsos positivos ou consultas de natureza mais experimental para investigar ou caçar ameaças. Isso remove a ambiguidade em torno do propósito pretendido do conteúdo, reduz a carga de trabalho da equipe SOC e ajuda a otimizar as operações do SOC.

Para obter insights técnicos sobre o sistema totalmente automatizado de gerenciamento de conteúdo, leia o postagem dedicada no blog e explore as capacidades do módulo CCM em sua totalidade. As equipes SOC são bem-vindas para ver a funcionalidade do CCM em ação participando da plataforma Detection as Code da SOC Prime agora disponível para um público mais amplo de cibersegurança. Quebre os limites da complexidade dos dados com mínima dependência de esquemas de dados específicos do fornecedor para permitir uma implantação e gerenciamento de conteúdo sem complicações e econômicos.