Especialistas em segurança descobriram um novo Strela Stealer campanha, que aproveita uma nova versão de malware de roubo de credenciais de email. Nesta campanha, a versão atualizada do malware é enriquecida com funcionalidades avançadas e agora é capaz de coletar dados de configuração do sistema através da utilidade “system info”. Além disso, o Strela Stealer expandiu seus alvos além da Espanha, Itália e Alemanha, para focar na Ucrânia.

Deteção de Ataques Strela Stealer

Todos os dias, aproximadamente 560.000 novas peças de malware são detectadas, de acordo com Statista. Isso destaca a superfície de ataque em constante crescimento, que representa um desafio significativo para os defensores de cibersegurança. Para superar as ameaças cibernéticas e detectar ataques maliciosos a tempo, os defensores cibernéticos podem contar com a Plataforma SOC Prime que oferece um conjunto completo de produtos para detecção e caça avançada de ameaças.

Abordando os ataques mais recentes do Strela Stealer, a Plataforma SOC Prime oferece um conjunto selecionado de detecções enriquecidas com CTI. Clique em Explorar Detecções abaixo e acesse imediatamente regras de detecção relevantes, mapeadas para o framework MITRE ATT&CK® e compatível com mais de 30 tecnologias SIEM, EDR e Data Lake.

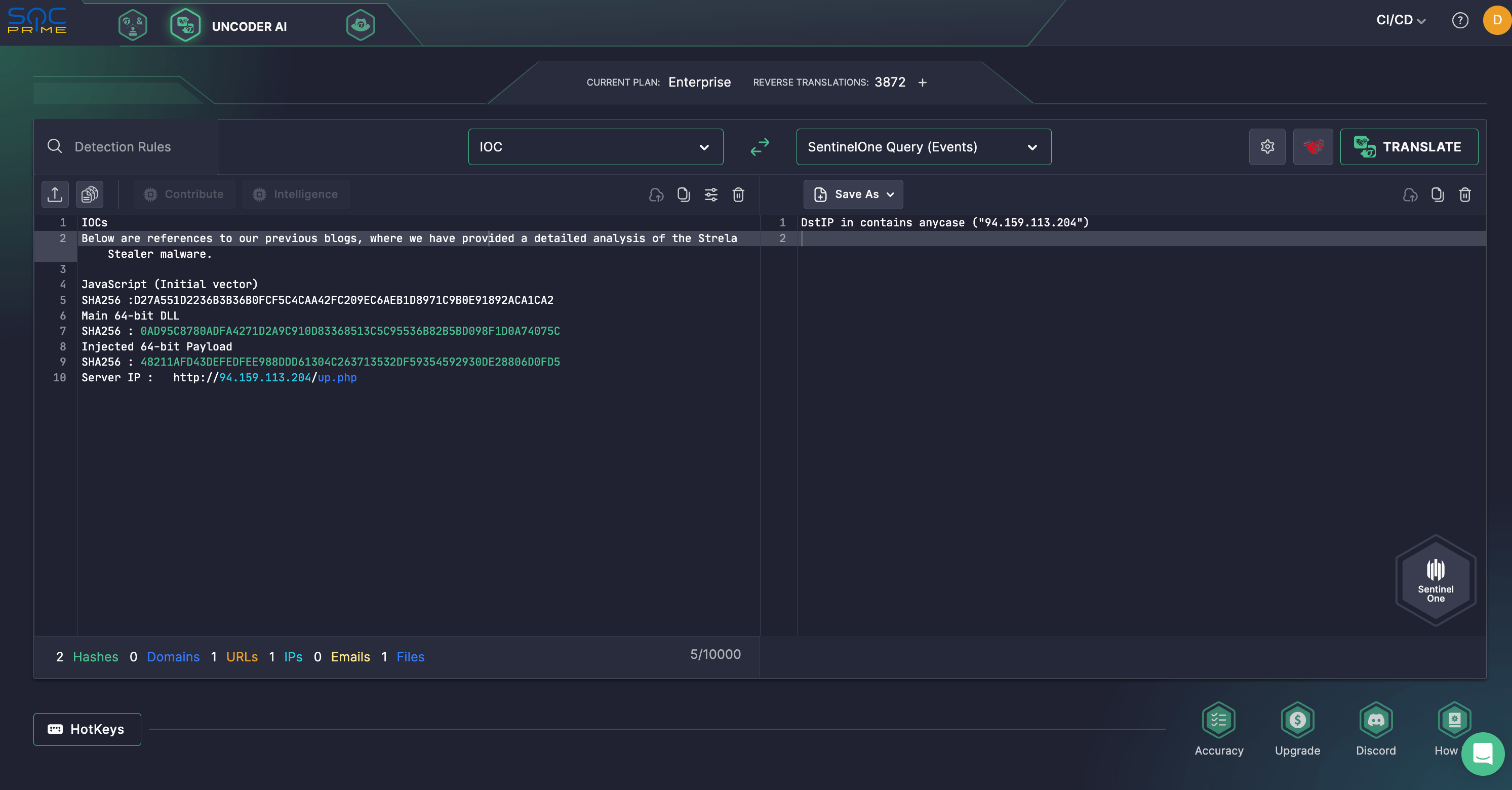

Engenheiros de segurança também podem aproveitar o Uncoder AI para embalar IOCs e realizar análises retrospectivas das TTPs dos adversários suavemente. Converta instantaneamente IOCs da pesquisa da SonicWall em consultas personalizadas compatíveis com várias linguagens SIEM, EDR e Data Lake.

Análise do Ataque Strela Stealer: Nova Campanha Contra a Ucrânia

A equipe SonicWall Capture Labs tem monitorado o malware Strela Stealer, que permaneceu ativo ao longo de 2024. No início de novembro de 2024, a cepa maliciosa se espalhou via emails de phishing surgindo em uma campanha discreta direcionada a usuários na Europa Central e Sudoeste. Ela usou JavaScript ofuscado e WebDAV para contornar as defesas de segurança tradicionais enquanto evoluía e refinava continuamente suas capacidades ofensivas para permanecer indetectada enquanto exfiltrava dados sensíveis de forma furtiva.

Uma nova iteração do Strela Stealer foi recentemente identificada com atualizações notáveis. O malware agora também está expandindo seu alcance além da Espanha, Itália e Alemanha, e tem como alvo a Ucrânia.

O fluxo de infecção começa com JavaScript enviado em anexos de email arquivados. Quando executado, ele aciona um script PowerShell que executa uma DLL de um local de rede compartilhado via Regsvr32.exe, contornando o armazenamento em disco. Este método furtivo garante que a DLL maliciosa seja executada diretamente do local da rede.

A DLL de 64 bits na variante mais recente do Strela Stealer atua como um carregador para sua carga útil, com o núcleo codificado armazenado em sua seção de dados. O malware decripta o arquivo armado via XOR personalizado. Esta variante atualizada do Strela Stealer exibe capacidades avançadas de ofuscação com código inútil e numerosas instruções de salto, dificultando a análise anti-malware.

A DLL decripta a carga útil, resolve as importações necessárias e a executa, com RCX apontando para a entrada da carga útil. Tanto a DLL envoltório quanto a carga útil incluem métodos de ofuscação semelhantes, o que aponta para as atualizações mais sofisticadas nesta nova variante.

A carga útil injetada, servindo como um executável de 64 bits, usa a API “GetKeyboardLayoutList” para verificar layouts de teclado instalados, encerrando se nenhuma correspondência for encontrada. Originalmente voltado para roubar credenciais de email do Outlook e Thunderbird, a iteração atualizada do malware agora também coleta dados de configuração do sistema usando a utilidade “system info”. A saída é então salva em um arquivo temporário, criptografada e enviada ao servidor via uma solicitação POST. Os dados roubados são exfiltrados após a criptografia, com o malware esperando uma resposta “OK” do servidor.

A crescente ameaça do Strela Stealer é marcada por técnicas avançadas de ofuscação que lhe permitem operar sem deixar vestígios no disco, tornando a detecção mais desafiadora, juntamente com sua expansão para a Ucrânia além das regiões europeias, exigindo maior vigilância cibernética. a Plataforma SOC Prime para defesa cibernética coletiva fornece às organizações tecnologias de ponta para superar ameaças cibernéticas enquanto fortalecem defesas e constroem uma postura robusta de cibersegurança.