Há cerca de uma semana recebemos esta informação de um de nossos parceiros “estamos vendo e-mails de phishing circulando em nosso ambiente (Interno para Interno)” juntamente com o compartilhamento de um exemplo de e-mail conosco. Hoje vamos analisar os recentes ataques de phishing direcionados às empresas Fortune 500 e Global 2000 apelidados de “Stealthphish” voltados para comprometer e-mails comerciais (BEC) e enganar especialistas financeiros para transferir dinheiro para contas erradas. Este incidente é realizado pelo mesmo autor conforme descrito no relatório IBM X-force IRIS de 21 de fevereiro: https://securityintelligence.com/ibm-x-force-iris-uncovers-active-business-email-compromise-campaign-targeting-fortune-500-companies/ Sem mais delongas, vamos mergulhar em detalhes técnicos sobre a infraestrutura e mecanismos de ataque, minerar alguns IOCs e tentar uma atribuição.

Vamos começar com o fragmento do cabeçalho do e-mail:

X-MS-Exchange-Organization-AuthMechanism: 04

X-Originating-IP: [154.118.XXX.YYY]

Alocação dinâmica para clientes LTE

CityLagos

NameNigeria

O ASN é o mesmo que os IPs do relatório acima. Dois URLs para os quais o e-mail estava redirecionando:

hXXps://arcadiansilverspring[.]com/wp-admin/images/files/encrypted_access_area/signdocu/

hXXp://libertym[.]us/wp-content/themes/twentysixteen/files/encrypted_access_area/signdocu/

Endereços IP associados:

184[.]173[.]132[.]214

50[.]2[.]225[.]147

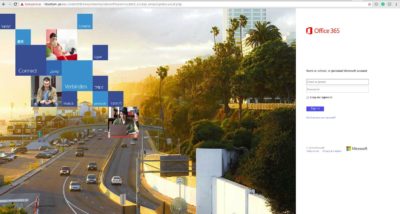

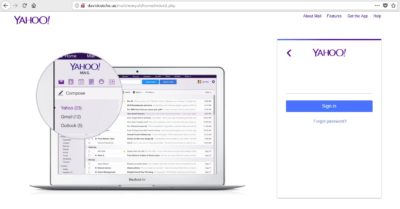

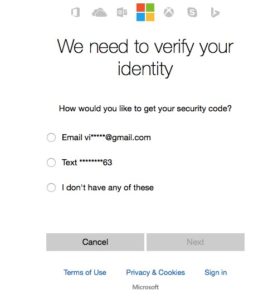

libertym[dot]us parece ser um domínio recentemente hackeado: Ele está hospedando uma página de login de phishing do Office365 para Colheita de Credenciais. Neste caso, há pelo menos um aviso de certificado SSL no topo da página que pode impedir um usuário atento.

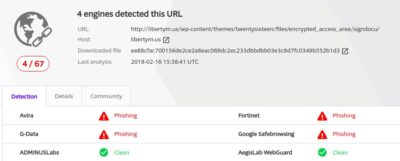

Ele está hospedando uma página de login de phishing do Office365 para Colheita de Credenciais. Neste caso, há pelo menos um aviso de certificado SSL no topo da página que pode impedir um usuário atento. O domínio libertym[.]us foi listado como malicioso em 16 de fevereiro, então foi relativamente fácil de detectar.

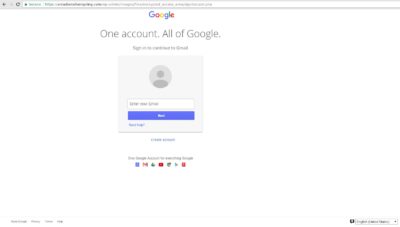

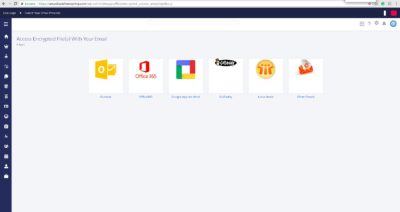

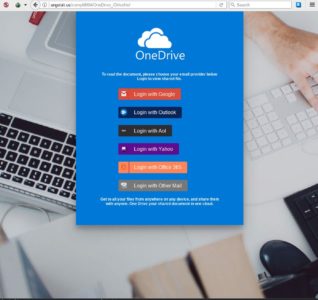

O domínio libertym[.]us foi listado como malicioso em 16 de fevereiro, então foi relativamente fácil de detectar. Um domínio mais perigoso hXXps://arcadiansilverspring[dot]com também foi recentemente hackeado e tem um SSL adequado implementado. Isso nos serve como um bom exemplo de que um HTTPS verde sozinho != confiança ou segurança. Neste exemplo, páginas de phishing para Google Apps e DocuSign são semelhantes às que vimos anteriormente, então este é outro vínculo com Stealthphish. Capturas de tela dos URLs de phishing:

Um domínio mais perigoso hXXps://arcadiansilverspring[dot]com também foi recentemente hackeado e tem um SSL adequado implementado. Isso nos serve como um bom exemplo de que um HTTPS verde sozinho != confiança ou segurança. Neste exemplo, páginas de phishing para Google Apps e DocuSign são semelhantes às que vimos anteriormente, então este é outro vínculo com Stealthphish. Capturas de tela dos URLs de phishing:

O domínio permaneceu não listado por algum tempo, mesmo enquanto o ataque estava em andamento.

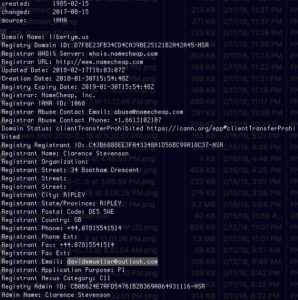

O domínio permaneceu não listado por algum tempo, mesmo enquanto o ataque estava em andamento. Quanto à situação de hoje é um pouco melhor: https://www.virustotal.com/#/url/cc38768a899bd34a208a5cb15f84a9b139d1703b1c7477774e9eb73740e5af5c/detectionInicialmente fizemos um Whois no primeiro domínio malicioso que nos direcionou para davidwmueller[at]outlook[.]com também conhecido como Clarence Stevenson:

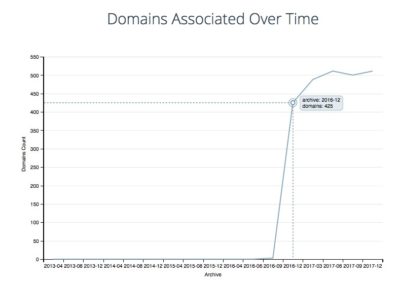

Quanto à situação de hoje é um pouco melhor: https://www.virustotal.com/#/url/cc38768a899bd34a208a5cb15f84a9b139d1703b1c7477774e9eb73740e5af5c/detectionInicialmente fizemos um Whois no primeiro domínio malicioso que nos direcionou para davidwmueller[at]outlook[.]com também conhecido como Clarence Stevenson: Um whois reverso no e-mail do davidwmueller usando algumas das ferramentas disponíveis gratuitamente encontra mais de 500 domínios que foram registrados desde dezembro de 2016.

Um whois reverso no e-mail do davidwmueller usando algumas das ferramentas disponíveis gratuitamente encontra mais de 500 domínios que foram registrados desde dezembro de 2016. Os domínios descobertos parecem tentativas de typosquatting ou até mesmo sites legítimos em vez de DGA:

Os domínios descobertos parecem tentativas de typosquatting ou até mesmo sites legítimos em vez de DGA:

• mobile-india.us

• hextracoin.us

• nikemail.us

• tipclub.us

• travelworld123.com

• treasurea.us

• app-android.us

• jumail.us

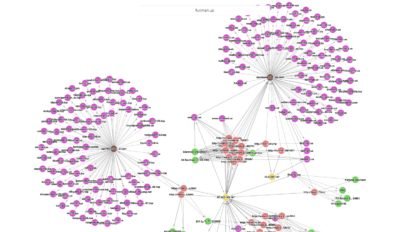

Muitos dos domínios foram mantidos inativos e alguns deles já expiraram na hora do ataque, então decidimos revisar manualmente o OSINT e filtrar o ruído: As coisas ficaram mais interessantes uma vez que verificamos nossas descobertas no Anomali ThreatStream:

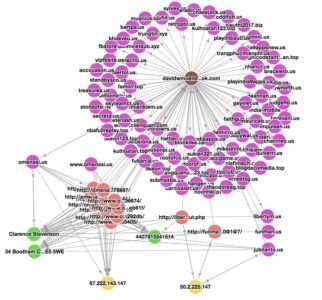

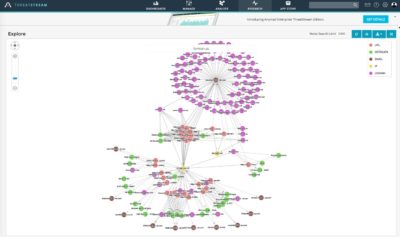

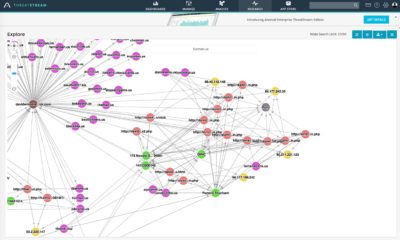

As coisas ficaram mais interessantes uma vez que verificamos nossas descobertas no Anomali ThreatStream: Adicionando algumas informações do Whois ao davidwmueller[at]outlook[.]com junto com a pesquisa de Clarence Stevenson nos dados do ThreatStream:

Adicionando algumas informações do Whois ao davidwmueller[at]outlook[.]com junto com a pesquisa de Clarence Stevenson nos dados do ThreatStream: Agora vamos dar uma olhada no que está por trás desses URLs e domínios (não tente isso em casa!):

Agora vamos dar uma olhada no que está por trás desses URLs e domínios (não tente isso em casa!):

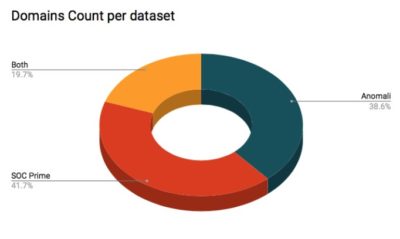

Stealthphish está claramente atrás do O365, OneDrive, Google Apps e Yahoo Mail também. Como próximo passo, verificamos os mais de 500 domínios mais detalhadamente, aproveitando o OSINT e alguns de nossos feeds próprios de inteligência de ameaças, depois combinamos nosso conjunto de dados com o ThreatStream. Como resultado, confirmamos um total de 528 domínios relacionados ao ataque com 204 listados no ThreatStream, 220 no SOC Prime e 104 em ambos os feeds:

Stealthphish está claramente atrás do O365, OneDrive, Google Apps e Yahoo Mail também. Como próximo passo, verificamos os mais de 500 domínios mais detalhadamente, aproveitando o OSINT e alguns de nossos feeds próprios de inteligência de ameaças, depois combinamos nosso conjunto de dados com o ThreatStream. Como resultado, confirmamos um total de 528 domínios relacionados ao ataque com 204 listados no ThreatStream, 220 no SOC Prime e 104 em ambos os feeds: Hora de procurar os IPs no ThreatStream e ver se há mais links:

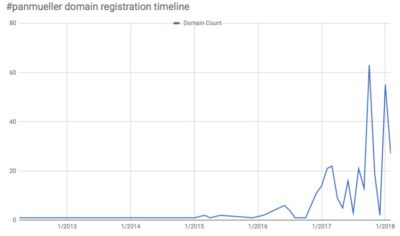

Hora de procurar os IPs no ThreatStream e ver se há mais links: Conseguimos novos nomes (identidades roubadas ou pseudo) e mais 10 endereços Gmail para usar na nossa pesquisa de whois e inteligência de ameaças. Também não vemos muito contexto nos IPs do OSINT encontrados, o que significa que ainda não estão sendo usados em ataques ativos (ainda não são um IOC). Nesse ponto, tentamos verificar as medidas básicas de segurança da conta do outlook do PanMueller (PAN significa Phishing Attack Nigeria e também se traduz como “Sr.” em ucraniano, então foi usado por nossos pesquisadores como nome interno).

Conseguimos novos nomes (identidades roubadas ou pseudo) e mais 10 endereços Gmail para usar na nossa pesquisa de whois e inteligência de ameaças. Também não vemos muito contexto nos IPs do OSINT encontrados, o que significa que ainda não estão sendo usados em ataques ativos (ainda não são um IOC). Nesse ponto, tentamos verificar as medidas básicas de segurança da conta do outlook do PanMueller (PAN significa Phishing Attack Nigeria e também se traduz como “Sr.” em ucraniano, então foi usado por nossos pesquisadores como nome interno). Temos 10 contas do Gmail para analisar, vamos começar com uma que é semelhante ao e-mail de backup: vip01667790762[at]gmail[.]com

Temos 10 contas do Gmail para analisar, vamos começar com uma que é semelhante ao e-mail de backup: vip01667790762[at]gmail[.]com À medida que continuamos enriquecendo todos os e-mails em nosso gráfico, também notamos nguyenthilinh110591[at]gmail.com com muitos domínios vinculados:

À medida que continuamos enriquecendo todos os e-mails em nosso gráfico, também notamos nguyenthilinh110591[at]gmail.com com muitos domínios vinculados: Começamos a ver domínios protegidos por WhoisGuard e registros privados. Mas parece que nosso PanMueller não estava tão preocupado em ocultar sua identidade ao registrar domínios em massa. Vamos tentar descobrir quem está por trás da conta vip01667790762[at]gmail.com e davidwmueller[at]outlook[.]com simplesmente pesquisando no Google:

Começamos a ver domínios protegidos por WhoisGuard e registros privados. Mas parece que nosso PanMueller não estava tão preocupado em ocultar sua identidade ao registrar domínios em massa. Vamos tentar descobrir quem está por trás da conta vip01667790762[at]gmail.com e davidwmueller[at]outlook[.]com simplesmente pesquisando no Google:

Parece que nosso PanMueller não é um gênio do mal que planejou um ataque de dominação mundial por 2,5 anos, mas uma pessoa que não está muito preocupada com sua segurança cibernética pessoal. Ele vende serviços de VPN, hospedagem rápida e registros de domínios; no geral, isso não é exatamente uma atividade criminosa. Ainda mais, ele lista publicamente seu número de celular em uma página do Facebook junto com o uso dele em seu endereço de registro de domínio do Gmail. Ou ele foi hackeado ou foi determinado o suficiente para realmente planejar tudo isso e conseguir 7.681 seguidores/amigos no processo. O comportamento de PanMueller também é muito diferente dos últimos desenvolvimentos nesta campanha. O domínio “arcadiansilverspring” simplesmente não se encaixa! PanMueller usou domínios registrados de forma barata sob nomes e informações fictícias e tudo está mantido aberto. Enquanto isso, o StealthPhish demonstrou claramente capacidades de hackear sites legítimos que usam WordPress (um bug recente na versão 4.9.3 com atualização automática desativada pode soar o alarme) e seus domínios estão ocultos atrás dos serviços WhoisGuard. Embora tenhamos descoberto a maioria da infraestrutura do agressor, ainda há um conjunto de domínios que permanecem nas sombras. E esses são os domínios hackeados com certificados SSL legítimos que representam uma ameaça muito maior. Descobrir esses domínios é uma tarefa apropriada para qualquer caçador de ameaças, analista de SOC e SIEM por aí, então estaremos prontos para ajudar com o conteúdo certo de detecção de ameaças. Voltando ao gráfico, tentamos pesquisar cada peça de metadados que o ThreatStream poderia encontrar e encontramos um resultado particularmente interessante relacionado a “Pamela Touchard”:

Parece que nosso PanMueller não é um gênio do mal que planejou um ataque de dominação mundial por 2,5 anos, mas uma pessoa que não está muito preocupada com sua segurança cibernética pessoal. Ele vende serviços de VPN, hospedagem rápida e registros de domínios; no geral, isso não é exatamente uma atividade criminosa. Ainda mais, ele lista publicamente seu número de celular em uma página do Facebook junto com o uso dele em seu endereço de registro de domínio do Gmail. Ou ele foi hackeado ou foi determinado o suficiente para realmente planejar tudo isso e conseguir 7.681 seguidores/amigos no processo. O comportamento de PanMueller também é muito diferente dos últimos desenvolvimentos nesta campanha. O domínio “arcadiansilverspring” simplesmente não se encaixa! PanMueller usou domínios registrados de forma barata sob nomes e informações fictícias e tudo está mantido aberto. Enquanto isso, o StealthPhish demonstrou claramente capacidades de hackear sites legítimos que usam WordPress (um bug recente na versão 4.9.3 com atualização automática desativada pode soar o alarme) e seus domínios estão ocultos atrás dos serviços WhoisGuard. Embora tenhamos descoberto a maioria da infraestrutura do agressor, ainda há um conjunto de domínios que permanecem nas sombras. E esses são os domínios hackeados com certificados SSL legítimos que representam uma ameaça muito maior. Descobrir esses domínios é uma tarefa apropriada para qualquer caçador de ameaças, analista de SOC e SIEM por aí, então estaremos prontos para ajudar com o conteúdo certo de detecção de ameaças. Voltando ao gráfico, tentamos pesquisar cada peça de metadados que o ThreatStream poderia encontrar e encontramos um resultado particularmente interessante relacionado a “Pamela Touchard”: Pamela nos levou ao infame Pony. Talvez PanMueller fosse apenas um intermediário e vendeu suas coisas para as pessoas erradas? Algumas informações breves do boletim de ameaças da Anomali sobre o Pony:

Pamela nos levou ao infame Pony. Talvez PanMueller fosse apenas um intermediário e vendeu suas coisas para as pessoas erradas? Algumas informações breves do boletim de ameaças da Anomali sobre o Pony:

“Pony é um ladrão de senhas e um carregador. Um carregador é um programa que baixa malware adicional para comprometer ainda mais o sistema. O Pony está amplamente disponível como código-fonte e através de múltiplos fóruns de hackers. O Pony é frequentemente hospedado em hospedagem bulletproof com infraestrutura na Rússia e Ucrânia. O Pony está intimamente associado com Chanitor/Hancitor e Neverquest/Vawtrak. O Pony afetou milhões de vítimas em todo o mundo.”

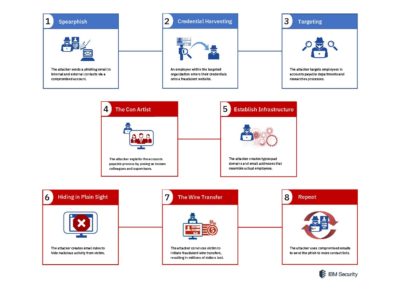

Há cerca de mais de 4000 indicadores de comprometimento associados ao uso do Pony por CyberCrime, com mais de 250 URLs recentes apenas em 2018. Para aprofundar ainda mais neste assunto, recomendo seguir https://ui.threatstream.com/tip/7073 and https://ui.threatstream.com/search?status=active&value__re=.*pony.*Podemos concluir que o Stealthphish é a campanha de phishing em escala global organizada pelo Cyber Crime com recursos significativos. O ator está operando de forma oculta e se escondendo à vista usando Contas de E-mail Comercial Comprometidas (também conhecidas como #BEC), aproveitando-se de filtros de e-mail para mascarar atividades das vítimas hackeadas e personificando cuidadosamente os indivíduos hackeados que trabalham em posições financeiras e contábeis das empresas Fortune 500 e Global 2000.

Fonte da imagem original: IBM SecurityOs objetivos da campanha Stealthphish são usar engenharia social para enganar o pessoal responsável por operações financeiras para transferir dinheiro para os cibercriminosos mascarando isso como uma operação legítima. Ainda podemos não ter visto o fim desse ator. O comprometimento ou uso indevido dos domínios de PanMueller (e contas?) deu ao Stealthphish uma quantidade sem precedentes de domínios para a Colheita de Credenciais. Estes domínios não estão listados nem mesmo marcados como limpos na maioria dos OSINT, inteligência de ameaças comercial. Não são registrados recentemente, excluídos de listas de malware como VirusTotal e até recursos específicos de anti-phishing como OpenPhish e PhishTank. Também não há malware envolvido no estágio inicial do ataque e Stealthphish conseguiu uma grande infraestrutura “pre-IOC”. Além disso, se olharmos atentamente para os domínios, veremos que isso está longe de um caso típico de DGA (algoritmos de geração de domínios) para evitar as detecções modernas baseadas em aprendizado de máquina. E como sabemos, uma vez que as credenciais são obtidas, o Stealthphish aproveita as contas de e-mail corporativas para mesclar as ações de phishing com as comunicações legítimas de negócios (Living off the land 2.0: serviços de e-mail em nuvem). Com tudo isso combinado, vemos um ataque cuidadosamente executado que evitará a maioria das defesas de phishing atuais.

É altamente recomendável colocar na lista negra quaisquer conexões para IOCs fornecidos abaixo e adicioná-los a listas de observação em tecnologias de detecção que você possui. Além disso, a integração estreita de qualquer inteligência de ameaças relacionada ao Pony, sejam URLs ou hashes, é de grande importância.

Enquanto isso, estamos contribuindo com todas as nossas descobertas para o Anomali ThreatStream, bem como finalizando conteúdo para nosso próprio Mercado de Detecção de Ameaças.

ASNs envolvidos no ataque, recomendados para inclusão na lista negra se aplicável:

AS37340 https://ipinfo.io/AS37340AS36873 https://ipinfo.io/AS36873TLP:WHITE Indicadores de Comprometimento (IOCs):IP:184[.]173[.]132[.]214

50[.]2[.]225[.]147

67[.]222[.]143[.]147

50[.]2[.]225[.]167Domínio:aamape[dot]com

angelalt[dot]us

app-android[dot]us

davidcutche[dot]us

getartifa[dot]top

hextracoin[dot]us

jumail[dot]us

libertym[dot]us

likeviet[dot]top

mobile-india[dot]us

nhacsan[dot]pro

nikemail[dot]us

omenaxi[dot]us

passethus[dot]com

ribbinkx[dot]xyz

tintuc36h[dot]com

tipclub[dot]us

travelworld123[dot]com

treasurea[dot]usURL:hXXps://arcadiansilverspring[dot]com/wp-admin/images/files/encrypted_access_area/signdocu/

hXXp://libertym[dot]us/wp-content/themes/twentysixteen/files/encrypted_access_area/signdocu/

Todos os outros IOCs não são para divulgação pública ainda e envolvem mais de 528 domínios (324+ descobertos pelo SOC Prime), mais de 120 IPs junto com e-mails comprometidos. Estamos no processo de distribuí-los junto com conteúdo de detecção via https://my.socprime.com/en/tdm/ and https://ui.threatstream.com/Links para conteúdo de detecção de ameaças SIEM:

ArcSight QRadar e Splunk https://tdm.socprime.com/login/Um agradecimento especial vai para um de nossos parceiros por compartilhar os 77 domínios suspeitos iniciais e a amostra de e-mail que ajudou a acelerar a investigação – obrigado, cara, você é incrível!

Este relatório é trazido a você pela Divisão Vader

/Continue seguro