A privacidade é um valor fundamental quando se trata de segurança digital. O ritmo dinâmico da evolução da cibersegurança destaca a importância da proteção de privacidade, que envolve a salvaguarda da identidade do usuário e a manutenção dos dados privados, seguros e protegidos quando online. Neste artigo de blog, gostaria de compartilhar minha experiência adquirida ao longo de mais de 20 anos no campo e como CISO na SOC Prime.

Nos últimos 7 anos na SOC Prime, descobrimos nossas próprias maneiras de nos comunicar com os clientes, coletar feedback e combinar produtos e serviços na proporção correta e escalável. Ao entregar serviços profissionais de SIEM e co-gerenciados para empresas Fortune 500 e Global 2000, vimos muitas abordagens habilidosas aplicadas por engenheiros de cibersegurança de várias organizações e indústrias que conseguiram construir mecanismos de detecção adequados, independentemente dos recursos limitados à sua disposição. Vamos fazer uma analogia com a história da manufatura para explicar a causa raiz das preocupações de privacidade e maneiras de lidar com elas.

A humanidade encontrou a maneira certa de fabricar bens como resultado de uma longa história de tentativas e erros. Essa jornada começou com produtos feitos à mão apenas para consumo pessoal, seguidos pela confecção de produtos para venda em mercados medievais, e alcançando a produção em larga escala para o mercado de massa através de processos de manufatura automática.

Usando essa analogia, em termos de desenvolvimento de conteúdo no campo da cibersegurança, a maioria das empresas ainda está na Idade do Bronze, criando conteúdo internamente fora de sincronia com as ameaças atuais. Há vários motivos para isso. Em primeiro lugar, a dificuldade gira em torno da propriedade, já que é difícil realmente possuir algo em uma grande empresa. Portanto, é bastante desafiador assumir a responsabilidade por tomar uma decisão errada. Outro desafio envolve contratar e manter especialistas maduros, tanto devido à escassez de talentos de cerca de 3 milhões de pessoas, quanto ao fato de que os principais especialistas costumam progredir para empresas especializadas. Por exemplo, um especialista com fortes habilidades em pesquisa de malware e reversão provavelmente fará a transição para um fornecedor de EDR, então é necessário um grande esforço para mantê-los internamente. O orçamento restrito e o tempo limitado para o desenvolvimento de conteúdo é outro obstáculo.

Finalmente, quando se trata de desafios de desenvolvimento de conteúdo, as preocupações com a privacidade permanecem um problema. Todas as opções, exceto o desenvolvimento de conteúdo interno, requerem acesso de terceiros aos dados sensíveis da organização. Ao mesmo tempo, todos os tipos de logs e telemetria provenientes de borda, nuvem, SaaS e aplicativos “jóias da coroa” contêm dados sensíveis que frequentemente estão sujeitos a regulamentações e podem muitas vezes conter a propriedade intelectual da empresa. Como esses dados geralmente acabam em silos de SIEM, análise de logs e EDR, o acesso é frequentemente privilegiado e irrestrito. Ainda assim, as opções disponíveis no mercado atual que abordam esse desafio exigem dar acesso total a um terceiro. Se esse terceiro for um MSSP ou MDR bem estabelecido, as preocupações com privacidade são menos prementes, mas muitas vezes, o desenvolvimento de conteúdo é terceirizado para fornecedores de terceiros semelhantes a startups que têm algumas dezenas de pessoas na equipe, incluindo posições não técnicas, esforçando-se para proteger os dados de uma empresa Fortune-100 “como se fossem deles”.

Para organizações como agências governamentais ou federais, é quase impossível aprovar tal acesso de terceiros a dados sensíveis. Aqui, tentarei lançar alguma luz sobre as preocupações de privacidade existentes e provar que a revolução industrial no desenvolvimento de conteúdo realmente ocorreu. A privacidade não é mais um obstáculo ao desenvolvimento de algoritmos de detecção, incluindo os processos automatizados.

Primeiro, vamos dar um passo atrás e concordar em termos para estarmos na mesma página. Um alerta, sinal ou detecção — qualquer que seja o nome que você dê — por sua natureza consiste em uma regra de detecção ou consulta de caça (algoritmo) aplicada a logs, telemetria, informações de API (dados) com um determinado resultado (resultado).

Apresentando Nosso Modelo de Maturidade de Desenvolvimento de Conteúdo

Para fazer uma regra de alta qualidade do ponto de vista da privacidade, você deve ter acesso a SIEM / EDR / XDR / Análise de Dados / Análise de Logs / Plataforma de Caça a Ameaças (doravante, Plataforma), bem como a uma fonte de dados e a um resultado de alerta. Não existem preocupações de privacidade até que você planeje envolver um terceiro. Ao analisar um grande escopo de regras em uma variedade de nossos clientes, incluindo suas maneiras únicas de processar alertas, construímos o seguinte modelo de maturidade de desenvolvimento de conteúdo, que ajuda a explicar como a SOC Prime mitiga os riscos de privacidade. Este modelo contém quatro estágios de maturidade de desenvolvimento de conteúdo. Quanto mais alto o estágio, mais maduro o processo de desenvolvimento de conteúdo, assim como do ponto de vista da proteção de privacidade:

- Desenvolvimento de conteúdo por meio de serviços de consultoria. Este estágio envolve a coleta de logs de infraestruturas ao vivo, encontrando padrões suspeitos, descrevendo-os como regras, consultas ou receitas de Machine Learning (ML) no formato específico da Plataforma, e implementando esses itens de conteúdo na mesma infraestrutura. Isso requer acesso a logs brutos, regras, consultas e alertas acionados na Plataforma do cliente. Normalmente, neste estágio, o desenvolvimento de conteúdo de detecção é entregue por serviços de consultoria.

- Desenvolvimento de conteúdo por meio de serviços co-gerenciados. Este estágio foca na análise de logs/eventos típicos nos ambientes de laboratório, simulando as ameaças e ataques mais recentes para capturar padrões de ataque nos logs. Também envolve a criação de regras de detecção em tempo real, consultas de caça a ameaças ou receitas de ML do lado do cliente, verificando o resultado e ajustando regras/consultas. Realizar essas operações requer acesso a regras/consultas e alertas acionados na Plataforma do cliente. Normalmente, neste estágio, o desenvolvimento de conteúdo de detecção é entregue por serviços co-gerenciados.

- Modelo de desenvolvimento por crowdsourcing com um ciclo de feedback. Este estágio representa o modelo de desenvolvimento por crowdsourcing, que envolve o engajamento de centenas de engenheiros de segurança e pesquisadores externos no mundo todo, analisando logs em ambientes de laboratório, descrevendo regras ou consultas usando a linguagem universal suportada por vários SIEMs, EDRs ou outros tipos de Plataformas de Análise de Logs, bem como implementando automaticamente essas regras ou consultas em diferentes infraestruturas usando um conjunto predefinido de personalizações. Coletar feedback dos clientes para garantir a melhoria contínua das regras/consultas é crucial neste estágio, o que requer acesso a regras/consultas (opcional*), incluindo acesso a estatísticas anônimas e agregadas sobre os alertas acionados na Plataforma do cliente.

- Modelo de desenvolvimento por crowdsourcing sem um ciclo de feedback. Neste estágio, o desenvolvimento de conteúdo de detecção atinge o maior grau de maturidade. Desenvolver conteúdo cross-tool para vários SIEMs, EDRs ou outros tipos de Plataformas de Análise de Logs está disponível sem receber feedback contínuo dos clientes. Este estágio se assemelha muito ao terceiro, mas a precisão da regra ou consulta depende do feedback já coletado de vários clientes durante um período significativo de tempo para um grande conjunto de regras/consultas diferentes. O feedback dos clientes é altamente apreciado, mas não é necessário. Este estágio requer acesso a regras/consultas (opcional*) na Plataforma do cliente.

opcional* — o acesso não é necessário se o cliente implantar manualmente os itens de conteúdo.

O primeiro estágio do modelo de maturidade de desenvolvimento de conteúdo descrito é o mais suscetível a riscos de privacidade. Além das preocupações de privacidade do cliente, o desenvolvimento de conteúdo no primeiro estágio também levanta desafios adicionais com os direitos de PI (Propriedade Intelectual), já que o conteúdo feito na infraestrutura do cliente com base nos logs do cliente pertence apenas ao cliente. Esses desafios explicam claramente por que os produtos e serviços da SOC Prime não podem ser entregues no estágio menos maduro e mais vulnerável à privacidade. A SOC Prime pode operar no segundo estágio entregando serviços co-gerenciados, mas o modelo de desenvolvimento por crowdsourcing disponível nos terceiro e quarto estágios oferece mais maturidade e maior conscientização sobre a privacidade. A maior maturidade de desenvolvimento de conteúdo alcançada no quarto estágio é o que faz a SOC Prime se destacar de outros fornecedores de cibersegurança. Já coletamos feedback de clientes por um período significativo de tempo, permitindo que sejamos menos dependentes do ciclo de feedback dos clientes.

Para mergulhar mais profundamente nas preocupações de privacidade, explicarei a seguir como mitigamos os riscos gerais de privacidade para nossos clientes, ilustrando os exemplos dos principais produtos e funcionalidades da SOC Prime. Começarei com Uncoder.IO, um dos projetos pioneiros da SOC Prime e altamente notável do ponto de vista da privacidade.

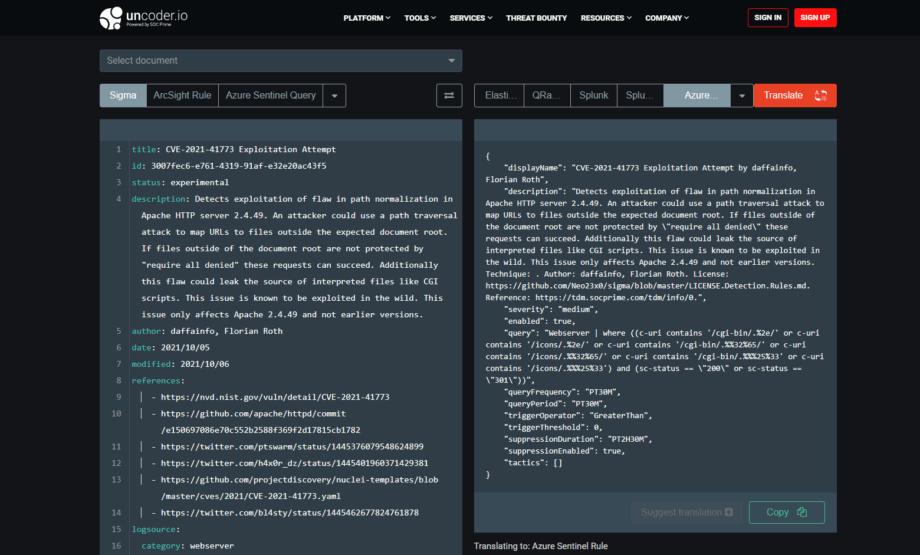

Uncoder.IO

Uncoder.IO é o motor de tradução Sigma online para buscas salvas, consultas, filtros, solicitações de API de SIEM, que ajuda SOC Analysts, Threat Hunters e Detection Engineers a converter detecções para o formato SIEM ou XDR selecionado instantaneamente.

Aplicamos as seguintes melhores práticas do setor para garantir a proteção da privacidade dos dados de todos os usuários que trabalham com o Unocoder.IO:

- Totalmente anônimo: sem registro, sem autenticação, sem registro

- Todos os dados são mantidos baseados em sessão, armazenados na memória, sem armazenamento em discos do servidor

- Reimage completo a cada 24h

- Arquitetura baseada em microserviços

- Baseado no projeto verificado pela comunidade ‘sigmac’

- Hospedagem Amazon AWS

- Dados em repouso criptografados usando um padrão da indústria, algoritmo de criptografia AES-256

- Dados em trânsito criptografados usando o protocolo de criptografia TLS 1.2

- Classificação geral A+ de acordo com Qualys SSL Labs

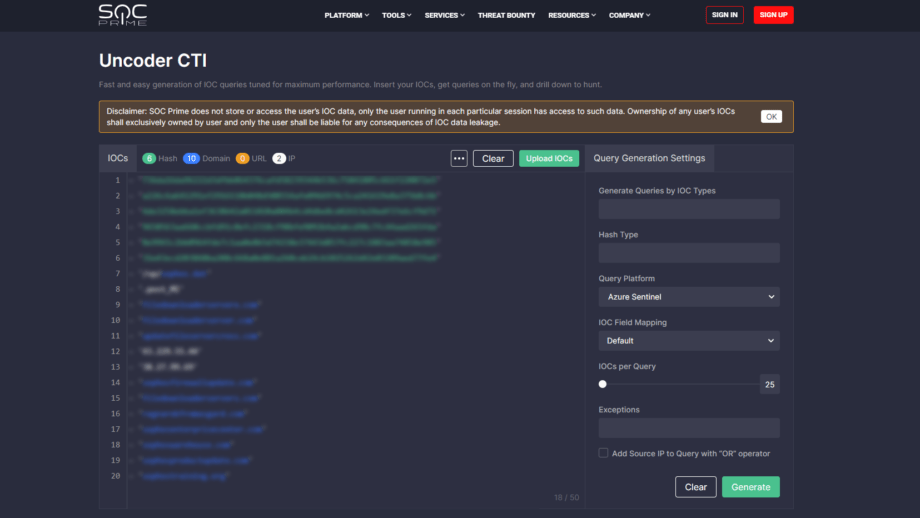

Uncoder CTI

Uncoder CTI e sua versão pública, CTI.Uncoder.IO, são ferramentas de conversão online que tornam a caça baseada em IOC mais fácil e rápida. Com Uncoder CTI, especialistas em Inteligência de Ameaças e Threat Hunters podem facilmente converter IOCs em consultas de caça personalizadas prontas para serem executadas no SIEM ou XDR selecionado.

Ao contrário de uma Plataforma de Inteligência de Ameaças padrão (TIP), o Uncoder CTI permite capturar IOCs de qualquer feed ou fonte. Assim como o Uncoder.IO, o Uncoder CTI foi projetado pensando na privacidade. Somente o usuário executando em cada sessão específica do Uncoder CTI tem acesso aos seus dados de IOC. A SOC Prime não coleta nenhum IOC ou seus registros, e nenhuma terceira parte tem acesso a esses dados.

O Uncoder CTI aborda as preocupações de privacidade da seguinte forma:

- Totalmente anônimo: sem registro, sem autenticação, sem registro de IOC, sem coleta de IOC

- Todos os dados são mantidos baseados em sessão, armazenados na memória, sem armazenamento em discos do servidor

- Reimage completo a cada 24h

- Arquitetura baseada em microserviços

- Hospedagem Amazon AWS

- Baseado no projeto verificado pela comunidade ‘sigmac’

- As traduções de Sigma são realizadas em microserviços dedicados e não são salvas em nenhum estágio

- Todas as conversões são realizadas em RAM (Memória de Acesso Aleatório) para garantir alto desempenho, escalabilidade e privacidade

- A Plataforma analisa IOCs localmente no ambiente do navegador do usuário, nenhum IOC é enviado para o lado do servidor do Uncoder CTI

- A Plataforma retorna consultas prontas para uso diretamente para o seu navegador através de um canal criptografado

- Dados em repouso são criptografados usando um padrão da indústria, algoritmo de criptografia AES-256

- Dados em trânsito são criptografados usando o protocolo de criptografia TLS 1.2

- O relatório CTI não deixa seu ambiente local (seu computador e navegador)

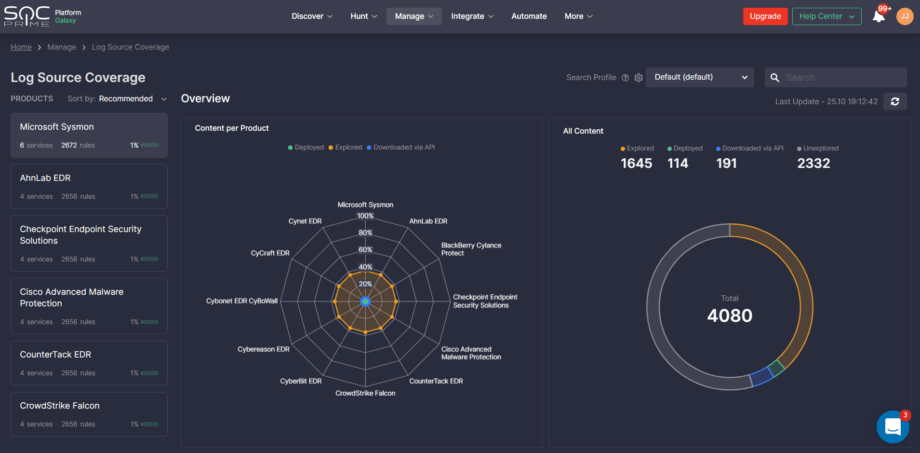

Cobertura de Fonte de Log e MITRE ATT&CK

A primeira plataforma mundial para defesa cibernética colaborativa, caça a ameaças e descoberta fornece aos profissionais de segurança ferramentas de gerenciamento para rastrear a eficácia da detecção de ameaças e a cobertura de dados usando SIEM ou XDR.

A Cobertura de Fonte de Log visualiza como as fontes de log específicas da organização são cobertas pelo conteúdo SOC do Threat Detection Marketplace, permitindo o acompanhamento e a orquestração do programa de detecção de ameaças da empresa. A Cobertura MITRE ATT&CK® exibe o progresso em tempo real no tratamento de táticas, técnicas e sub-técnicas do ATT&CK com base no conteúdo de detecção explorado ou implantado.

Tanto a Cobertura de Fonte de Log quanto a Cobertura MITRE ATT&CK® são projetadas para mitigar riscos de privacidade com os seguintes meios de proteção de informações:

- Nenhum acesso de terceiros aos dados do usuário processados pela plataforma Detection as Code

- Dados em repouso são criptografados usando um padrão da indústria, algoritmo de criptografia AES-256

Em breve, vamos ativar a exportação dos dados de cobertura para os formatos CSV e JSON compatíveis com a ferramenta MITRE ATT&CK Navigator . Essa capacidade é útil para executores de segurança que trabalham offline no Excel ou com a ferramenta baseada na web ferramenta MITRE ATT&CK Navigator tool.

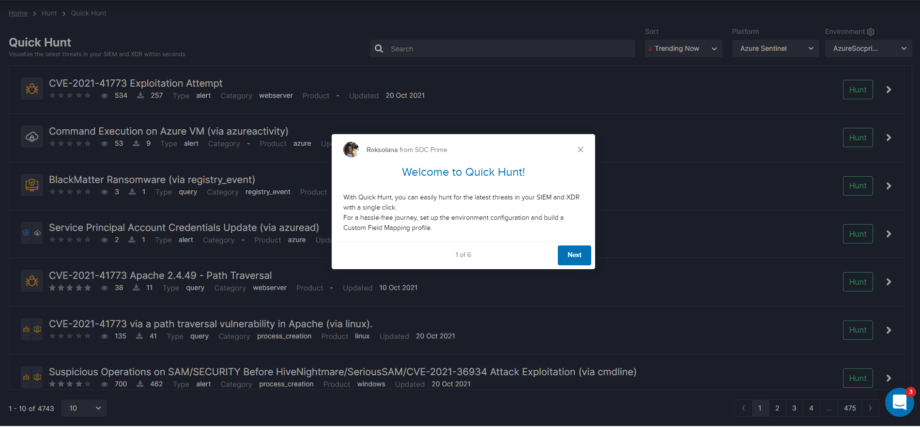

Caça Rápida (Quick Hunt)

A Caça Rápida ajuda os Threat Hunters a visualizar e caçar as ameaças mais recentes em seu SIEM & XDR com um único clique. A Caça Rápida foi projetada de acordo com as melhores práticas de proteção de privacidade, particularmente:

- Todas as consultas de caça são lançadas durante a sessão do navegador existente

- Dados em trânsito são criptografados usando o protocolo de criptografia TLS 1.2

- O feedback do usuário é totalmente anonimizado e fornecido à escolha do usuário exclusivamente

Threat Detection Marketplace

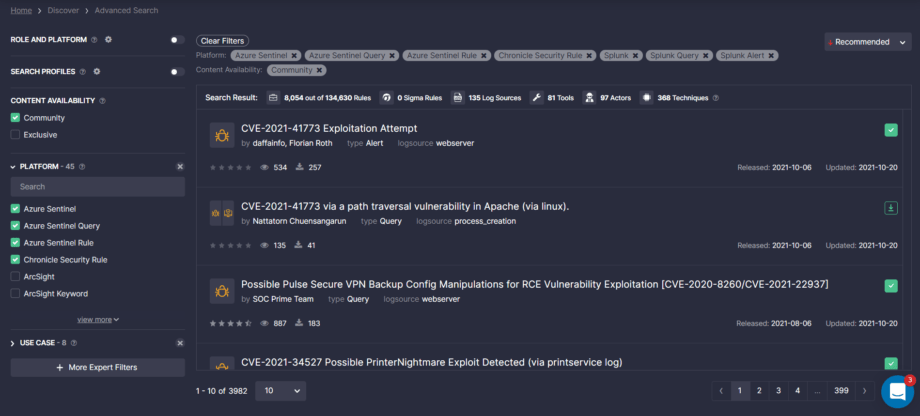

O primeiro Marketplace de Detecção de Ameaças baseado em recompensa para conteúdo SOC do mundo agrega o conteúdo de detecção de ameaças mais atualizado baseado em Sigma de mais de 300 pesquisadores e o entrega nativamente por assinatura para mais de 20 plataformas SIEM e XDR. O SOC Prime Threat Detection Marketplace contém mais de 130.000 detecções alinhadas com a estrutura MITRE ATT&CK e continuamente atualizadas. Para adaptar a busca de conteúdo ao papel e necessidades de segurança do usuário, o SOC Prime Threat Detection Marketplace oferece uma variedade de configurações de personalização e filtros configurados no perfil do usuário. No entanto, essa personalização do perfil do usuário baseada no mecanismo de recomendação é opcional.

O SOC Prime Threat Detection Marketplace adere às seguintes melhores práticas para garantir a proteção da privacidade dos dados:

- Senha de uso único (OTP)

- Autenticação de dois fatores (2FA)

- Histórico de logon, visualização e download são armazenados em servidores analíticos dedicados

- Registro de segurança (trilha de auditoria)

- Hospedagem Amazon AWS

- Proteção com Firewall de Aplicações Web (WAF)

- Dados em repouso são criptografados usando um padrão da indústria, algoritmo de criptografia AES-256

- Dados em trânsito são criptografados usando o protocolo de criptografia TLS 1.2

- Classificação geral A+ de acordo com Qualys SSL Labs

Gerenciamento de Conteúdo Contínuo

O módulo de Gerenciamento de Conteúdo Contínuo (CCM) alimentado pela plataforma Detection as Code da SOC Prime transmite conteúdo SOC compatível diretamente para o ambiente do usuário. O módulo CCM entrega automaticamente o conteúdo de detecção mais relevante em tempo real, liberando as equipes de segurança para passar mais tempo garantindo a segurança e menos tempo caçando. Para permitir a entrega e o gerenciamento de conteúdo em tempo real e se manter à frente, o módulo CCM foi construído seguindo a abordagem proativa em relação à prática de desenvolvimento do fluxo de trabalho CI/CD.

O módulo CCM mitiga os riscos de privacidade da seguinte maneira:

- Nenhum dado de log coletado do seu ambiente SIEM, EDR ou XDR

- A SOC Prime possui apenas informações sobre quais regras estão em execução e suas taxas de acerto

- Nenhum dado do usuário, nenhuma informação de IP ou host é coletada via CCM

- Script de API de código aberto, fácil de ler e verificar

- Dados em repouso são criptografados usando um padrão da indústria, algoritmo de criptografia AES-256

- Dados em trânsito são criptografados usando o protocolo de criptografia TLS 1.2

Resumindo, gostaria de focar nos pontos mais cruciais relacionados à abordagem da SOC Prime em relação à privacidade, cobrindo todos os controles técnicos listados acima e sua eficiência verificada pela auditoria independente. Alcançar a conformidade com SOC 2 Tipo II valida que a SOC Prime possui todos os controles técnicos mencionados acima em vigor para suas soluções de cibersegurança, procedimentos de operações comerciais e infraestrutura técnica. Todos os projetos são executados pela equipe interna da SOC Prime, garantindo nenhum acesso de terceiros à plataforma Detection as Code da SOC Prime. A criptografia de dados usando padrões da indústria e melhores práticas, como o algoritmo de criptografia AES-256 para criptografia de dados em repouso e o protocolo de criptografia TLS 1.2 para dados em trânsito, ilustra o compromisso da SOC Prime com a segurança e privacidade dos dados.

Para explorar com mais detalhe como adaptamos o imperativo de privacidade na SOC Prime, consulte https://my.socprime.com/privacy/.