O panorama da cibersegurança está em constante mudança, e compreender cenários complexos de ataque é agora crítico para proteger as organizações. Uma das ferramentas mais eficazes para visualizar e simular ciberataques é o Attack Flow v3.0.0.

Desenvolvido como um projeto de código aberto pelo MITRE Center for Threat-Informed Defense, o Attack Flow permite que equipes de cibersegurança modelem sequências de ações do adversário, chamadas de fluxos de ataque, que levam a incidentes de segurança. Ao focar nas relações entre táticas, técnicas e procedimentos (TTPs), a estrutura oferece uma maneira estruturada e baseada em inteligência para entender e se defender contra ameaças cibernéticas.

O Attack Flow vai além da análise de técnicas individuais isoladamente. Ao ilustrar como os atacantes encadeiam técnicas, os defensores podem antecipar caminhos de ataque, identificar vulnerabilidades antes de serem exploradas e melhorar a postura geral de segurança.

Plataforma de Inteligência de Detecção Nativa de IA da SOC Prime oferece total suporte ao Attack Flow v3.0.0. Usando um modelo RAG LLM e MITRE ATT&CK® framework, pode gerar automaticamente fluxos de ataque a partir de relatórios de ameaças com IA. Isso reduz o tempo necessário para entender ataques e ajuda a traduzir sequências complexas em lógica de detecção. Integrado com telemetria e regras de detecção, isso destaca lacunas e prioriza ameaças de forma eficaz.

Ao combinar automação baseada em IA com o Attack Flow v3.0.0, a SOC Prime equipa as equipes de segurança com a capacidade de antecipar ameaças, aprimorar defesas e responder mais rapidamente a ataques cibernéticos avançados.

O que é o Attack Flow v3.0.0?

O Attack Flow v3.0.0 é uma linguagem e conjunto de ferramentas para descrever e visualizar sequências de comportamentos dos adversários, construído sobre o framework MITRE ATT&CK. Ele permite que equipes de cibersegurança modelem como os atacantes encadeiam técnicas ofensivas para atingir seus objetivos, capturando a sequência completa de ações desde o acesso inicial, movimentação lateral, e persistência até o impacto final. Ao visualizar essas sequências, os defensores ganham uma compreensão mais profunda de como as técnicas interagem, como alguns comportamentos preparam o terreno para outros, e como os adversários lidam com incertezas ou se recuperam de falhas.

Em seu núcleo, o Attack Flow é uma estrutura estruturada e legível por máquinas que fornece clareza tanto operacional quanto analítica. Ele representa o ataque através de uma combinação de componentes chave:

- Fluxo: a sequência geral de ações e resultados.

- Ações: comportamentos ou técnicas específicas do adversário, cada uma com um nome e descrição.

- Ativos: sistemas, dados ou entidades afetadas por ações, incluindo opcionalmente detalhes como estado ou configuração.

- Propriedades: informações contextuais descrevendo as características ou efeitos das ações e ativos.

- Relações: links que definem como ações e ativos influenciam uns aos outros dentro do fluxo.

Ao combinar precisão legível por máquina com representação visual, o Attack Flow torna o comportamento complexo de ataque mais fácil de entender, comunicar e agir. Essa abordagem ajuda as organizações a responder questões críticas: Quais ativos estão mais em risco? Como os atacantes se movem através das redes? Quais mitigações interromperão mais efetivamente as cadeias de ataque? Em última análise, o Attack Flow v3.0.0 equipa os defensores com insights acionáveis que vão além da inteligência de ameaçasestática, habilitando estratégias de defesa proativas, adaptativas e baseadas em inteligência.

Para que serve o Attack Flow?

O Attack Flow v3.0.0 é projetado para qualquer profissional de cibersegurança que busque entender como os adversários operam, avaliar o impacto potencial em sua organização e determinar como melhorar a postura defensiva de forma mais eficaz. O Attack Flow suporta múltiplas funções de cibersegurança convertendo comportamentos complexos de atacantes em insights acionáveis. Seu propósito central é ajudar as equipes a entender, antecipar, e mitigar a atividade do adversário em diversos contextos operacionais.

Ele é particularmente valioso para:

- Analistas de Inteligência de Ameaças para rastrear comportamentos dos adversários em campanhas, incidentes, e atores de ameaça.

- Equipes SOC (Azul) para avaliar defesas, simular ataques e priorizar mitigações.

- Respondedores de Incidentespara reconstruir ataques a fim de identificar lacunas e melhorar planos de resposta.

- Equipes Vermelhas e Roxas para emular comportamento adversário realisticamente usando fluxos modelados.

- Gerentes e Executivospara visualizar o impacto nos negócios sem detalhes técnicos complexos.

A estrutura facilita a comunicação entre equipes ao criar uma representação compartilhada, visual e legível por máquinas de ataques. Os membros do SOC podem ver como os controles defensivos interagem com as sequências dos atacantes, os executivos podem entender riscos de negócios em termos de ativos impactados ou perdas financeiras potenciais, e as equipes de TI podem priorizar melhorias de segurança com base em verdadeiros caminhos de ataque.

Quais são os Casos de Uso para o Attack Flow?

O Attack Flow v3.0.0 oferece valor prático em diversos domínios. Alguns dos casos de uso mais impactantes incluem os mencionados a seguir.

Inteligência de Ameaças

Ao focar em ações do atacante em vez de IOCs facilmente alteráveis, as equipes de inteligência de ameaças produzem insights mais confiáveis e baseados em comportamento. Exemplos de Attack Flow da MITRE permitem que analistas rastreiem sequências de adversários em níveis de incidentes, campanhas ou atores de ameaça. Os formatos legíveis por máquina garantem que os fluxos possam ser compartilhados entre organizações e integrados na pilha de segurança existente para detecção e resposta.

Postura Defensiva

As Equipes Azuis usam o Attack Flow da MITRE para avaliar e melhorar defesas simulando cenários de ataque realistas. Ao analisar sequências de TTPs, os defensores podem identificar lacunas de cobertura, priorizar estratégias de mitigação e fortalecer controles de segurança com base em comportamento observado de atacantes. Isso permite melhorias direcionadas em vez de controles gerais.

Resposta a Incidentes

Respondedores de incidentes podem usar o Attack Flow da MITRE para entender como os ataques se desdobraram e onde as defesas tiveram sucesso ou falharam. Isso ajuda em revisões pós-ação, documentação de incidentes e melhorias em estratégias futuras de resposta.

Caça a Ameaças

Caçadores de ameaças podem usar exemplos de Attack Flow da MITRE para identificar padrões recorrentes de TTPs em seus ambientes. Isso ajuda a guiar investigações, construir cronogramas detalhados, e suportar o desenvolvimento de regras de detecção.

Emulação de Adversários

Equipes vermelhas e roxas podem usar a estrutura para projetar exercícios realistas de emulação de adversários. Usando exemplos de Attack Flow da MITRE, eles podem modelar sequências de TTPs para garantir testes de segurança precisos e eficazes.

Comunicação Executiva

Os fluxos de ataque transformam atividades técnicas complexas em narrativas visuais para a liderança, ajudando stakeholders não técnicos a entender o impacto de ataques e tomar decisões informadas sobre recursos, ferramentas e políticas.

Análise de Malware

Analistas conseguem documentar comportamentos observados durante análise estática, dinâmica e engenharia reversa. Exemplos de Attack Flow da MITRE podem ajudar a ilustrar resultados, melhorando relatórios, criação de detecção, e melhorias defensivas.

Como Começar?

Para usar o Attack Flow de forma eficaz, as equipes devem começar por familiarizar-se com o framework MITRE ATT&CK, já que os fluxos de ataque são construídos diretamente sobre sua taxonomia de táticas, técnicas e procedimentos (TTPs). Um sólido entendimento do ATT&CK garante que os fluxos reflitam com precisão o comportamento adversário do mundo real.

Em seguida, as equipes devem explorar o projeto Attack Flow v3.0.0 para entender sua linguagem, estrutura e melhores práticas para aplicação na vida real. Isso fornece uma base para construir e interpretar fluxos de ataque de forma eficaz.

Recursos adicionais para começar incluem:

- Explorando o corpus de exemplos de Attack Flow fornecido pelo MITRE Center for Threat-Informed Defense.

- Usando o Attack Flow Builder de código aberto para criar fluxos em um ambiente baseado em navegador.

- Aproveitando a SOC Prime Platform, que pode ajudar a gerar automaticamente fluxos de ataque a partir de relatórios de ameaças usando Uncoder AI, ou permitir que as equipes revisem fluxos construídos a partir de ameaças do mundo real no Threat Detection Marketplace.

Para um entendimento técnico mais profundo, desenvolvedores e usuários avançados podem se referir à especificação da linguagem, guia do desenvolvedor, erepositório no GitHub, que fornecem detalhes abrangentes para estender, integrar ou personalizar o Attack Flow para casos de uso especializados.

Elementos Estruturais Centrais do Attack Flow v3.0.0

O Attack Flow v3.0.0 depende de vários objetos centrais para representar o comportamento do adversário:

- Ações: Técnicas do adversário que formam a sequência de eventos.

- Ativos: Sistemas, contas ou dados impactados por ações.

- Condições: Esclarecer dependências ou pontos de decisão.

- Operadores: Definir relações lógicas entre caminhos (E/OU).

- Objetos STIX adicionais: Enriquecer fluxos com indicadores, processos e contexto.

Esses elementos trabalham juntos para retratar sucesso, falha, ramificação e caminhos de ataque paralelos, fornecendo tanto insight operacional quanto estratégico.

Caminhos de Ataque Paralelos

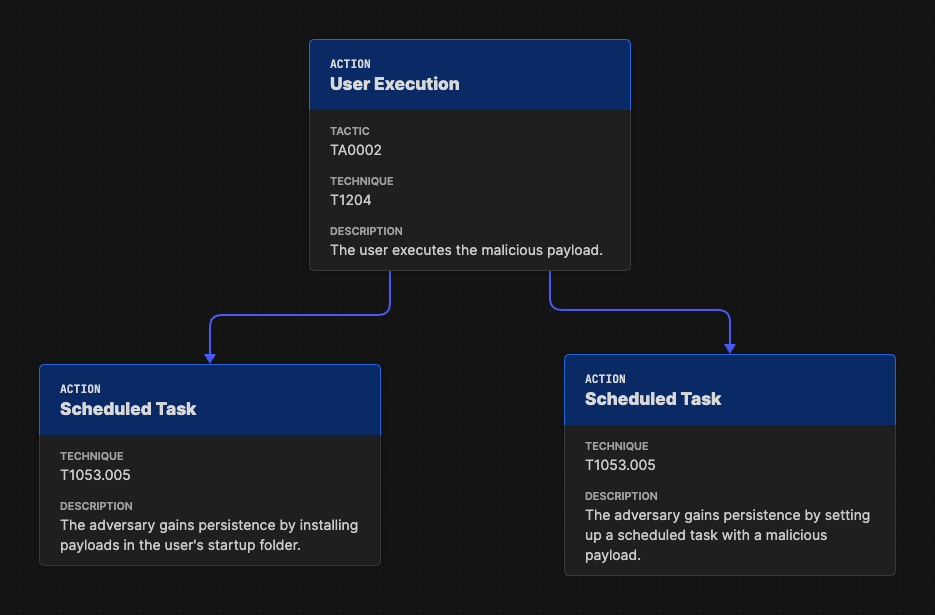

Os atacantes raramente seguem uma única rota. Os caminhos de ataque paralelos modelam situações onde múltiplas técnicas estão disponíveis para o mesmo objetivo. Por exemplo, após o acesso inicial, um atacante pode tentar dois métodos diferentes de persistência; nenhum depende do outro. Esses caminhos mostram rotas alternativas sem implicar execução simultânea.

Modelar caminhos paralelos ajuda os defensores a identificar pontos de estrangulamento e lacunas de cobertura. O Attack Flow permite aos defensores cibernéticos simular cenários “e se”, comparar a eficácia da mitigação e entender melhor a divergência de ataques. No nível do incidente, caminhos paralelos representam técnicas realmente tentadas, enquanto no nível da campanha, resumem o comportamento através de múltiplos eventos.

Visualização de múltiplas técnicas de persistência usadas por um adversário. O exemplo é originado da documentação do Attack Flow v3.0.0 pelo MITRE Center for Threat-Informed Defense.

Objetos de Operador

Os objetos de operador definem como múltiplos caminhos de ataque se fundem ou interagem, permitindo que os defensores cibernéticos representem a estrutura lógica da tomada de decisões do adversário. Quando um Attack Flow se bifurca em vários Caminhos de Ataque Paralelos, os operadores trazem esses caminhos de volta juntos para mostrar como o sucesso ou falha em uma ou mais ações afeta o que acontece em seguida.

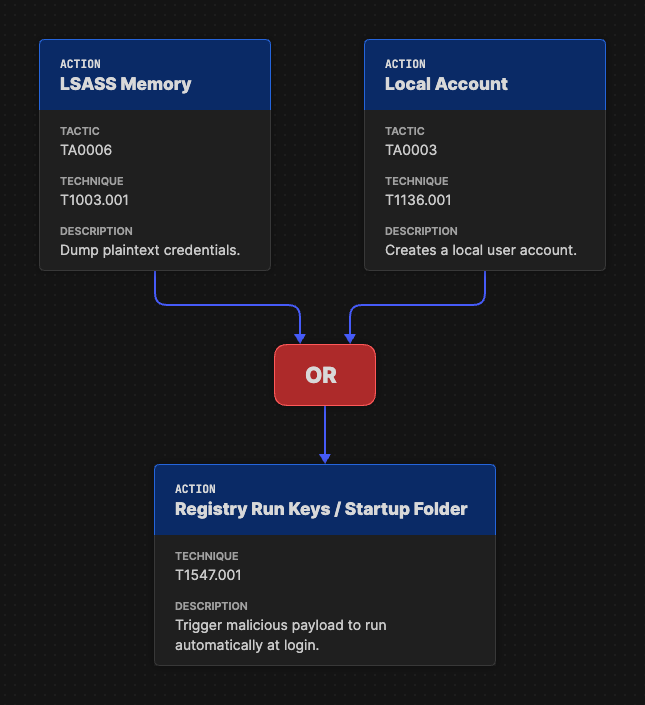

Existem dois tipos principais de operadores:

- OR: O ataque continua se any dos caminhos de entrada tiverem sucesso. Por exemplo, se um adversário usar duas técnicas diferentes para pivô para outra conta de usuário, o operador OU indica que o sucesso em qualquer técnica habilita o próximo passo.

- E: O ataque prossegue apenas se all os caminhos conectados tiverem sucesso, ilustrando casos onde múltiplas pré-condições devem ser atendidas antes que uma ação possa ocorrer.

Usar operadores fornece clareza em exemplos complexos de Attack Flow da MITRE, ajudando os defensores a entenderem dependências e relações lógicas entre técnicas de ataque.

O operador OU indica que o atacante pode usar qualquer uma das duas técnicas distintas para pivô para uma conta de usuário local. O exemplo é originado da documentação do Attack Flow v3.0.0 pelo MITRE Center for Threat-Informed Defense.

Objetos de Ativo

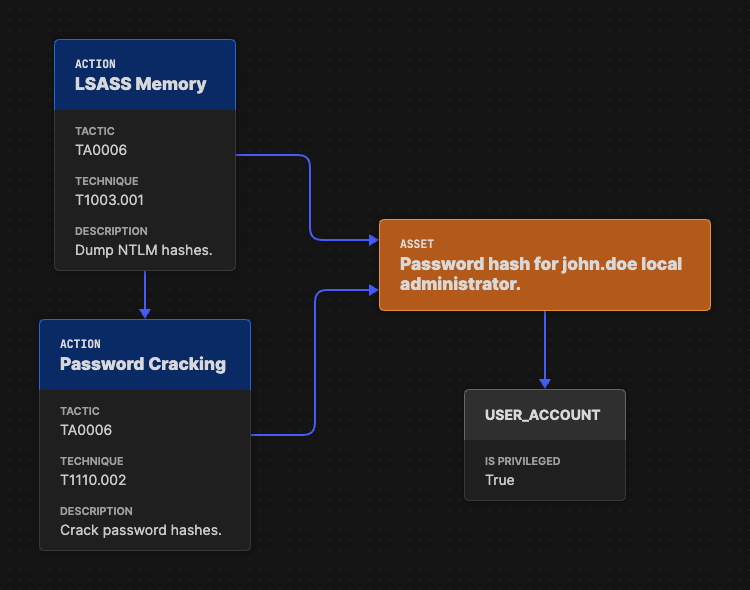

Os objetos de ativo representam os sistemas, dados ou entidades que são afetados durante um ataque. Cada ação dentro de um fluxo impacta ou depende de certos ativos, fornecendo contexto crucial sobre como os comportamentos do adversário influenciam o ambiente. Ao ligar Ações a Ativos, analistas podem ver não apenas o que um atacante fez, mas o que essas ações afetaram e porque elas foram importantes.

Por exemplo, se um atacante realizar um despejo de memória LSASS, o ativo correspondente pode ser um hash de senha específico extraído da memória do sistema. Mais tarde, quando o adversário usar esse hash para quebra de credenciais ou movimentação lateral, o mesmo ativo permanece conectado a essas ações, mostrando visual e logicamente a progressão do compromisso.

Os ativos desempenham um papel vital na ilustração de dependências entre técnicas de ataque, destacando quais sistemas ou pontos de dados são críticos dentro da rede de uma organização. Mapeando esses relacionamentos, objetos de ativos transformam ações abstratas de adversários em insights concretos e específicos para o ambiente.

Um ativo define como ações afetam o estado do ambiente ou dependem de seu estado atual. O exemplo é originado da documentação do Attack Flow v3.0.0 pelo MITRE Center for Threat-Informed Defense.

Objetos STIX Adicionais

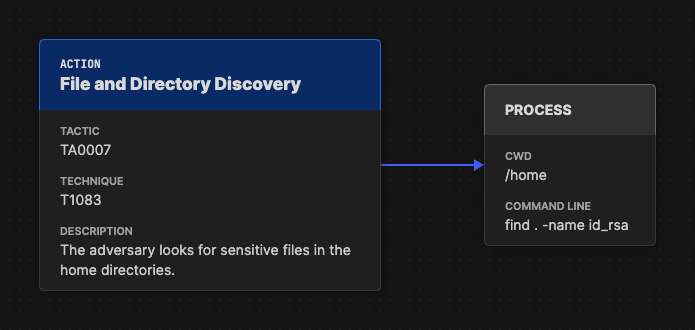

O Attack Flow v3.0.0 é construído sobre o padrão STIX (Structured Threat Information Expression), que permite que analistas enriqueçam seus modelos de ataque com uma ampla gama de detalhes contextuais e técnicos. Enquanto os objetos centrais do Attack Flow, como Ações, Ativos, e Condições, capturam a sequência de comportamentos do adversário, objetos STIX adicionais trazem profundidade e clareza a essas narrativas.

Os objetos STIX podem incluir indicadores de comprometimento (IOCs), como hashes de arquivo, domínios, ou endereços IP, bem como entidades como processos, contas de usuário, ou famílias de malware. Por exemplo, um objeto de processo pode descrever como uma técnica de descoberta de arquivos foi executada durante uma intrusão, ligando atividade observável do sistema diretamente ao comportamento do adversário.

Essa integração torna o Attack Flow altamente adaptável para operações cibernéticas no mundo real. Ao incorporar objetos STIX, analistas podem correlacionar inteligência comportamental com artefatos forenses, dados de detecção, ou contexto de vulnerabilidade — tudo dentro do mesmo fluxo estruturado.

O objeto de processo captura os detalhes técnicos de como a ação foi executada. O exemplo é originado da documentação do Attack Flow v3.0.0 pelo MITRE Center for Threat-Informed Defense.

Como o Attack Flow pode ajudar seus processos?

O Attack Flow acelera a forma como as equipes transformam narrativas brutas de incidentes em decisões operacionais. Ao converter sequências de comportamentos do adversário em um formato visual e legível por máquinas, ele reduz o tempo necessário para interpretar o comportamento de campanhas e destaca as relações lógicas entre técnicas, pré-requisitos e resultados. Essa clareza torna mais rápida a extração de lições e a ação sobre elas.

Empoderando o esforço de Engenharia de Detecção, o Attack Flow traduz TTPs encadeados em lógica de detecção precisa, facilitando a escrita de regras que busquem sequências de comportamento em vez de indicadores de comprometimento. Quando os fluxos são cruzados com telemetria e alertas, os defensores podem rapidamente avaliar cobertura, identificar lacunas, e refinar detecções para fechar os pontos cegos mais importantes.

O Attack Flow também permite uma defesa proativa. A visualização de cadeias de ataque completas revela pontos de estrangulamento onde um único controle pode parar múltiplos caminhos, e expõe elos fracos que os atacantes exploram. Isso desloca o planejamento defensivo de remendos reativos de IOCs para o fortalecimento estratégico de ativos e controles que interrompem classes inteiras de ataques.

Os Attack Flows capacitam equipes multifuncionais ao fornecer uma linguagem comum: analistas do SOC, caçadores de ameaças, equipes vermelhas, proprietários de riscos e executivos todos leem o mesmo fluxo, mas em diferentes níveis de detalhe. Por exemplo, um executivo pode ver dois caminhos de resultado (perda de criptomoeda vs. exfiltração de dados em larga escala) e tomar decisões de investimento baseadas no impacto nos negócios, enquanto um analista vê as técnicas exatas e ativos para priorizar para detecção e mitigação.

Os Attack Flows também se destacam em aprendizado pós-ação e emulação de adversário. Defensores cibernéticos podem reconstruir incidentes para entender por que as defesas falharam e o que funcionou; isso impulsiona melhorias direcionadas (por exemplo, fortalecendo um painel de controle Kubernetes ou ajustando uma regra de detecção para um comportamento específico de acesso a cluster). Equipes vermelhas usam fluxos para construir planos de emulação de alta fidelidade ou para reproduzir sequências de incidentes usando a mesma ordem de ações e ativos, mesmo quando os detalhes em baixo nível estão ausentes.

Prós e Contras de Usar o Attack Flow v3.0.0

O Attack Flow v3.0.0 fornece uma maneira estruturada, visual e legível por máquinas de modelar o comportamento de adversários, oferecendo tanto vantagens claras quanto algumas limitações.

Vantagens:

- Acelera a compreensão de ameaças ao converter ataques complexos em sequências lógicas e acionáveis.

- Melhora a engenharia de detecção ao traduzir TTPs encadeados em regras de detecção precisas e baseadas em comportamento.

- Suporta defesa proativa ao identificar pontos de estrangulamento, ativos críticos e lacunas de cobertura.

- Aprimora a comunicação entre equipes e com executivos, oferecendo uma visão compartilhada e compreensível dos ataques.

- Facilita a análise de incidentes, revisão pós-ação e emulação adversária de alta-fidelidade.

- Compatível com STIX e outros padrões de inteligência estruturada, permitindo a integração com ferramentas e telemetria existentes.

- A integração com a Plataforma da SOC Prime permite que as equipes gerem automaticamente Attack Flows a partir de relatórios de ameaças usando o Uncoder AI, ou aproveitem fluxos do mundo real do Threat Detection Marketplace, acelerando a adoção e reduzindo o esforço manual.

Limitações:

- Exige familiaridade com o framework MITRE ATT&CK e imersão no projeto Attack Flow v3.0.0.

- Fluxos de Ataque complexos podem ser difíceis de interpretar.

- A modelagem de alta fidelidade depende da qualidade e completude da inteligência; dados incompletos podem limitar a precisão.

- As equipes precisam adotar uma mentalidade centrada em comportamento, indo além dos fluxos de trabalho tradicionais, o que pode exigir treinamento.

Embora o Attack Flow v3.0.0 tenha uma curva de aprendizado, os benefícios superam o esforço. Ao combinar modelagem estruturada, representação visual e ferramentas impulsionadas por IA, como aquelas fornecidas pela SOC Prime Platform, organizações ganham insights acionáveis que vão além dos indicadores estáticos, aprimorando o entendimento de ameaças, otimização de detecção e colaboração entre equipes para operações modernas de cibersegurança.

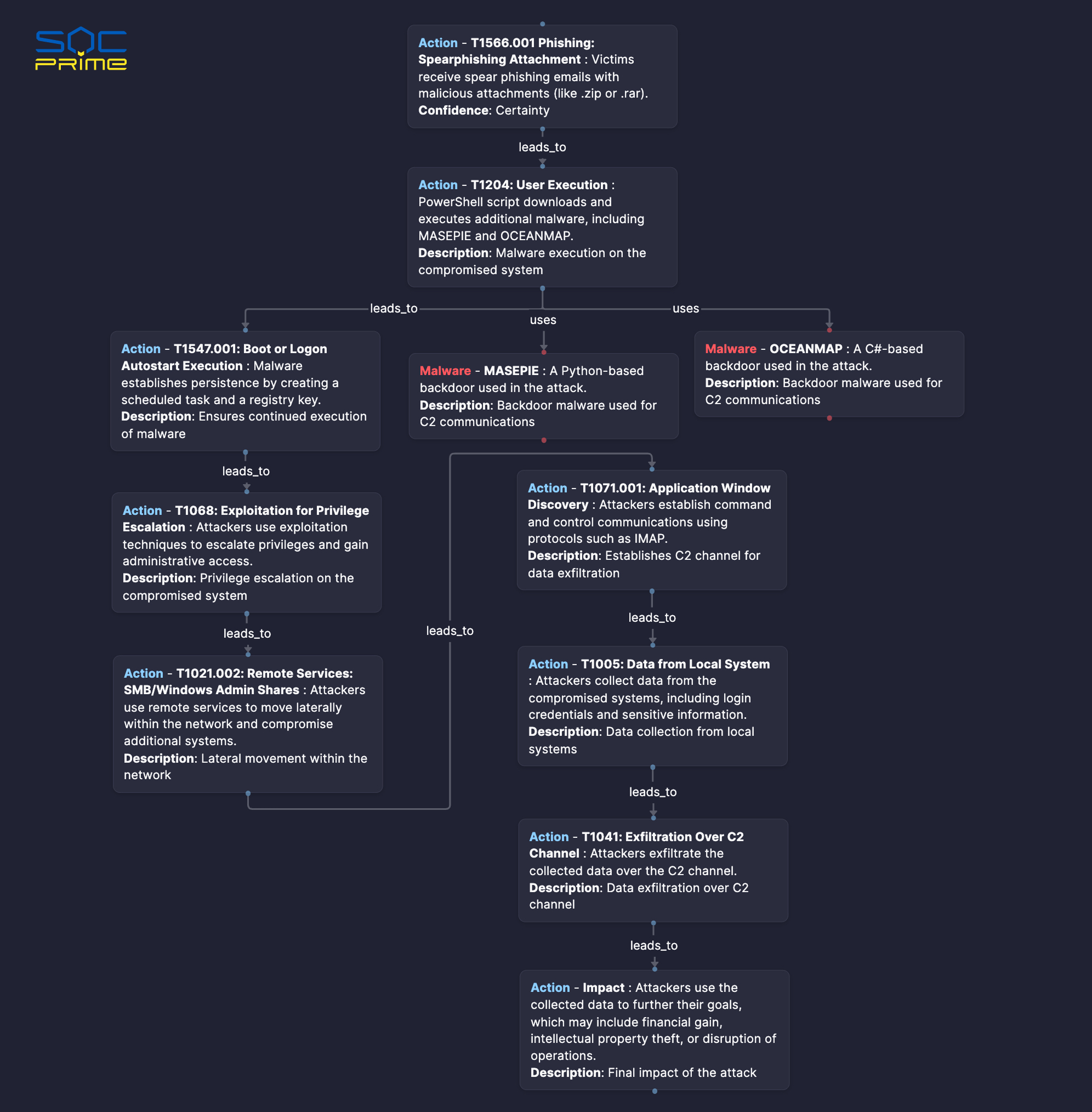

Este fluxo de ataque foi gerado automaticamente no SOC Prime Platform usando AI Uncoder, baseado no APT28: Do compromisso inicial à criação de ameaça ao controlador de domínio em uma hora (CERT-UA#8399) relatório de ameaça.