O coletivo de hackers motivados financeiramente rastreados como UAC-0006 retorna à arena de ameaças cibernéticas explorando o vetor de ataque de phishing e distribuindo o malware SmokeLoader. De acordo com o mais recente alerta de cibersegurança CERT-UA, atores de ameaças distribuem massivamente e-mails de phishing explorando contas comprometidas com assuntos de e-mail relacionados a finanças e usando um anexo ZIP malicioso para implantar malware nos sistemas visados.

Análise do Ataque de Phishing UAC-0006 Espalhando SmokeLoader

Em 5 de maio de 2023, pesquisadores de cibersegurança do CERT-UA emitiram um novo alerta CERT-UA#6613 cobrindo as campanhas adversárias em andamento de um notório grupo de hackers motivados financeiramente conhecido como UAC-0006. Ao explorar o arquivo malicioso anexado a e-mails de phishing, os atores da ameaça implantam as malware SmokeLoader amostras nos sistemas comprometidos. O arquivo é um arquivo poliglota contendo uma isca de documento e um código JavaScript, que baixa e inicia o arquivo executável portable.exe via PowerShell. Este último lança o malware SmokeLoader para espalhar ainda mais a infecção.

O coletivo de hackers UAC-0006 por trás da campanha em andamento esteve no centro das atenções na arena de ameaças cibernéticas desde 2013 até julho de 2021. O grupo costuma usar carregadores de arquivo JavaScript no estágio inicial do ataque. Os padrões comportamentais típicos do adversário envolvem obter acesso a serviços bancários remotos, roubar credenciais de autenticação, como senhas, chaves ou certificados, e realizar pagamentos não autorizados, por exemplo, executando o bot HVNC diretamente dos sistemas comprometidos.

As medidas de mitigação recomendadas que ajudam a minimizar a ameaça envolvem bloquear o Windows Script Host nos computadores potencialmente comprometidos. Para habilitar essa configuração de mitigação, os pesquisadores do CERT-UA sugerem adicionar a propriedade “Enabled” com o tipo DWORD e valor “0” ao ramo do registro {HKEY_CURRENT_USER,HKEY_LOCAL_MACHINE}SoftwareMicrosoftWindows Script HostSettings.

Detectando a Propagação de Malware SmokeLoader pelo Grupo UAC-0006 e Abrangida no Alerta CERT-UA#6613

Com o volume e a sofisticação crescentes dos ataques de phishing lançados por atores afiliados à Rússia contra entidades ucranianas, as organizações precisam de uma fonte de conteúdo de detecção confiável para resistir proativamente a possíveis intrusões. A plataforma Detection as Code do SOC Prime agrega uma lista de regras Sigma curadas abordando as TTPs dos adversários cobertas em investigações do CERT-UA. Todo o conteúdo de detecção é compatível com mais de 28 soluções SIEM, EDR e XDR e mapeado para o framework MITRE ATT&CK v12.

Clique no botão Explore Detections abaixo e mergulhe no conteúdo de detecção dedicado identificando a última campanha SmokeLoader pelo UAC-0006. Todas as regras são enriquecidas com metadados relevantes, incluindo referências ATT&CK e links CTI. Para agilizar a busca de conteúdo, a plataforma SOC Prime suporta filtragem pela tag personalizada “CERT-UA#6613” e por uma tag mais ampla “UAC-0006” com base no alerta e identificadores de grupo.

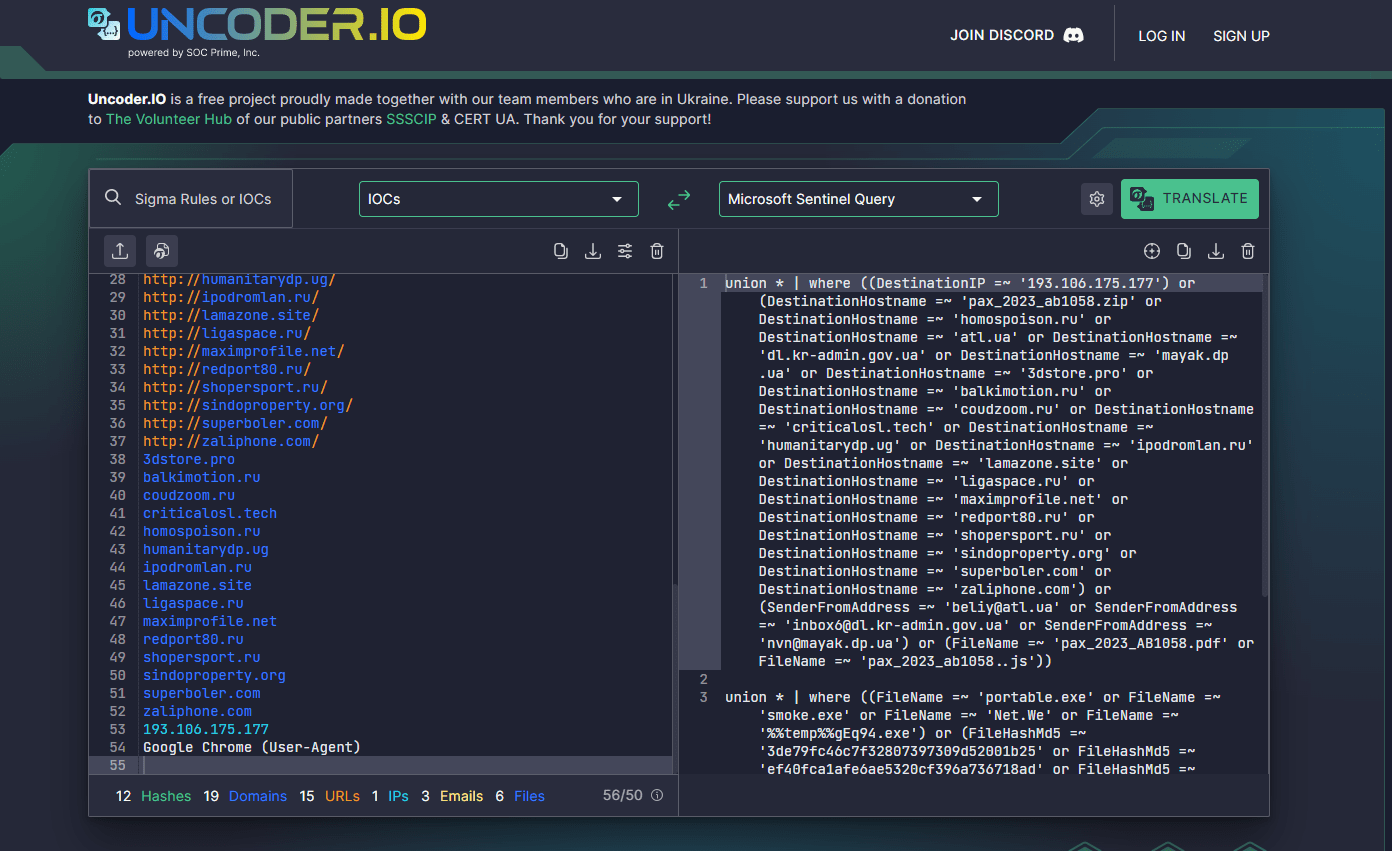

Os profissionais de segurança também podem agilizar suas operações de caça a ameaças procurando por IoCs vinculados à última campanha UAC-0006 contra organizações ucranianas usando Uncoder.IO. Basta colar os IoCs listados no último relatório CERT-UA na ferramenta e facilmente convertê-lo em uma consulta otimizada para desempenho em questão de segundos.

Contexto MITRE ATT&CK

Para mergulhar no contexto por trás dos ataques de phishing UAC-0006 em andamento utilizando o malware SmokeLoader, todas as regras Sigma referenciadas acima são marcadas com ATT&CK v12 abordando as táticas e técnicas relevantes: