Propósito

O objetivo deste post é destacar os benefícios de usar detecções baseadas em SIGMA em comparação com baseadas em IOC.

Introdução

Os Indicadores de Comprometimento (IOCs) – IPs, domínios, hashes, nomes de arquivos, etc., conforme relatado por pesquisadores de segurança, são consultados em sistemas e SIEMs para encontrar intrusões. Esses indicadores funcionam contra ataques conhecidos, têm períodos curtos de utilidade e são mais úteis quando analisados retrospectivamente. Isso ocorre porque, à medida que os indicadores são reportados, o malware e a infraestrutura para os quais foram criados são facilmente modificados.

O SIGMA, por outro lado, nos permite escrever e compartilhar regras que se enquadram em qualquer parte da “Pirâmide da Dor” de David Bianco e escrever detecções baseadas em TTPs/Comportamentos para malwares que ainda não foram criados, mas que utilizam comportamentos conhecidos. Essas regras SIGMA são independentes de plataforma e, assim como os IOCs, sua utilidade depende das fontes de dados que estão sendo coletadas. Além disso, ao entender e detectar como os Atores de Ameaça se comportam, podemos escrever detecções que funcionarão em malwares ainda não escritos, focando em TTPs/Comportamentos.

Pirâmide da Dor | IOC vs SIGMA

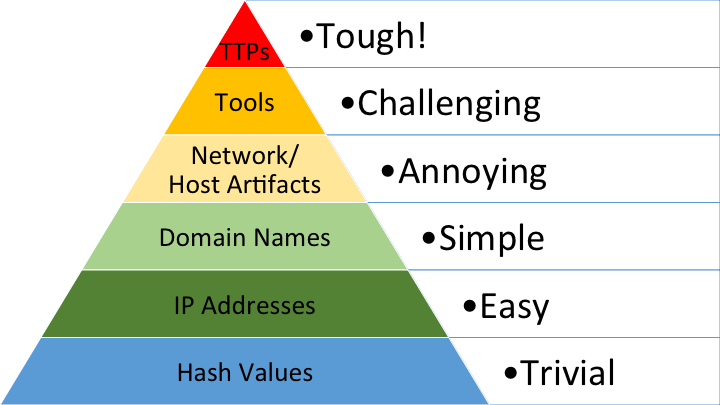

Como analistas, podemos usar a Pirâmide da Dor para avaliar a qualidade do conteúdo de detecção em relação à facilidade com que um adversário pode se adaptar para superá-las.

Pirâmide da Dor de David Bianco

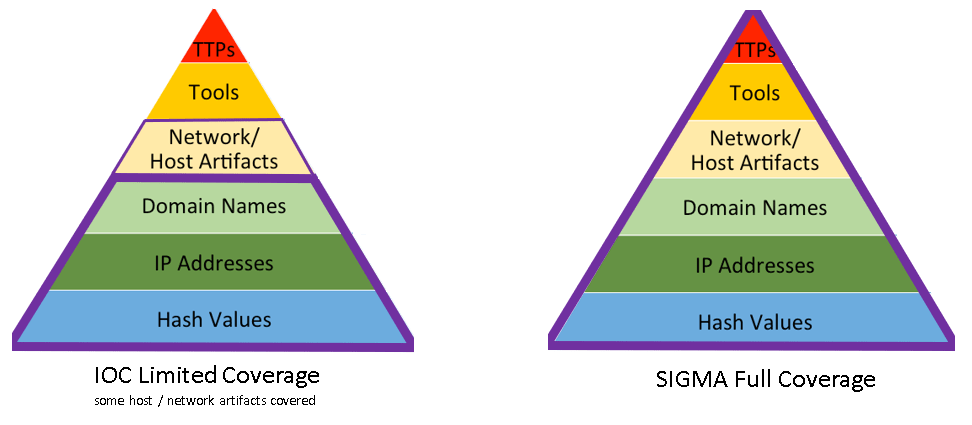

Nos diagramas abaixo, mapeei onde as feeds baseadas em IOC se situam em relação à cobertura do SIGMA.

Cobertura de IOC vs. Cobertura de SIGMA

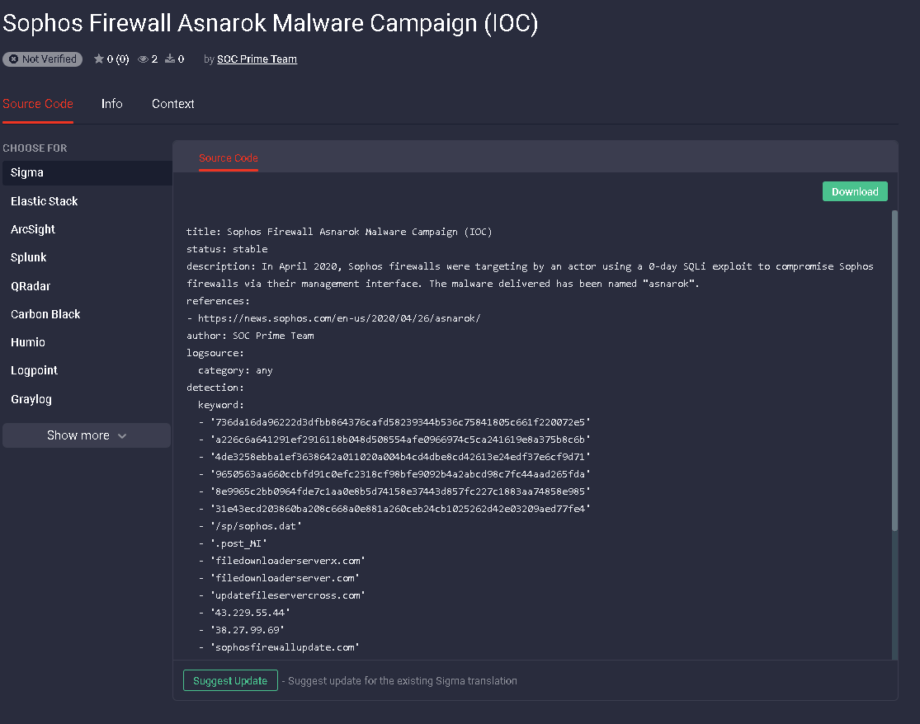

O SIGMA permite que defensores escrevam conteúdo para qualquer fonte de dados ou plataforma backend (SIEM e outros). Isso inclui dados baseados em IOC, como IPs e Hashes. Por exemplo, abaixo está uma regra SIGMA que detectará IOCs divulgados em abril de 2020 Campanha Asnarok contra firewalls Sophos, conforme relatado pela Sophos.

Regra IOC para Campanha Sophos Asnarok (Link para regra no TDM)

No entanto, como exploraremos na próxima seção, o verdadeiro poder do SIGMA está em como ele permite que analistas expressem detecções baseadas em TTPs/Comportamentos que podem ser compartilhadas e implementadas tão facilmente quanto dados baseados em IOC.

Exemplo COVID-19

Conforme relatado por muitas autoridades, os ataques direcionados continuaram durante a COVID-19, incluindo ataques de ransomware contra provedores de saúde, apesar de alguns criminosos prometerem “suspender” esse tipo de direcionamento durante este momento crítico. Além disso, grupos de ransomware usaram COVID-19 e assuntos relacionados (como trabalho remoto) como iscas de phishing.

Ataques de ransomware devem ser identificados e corrigidos antes que ocorra a criptografia. Normalmente, com ataques de ransomware contra a infraestrutura de uma organização, o tempo para a criptografia é de apenas alguns dias, no máximo.

Felizmente, pesquisadores de segurança de todo o mundo se uniram em múltiplos esforços para combater golpes e phishing relacionados à COVID-19, incluindo ransomware. Muitos desses esforços se concentram em revelar a infraestrutura dos adversários e em derrubá-las ou relatar IOCs para uso pela comunidade de segurança. Um esforço louvável que recebeu muita atenção são os IOCs fornecidos pela Cyber Threat Coalition, um grupo de pesquisadores que vem liberando magnitudes de IOCs baseados em URLs, IPs, Domínios e hashes gratuitamente.

No entanto, Indicadores nessas formas têm vida útil limitada e são melhor utilizados juntamente com lógica mais avançada que detecta TTPs/Comportamentos. Na SOC Prime, fornecemos este conteúdo de detecção na forma de regras SIGMA.

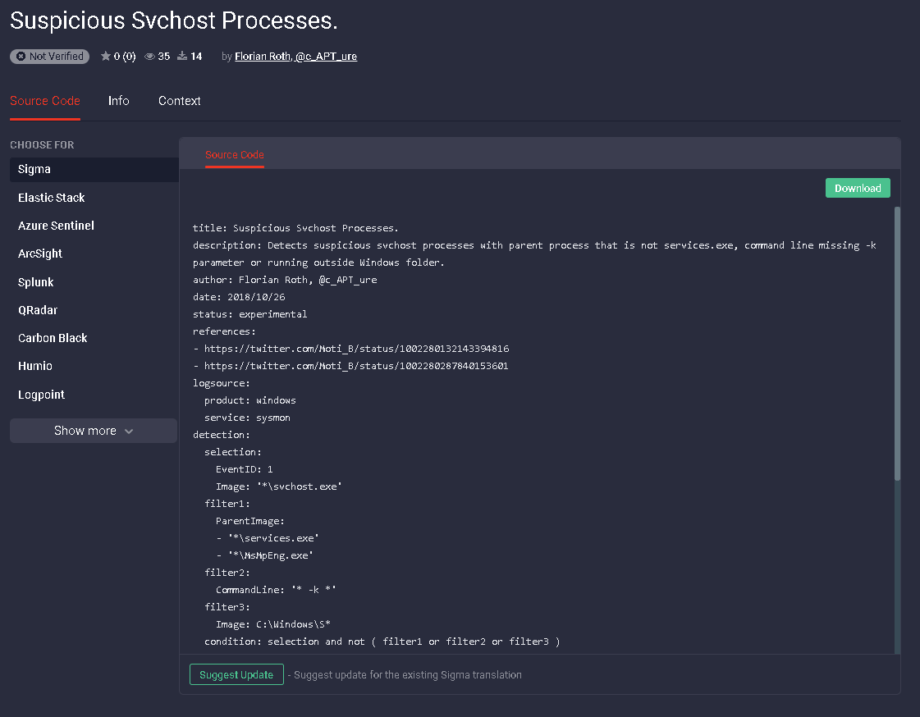

Como exemplo, em 14 de abril de 2020 a Unidade 42 da Palo Alto relatou um ataque de ransomware usando COVID-19 como isca. Uma técnica utilizada pelos criminosos envolveu mascarar (T1036) seu malware como svchost.exe (um binário comum do Windows, usado para hospedar serviços). Este é um TTP/Comportamento comum utilizado por muitos agentes de ameaça e um TTP/Comportamento que podemos detectar usando SIGMA.

Uma regra SIGMA escrita por Florian Roth está disponível para detectar malware que se passa por svchost.exe desde 2018.

Regra SIGMA Para Detectar disfarce de svchost no TDM (Link para regra no TDM)

Portanto, como defensores, não precisamos esperar por listas de hashes, IPs ou domínios para detectar ameaças em nossos sistemas. Em vez disso, ao termos um feed de regras SIGMA de pesquisadores focados em comportamentos, podemos detectar esse tipo de ataque de malware antes mesmo que ele seja concebido.

Sobre SOC Prime e TDM

A SOC Prime oferece conteúdo SIGMA tanto gratuito quanto exclusivo. O conteúdo comunitário na forma de regras SIGMA está disponível para qualquer pessoa que utilize uma conta gratuita. Para provedores de saúde, a SOC Prime está oferecendo acesso ao conteúdo premium gratuitamente durante o surto da COVID-19.

Crie uma conta gratuita aqui:

https://tdm.socprime.com

Além disso, muitas regras estão disponíveis no repositório público SIGMA disponível aqui: https://github.com/Neo23x0/sigma

META

Publicado – Maio de 2020

Última Atualização – 6 de Maio de 2020