Propósito

O objetivo desta postagem no blog é introduzir as métricas (Dor, Ação, Impacto no SIEM e Gravidade) que foram introduzidas no Marketplace de Detecção de Ameaças da SOC Prime.

Introdução

SOC Prime’s Marketplace de Detecção de Ameaças melhora suas operações de segurança com conteúdo de detecção de qualidade.Assim como com toda tecnologia defensiva, implantar todo o possível conteúdo “fora da caixa” não é recomendado, e escolher qual conteúdo oferece mais valor pode ser às vezes difícil. Com as novas métricas Impacto no SIEM, Dor, Ação e Gravidade, a SOC Prime espera que decidir quais regras se adequam a você se torne mais direto.

No entanto, essas métricas não refletem diretamente a qualidade de um item de conteúdo. Uma regra pode ter um baixo desempenho na maioria das métricas, mas ainda assim ser uma detecção de qualidade.

- Impacto no SIEM: É o impacto de desempenho antecipado em um SIEM

- Dor: A pontuação reflete onde a regra se encontra na pirâmide da dor. Regras de maior dor são ideais para caçadores de ameaças e operadores de L3.

- Ação: Quão óbvio é o trâmite. Uma pontuação alta de ação reflete que um analista de L1 será capaz de entender rapidamente os próximos passos. Uma regra de ação mais baixa pode exigir passos avançados, como forense de memória, contatar o dono da conta ou realizar muitas pesquisas adicionais.

- Gravidade: Quão crítica é a revisão de quaisquer alertas causados por esta lógica. Isso é derivado do campo de nível SIGMA.

Dor, Ação e Gravidade são fornecidas pelo analista que criou a regra em um esforço de boa fé para refletir sobre as qualidades da regra. A SOC Prime revisa todo o conteúdo e pode ajustar valores com base em nosso conhecimento especializado e feedback dos clientes. O impacto no SIEM é atualmente atribuído por meio de meios semi-automatizados, e isso será totalmente implementado no futuro.

Nas seções a seguir, descreverei como esses itens são pontuados e tratados dentro do Marketplace de Detecção de Ameaças.

Obtendo as Métricas

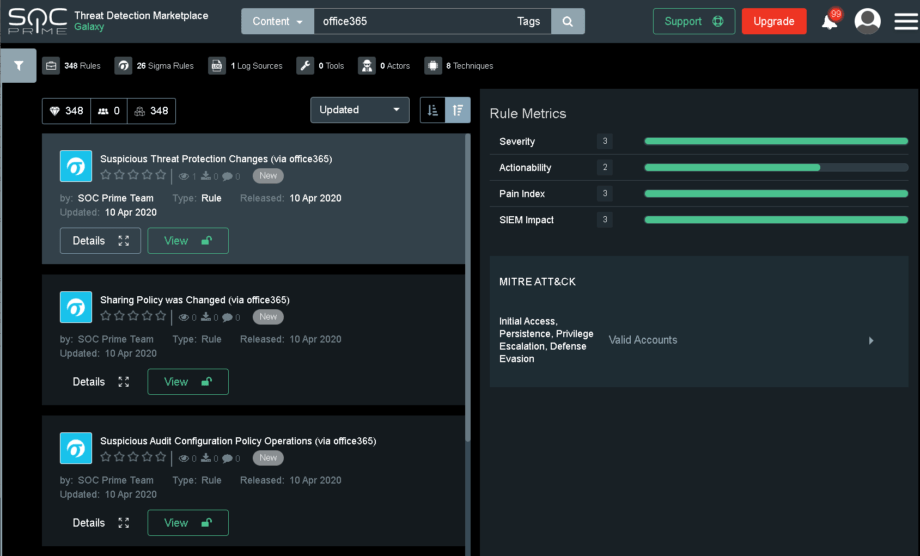

Quando você seleciona uma regra no painel de pesquisa, as métricas sobre a regra serão preenchidas no lado direito da tela. Essas métricas estarão disponíveis para conteúdo comunitário e exclusivo.

Impacto no SIEM (1 – 3, maior é menor impacto)

O impacto no SIEM é o impacto antecipado no sistema contra o qual você executará a regra.

SIEMs são sistemas de análise que exigem enormes quantidades de poder computacional para alcançar um resultado positivo. Isso torna uma tarefa de ajustar cada bit e byte da configuração do SIEM uma rotina diária. Pessoas que passaram anos em engenharia de detecção de SIEM ou estão familiarizadas com as melhores práticas de regex sabem que uma regra com uma declaração event=/.*threat.*/ é uma regra ‘faminta’. Adicione uma delas em uma grande instalação de produção e você pode experimentar uma pesquisa mais lenta. Adicione uma centena e até mesmo um sistema distribuído começará a perder desempenho. Observamos vários fornecedores de SIEM fornecendo declarações famintas em treinamento como prática recomendada, para enfatizar como é fácil encontrar ameaças. Em produção, no entanto, é importante fazer regras eficientes em termos de custo e é exatamente por isso que introduzimos esta métrica.

À medida que a complexidade da regra e a quantidade de ruído nas fontes de dados aumentam, menor será a pontuação de impacto no SIEM.

| Pontuação | Lógica | Raciocínio |

| – | mensagem contém “a” OU “b” OU “c” OU “d” OU “e” OU “f” OU “g” OU “h” OU “i” OU “j” OU “k” OU “l” OU “m” OU “n” OU OU “o” OU “p” OU “q” OU “r” OU “s” OU “t” OU “u” OU “v” OU “w” OU “x” OU “y” OU “z” OU “1” OU “2” OU “3” | Esta regra não seria aceita pois é muito impactante. |

| 1 | usuário = “*$” E (linha de comando contém “TVqAA”) (linha de comando contém “http://” OU linha de comando contém “https://” OU linha de comando contém “ftp” OU linha de comando contém “file:\\”) | Muita utilização de curinga/contém |

| 2 | eventid=4688 E linha de comando contém “scrobj.dl” | O uso de contém aumenta a carga no SIEM. |

| 3 | eventid:5140 E sharename:Admin$ | A correspondência exata nos campos é ótima do ponto de vista de desempenho |

_

Dor (1 – 3, maior é mais comportamental/menos fácil de contornar)

A pontuação de Dor é uma abstração de onde a regra se encaixa na Pirâmide da Dor de David Bianco e quão facilmente a lógica é contornada. Quanto mais comportamental e menos provável que a regra seja contornada, maior será a pontuação de dor. Regras comportamentais são geralmente melhores para caçar ameaças e muitas vezes podem ser mais ruidosas ou exigir coisas como contagem de pilhas para serem eficazes. Regras baseadas em IOC devem causar menos ruído, mas podem ser muito raras para disparar ou só úteis para análise histórica. O mecanismo de log ser desativado ou totalmente subvertido não é levado em conta nesta pontuação (ex.: ferramentas como fantasma nos logs)

| Pontuação | Lógica | Raciocínio |

| 1 | destino.ip=”1.1.1.1″ E destino.porta=53 | Esta é uma detecção baseada em IP, IPS são facilmente alterados. |

| 2 | eventid=4688 E linha de comando contém “scrobj.dl” | Esta é uma detecção comportamental, mas scrobj.dll pode ser renomeado para evitar essa detecção. |

| 3 | eventid:5140 E sharename:Admin$ | Se alguém se conectar a uma participação de administrador na Microsoft este log não é facilmente contornável |

_

Ação (1 – 3, maior é mais óbvio)

A pontuação de Ação refletirá quão “digestível” a regra é. Frequentemente, isso é um reflexo direto da própria fonte do log. Quanto mais contexto disponível na fonte original do log, maior será a pontuação de ação. Novamente, isso se baseia nos dados do alerta em si. A ação de todas as regras no seu ambiente pode aumentar significativamente por meio de automação e orquestração. Isso não é levado em conta.

| Pontuação | Lógica | Raciocínio |

| 1 | destino.ip=”1.1.1.1” E destino.porta=53 | Dependendo da fonte dos dados, este alerta pode ser muito difícil de gerenciar. Frequentemente, regras como esta disparam em hosts que não são gerenciados (rede de convidados, etc). Além disso, o DHCP pode introduzir complexidades na identificação do host infrator. |

| 2 | eventid:5140 E sharename:Admin$ | O ID de evento do Windows 5140 fornecerá o nome de usuário e o nome do host/ip que acessou uma participação. No entanto, pesquisas adicionais provavelmente serão necessárias para identificar se isso é o resultado de um comprometimento. |

| 3 | eventid=4688 E linha de comando contém ”scrobj.dl” | O ID de evento do Windows 4688 fornece muito contexto imediatamente útil para um analista. É provável que identificar um comprometimento provável seja possível apenas visualizando este alerta. |

Gravidade (1 – 3, maior é um alerta mais crítico)

Gravidade é uma abstração dos níveis SIGMA (baixo, médio, alto e crítico).

| Pontuação | Nível SIGMA | Raciocínio |

| 1 | Low | Por favor consulte: https://github.com/Neo23x0/sigma/wiki/Rule-Creation-Guide |

| 2 | Médio | |

| 3 | Alto & Crítico |

Conclusão

Encontrar uma correspondência para o conteúdo apropriado às suas necessidades deve ser o mais simples possível. Ao introduzir as métricas Impacto no SIEM, Dor, Ação e Gravidade, a SOC Prime espera ajudar a emparelhar o conteúdo por nossos desenvolvedores do Programa de Recompensa de Ameaças com os requisitos de sua operação defensiva.

Se você tiver uma equipe interna de engenharia de detecção, recomendamos que eles implementem esses conceitos e os capturem como uma métrica durante a criação de conteúdo defensivo.

Meta

Publicado – Abril de 2020

Última Atualização – 15 de Abril de 2020

Autores – Adam Swan (@acalarch) | Andrii Bezverkhyi (@andriinb)