A pesquisa é baseada na análise de evidências OSINT, evidências locais, feedback de vítimas de ataques e na metodologia MITRE ATT&CK utilizada para atribuição de atores. A SOC Prime gostaria de expressar gratidão aos pesquisadores de segurança independentes e empresas de segurança especializadas que compartilharam os relatórios de engenharia reversa e análise de ataques em fontes públicas e seus blogs corporativos. De nossa parte, compartilhamos este breve informativo sobre atribuição de ameaças TTP, bem como conteúdo de detecção de ameaças SIEM para ArcSight, QRadar e Splunk.

Resumo Executivo

Bad Rabbit é um surto global de ransomware tipo worm que aconteceu em 24 de outubro de 2017 e impactou um grande número de organizações em diferentes indústrias, principalmente nos países CIS e APAC.

O relatório forense da Cisco Talos afirma que o primeiro download inicial foi observado por volta de 2017-10-24 08:22 UTC. A SOC Prime foi informada do ataque por uma das organizações de transporte na Ucrânia em 2017-10-24 10:12 UTC. Naquele momento, a organização já estava criptografada, então concordamos que a evidência mais conclusiva da execução do ataque é a relatada pela Talos: 08:22 UTC.

A partir de 2017-10-25 08:24 UTC não há evidências públicas de que o ataque seja de natureza APT. No entanto, foi executado em paralelo com outro ataque de ransomware: o ransomware Loky atingiu usando um anexo de e-mail malicioso como vetor de entrega e explorando uma vulnerabilidade no Microsoft Word DDE. Enquanto vários pesquisadores apontaram semelhanças com NotPetya ataque, discordamos fortemente dessa declaração, pois a atribuição de TTP mostra claramente que o ator de ameaça não é o mesmo. A menos que outras evidências sejam apresentadas, o ataque deve ser considerado uma atividade de cibercrime e não um ataque patrocinado por estado. No entanto, vimos o mesmo padrão de lançar um ataque de distração para encobrir uma operação APT durante o NotPetya em junho de 2017.

Como o ataque possui capacidades de worm e se distribui rapidamente, é altamente recomendável implantar controles proativos de detecção de ameaças em tecnologias SIEM e implantar configurações temporárias de vacinação em sistemas host do Windows.Nome da ameaça: Bad RabbitApelidos: Discoder / Win32/Diskcoder.D / Trojan-Ransom.Win32.Gen.ftl / DangerousObject.Multi.Generic / PDM:Trojan.Win32.GenericTipo de ameaça: RansomwareTipo de ator: CibercrimeNível de ameaça: AltoImpacto por Geo: Rússia, Ucrânia, Bulgária, Turquia, Japão, Romênia, Alemanha.Impacto por Indústria: Transporte e Varejo (principalmente na Ucrânia), setor de Mídia (principalmente na Rússia)Vetor de infecção: Download por navegação de um javascript malicioso em sites infectadosAtivos de TI afetados: Windows OS.APT Relacionado: nenhuma atribuição conclusiva pode ser fornecida devido à falta de evidências.

Atribuição de Atores de Ameaças e Análise TTP

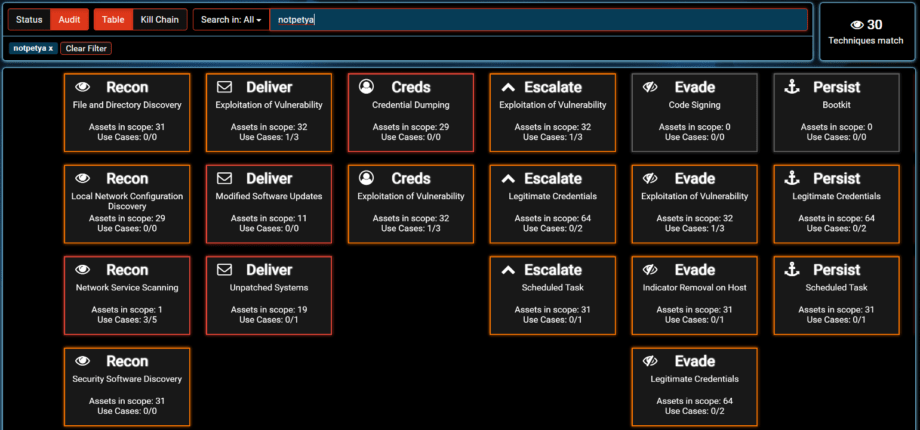

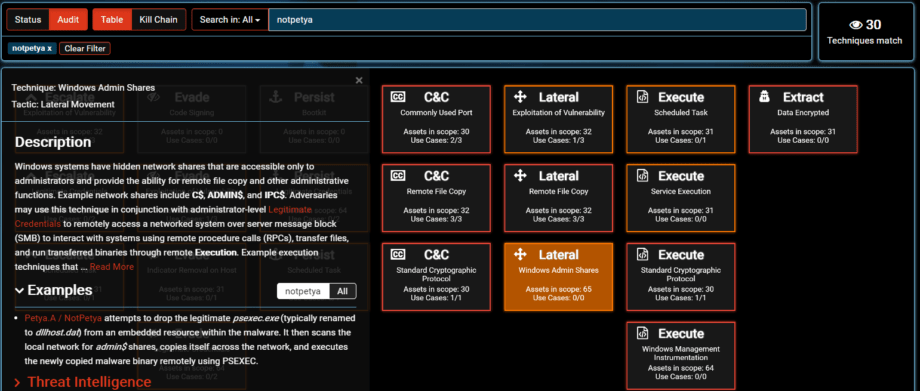

Várias empresas de pesquisa declararam a semelhança do ataque Bad Rabbit com NotPetya. Achamos que este é mais um problema de PR e promoção pela mídia, e muitos especialistas em segurança atuando de forma independente para capturar ‘a próxima grande ameaça’. Em 2017-10-25 08:24 UTC não há evidências técnicas públicas de que o ataque Bad Rabbit seja um APT ou tenha TTP semelhante a NotPetya e Sandworm. Além disso, várias empresas de pesquisa relataram que há 13% de sobreposição de código-fonte do componente de ransomware Bad Rabbit e NotPetya, o que não é suficiente para apontar a semelhança, pois NotPetya tinha grandes semelhanças de código com Petya para atuar como disfarce e distração. Está claro que o código do ransomware Petya e NotPetya está disponível para múltiplos atores. Vamos dar uma olhada mais de perto nos TTPs do NotPetya aproveitando a metodologia MITRE ATT&CK e o modelo de ameaça personalizado da SOC Prime SVA AI: O ator por trás do NotPetya usou 30 técnicas para executar o ataque.

O ator por trás do NotPetya usou 30 técnicas para executar o ataque.

Diferenças de TTPs entre Bad Rabbit e NotPetya:

- Vetor de ataque da cadeia de suprimentos (atualizações de software M.E.Doc modificadas)

- Vulnerabilidade EternalBlue (o Bad Rabbit não a utiliza)

- Remoção de indicadores no host (limpando o MS EventLog. O Bad Rabbit não faz isso)

- PsExec não é usado pelo Bad Rabbit para Shares de Administrador do Windows para Movimento Lateral

- Credenciais codificadas são usadas pelo Bad Rabbit e não são usadas pelo NotPetya

- As credenciais legítimas obtidas pelo NotPetya foram geridas pelo C2. Isso permitiu ao atacante usar contas específicas do Active Directory para Movimento Lateral, como a conta de serviço Microsoft SCCM.

Semelhança debatida:1. Bootkit é amplamente usado no NotPetya como técnica de ‘assinatura’ do ator Sandworm para destruição de dados, também chamada de ‘característica limpadora’ (nas campanhas BlackEnergy) e para criptografar dados de maneira irreversível durante a inicialização, também equivalente à destruição de dados (na campanha NotPetya). O Bad Rabbit não possui um Bootkit completo, pois apenas coloca o aviso de ransomware no bootloader.

Para elaborar mais sobre o debate, usaremos uma citação do Bleeping Computer

Quanto ao Bad Rabbit, o ransomware é um codificador de disco, semelhante ao Petya e NotPetya. O Bad Rabbit primeiro criptografa arquivos no computador do usuário e, em seguida, substitui o MBR (Master Boot Record). Uma vez que o Bad Rabbit terminou seu trabalho, ele reinicia o PC do usuário, que fica preso na nota de resgate do MBR personalizado. A nota de resgate é quase idêntica à usada pelo NotPetya, no surto de junho.

A diferença chave aqui é que o NotPetya realmente criptografou os dados com Bootkit durante a inicialização e modificou o MFT como técnica adicional para criptografá-los no nível do OS (característica do Petya original). O Bad Rabbit apenas substitui a tela de inicialização. O design similar da tela é facilmente falsificável.Semelhanças de TTPs do Bad Rabbit e NotPetya:

- Uso da mesma versão do Mimikatz para Dumping de Credenciais

- Uso de shares SMB para Movimento Lateral

- Uso de WMI para Movimento Lateral

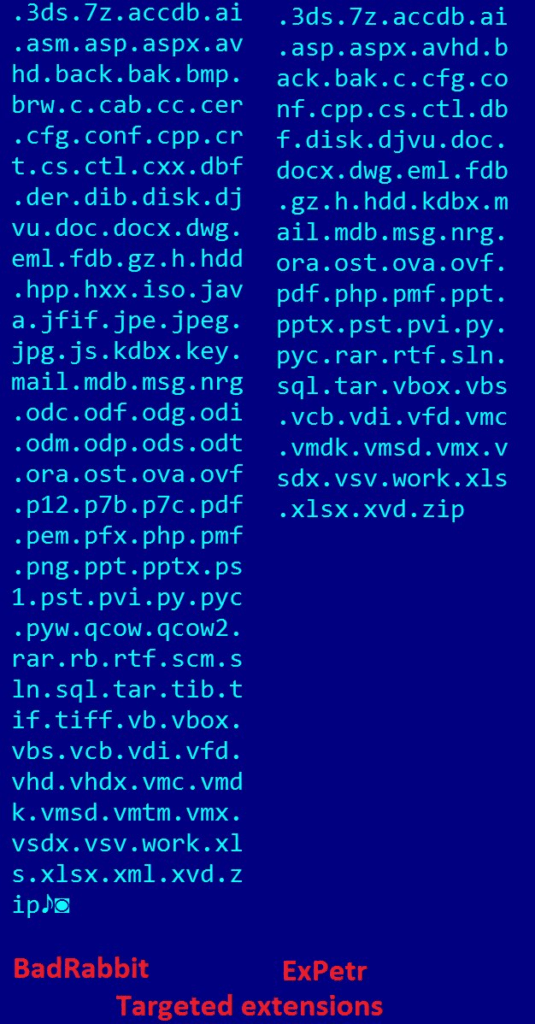

Além disso, as extensões de arquivo visadas são significativamente diferentes no Bad Rabbit em comparação ao NotPetya: ataques típicos de ransomware visam mais arquivos (Bad Rabbit) enquanto ataques APT que usam ransomware como técnica de Deleção de Arquivo vão atrás de arquivos específicos. Há também debate sobre o vetor de infecção como ataque Waterhole de site hackeado. A peça que não se encaixa é que os sites hackeados não estão nem mesmo no top-100 de popularidade nos países afetados.

Há também debate sobre o vetor de infecção como ataque Waterhole de site hackeado. A peça que não se encaixa é que os sites hackeados não estão nem mesmo no top-100 de popularidade nos países afetados.

Prevenção: vacinas baseadas em host e proteção de rede

Controles de Proteção de RedeBloquear acesso de rede para 185.149.120[.]3 em dispositivos de nível de perímetro

Bloquear todas as URLs infectadas em gateways de web de segurança / proxies.Vacinação Baseada em HostO arquivo baixado chamado install_flash_player.exe precisa ser lançado manualmente pela vítima. Para operar corretamente, ele precisa de privilégios administrativos elevados que tenta obter usando o prompt padrão do UAC. Se iniciado, ele salvará o DLL malicioso como C:Windowsinfpub.dat e o lançará usando rundll32.

- Desabilitar o serviço WMI onde possível como medida de mitigação temporária

- Crie os seguintes arquivos C:Windowsinfpub.dat e C:Windowscscc.dat e REMOVA TODAS AS PERMISSÕES (herança) desses arquivos.

Indicadores de Comprometimento

IP’s

| IP | Fonte |

| 185.149.120[.]3 | https://www.welivesecurity.com/2017/10/24/bad-rabbit-not-petya-back/http://blog.talosintelligence.com/2017/10/bad-rabbit.html |

| HashDoArquivo | NomeDoArquivo | Fonte |

| 0b2f863f4119dc88a22cc97c0a136c88a0127cb026751303b045f7322a8972f6 | cscc.dat | http://blog.talosintelligence.com |

| 16605a4a29a101208457c47ebfde788487be788d | https://www.welivesecurity.com | |

| 1d724f95c61f1055f0d02c2154bbccd3 | infpub.dat | https://securelist.com |

| 2f8c54f9fa8e47596a3beff0031f85360e56840c77f71c6a573ace6f46412035 | http://blog.talosintelligence.com | |

| 301b905eb98d8d6bb559c04bbda26628a942b2c4107c07a02e8f753bdcfe347c | http://blog.talosintelligence.com | |

| 3d05f09fb436c0e4dea85a8c6a12d47502016795df6ea5c8844da1655f1657b4 | dispci.exe | https://www.virustotal.com |

| 413eba3973a15c1a6429d9f170f3e8287f98c21c | https://www.welivesecurity.com | |

| 4f61e154230a64902ae035434690bf2b96b4e018 | page-main.js | https://www.welivesecurity.com |

| 579FD8A0385482FB4C789561A30B09F25671E86422F40EF5CCA2036B28F99648 | infpub.dat | http://blog.talosintelligence.com |

| 630325cac09ac3fab908f903e3b00d0dadd5fdaa0875ed8496fcbb97a558d0da | http://blog.talosintelligence.com | |

| 682ADCB55FE4649F7B22505A54A9DBC454B4090FC2BB84AF7DB5B0908F3B7806 | cscc.dat | https://www.welivesecurity.com |

| 7217fae6f3634cde7d54eba3858e8958eb1e5e85e2c36d968818cdce75a3fae9 | Invoice_file_06565.doc | https://www.hybrid-analysis.com |

| 79116fe99f2b421c52ef64097f0f39b815b20907 | infpub.dat | https://www.welivesecurity.com |

| 80c336a30aa746f5a05a21056e36328b9527c4ace59cd9e2fbb5211e87e5841d | Invoice_file_06565.doc | https://www.hybrid-analysis.com |

| 84ac3d2f1ca70bc83149bec52b00009639e9006f941caed3ca83e4e8e47f64bd | https://www.hybrid-analysis.com | |

| 8ebc97e05c8e1073bda2efb6f4d00ad7e789260afa2c276f0c72740b838a0a93 | dispci.exe | https://www.hybrid-analysis.com |

| 8fd96bb2ce94146f1b0271d18ba52f176d4ebf8fabd275f1d16d59ed9d91d2da | https://www.hybrid-analysis.com | |

| afeee8b4acff87bc469a6f0364a81ae5d60a2add | dispci.exe | https://www.welivesecurity.com |

| b14d8faf7f0cbcfad051cefe5f39645f | dispci.exe | https://securelist.com |

| de5c8d858e6e41da715dca1c019df0bfb92d32c0 | install_flash_player.exe | https://www.welivesecurity.com |

| fbbdc39af1139aebba4da004475e8839 | install_flash_player.exe | https://securelist.com |

Nomes de Tarefas Agendadas

| Nome da Tarefa | Fonte |

| viserion_ | http://blog.talosintelligence.com/2017/10/bad-rabbit.html |

| rhaegal | http://blog.talosintelligence.com/2017/10/bad-rabbit.html |

| drogon | http://blog.talosintelligence.com/2017/10/bad-rabbit.html |

Referências externas

1. https://www.welivesecurity.com/2017/10/24/bad-rabbit-not-petya-back/

2. https://securelist.com/bad-rabbit-ransomware/82851/

3. http://blog.talosintelligence.com/2017/10/bad-rabbit.html

4. https://gist.github.com/roycewilliams/a723aaf8a6ac3ba4f817847610935cfb

5. https://gist.github.com/Belorum/7b57e925a0bcc6ed6a72b6af07006ace

6. https://www.hybrid-analysis.com/sample/8ebc97e05c8e1073bda2efb6f4d00ad7e789260afa2c276f0c72740b838a0a93?environmentId=100

7. https://www.hybrid-analysis.com/sample/99b695b3d2ce9b0440ce7526fea59f7a4851d83d9a9d9a6cf906417068bc7524?environmentId=100

8. https://twitter.com/craiu/status/922911496497238021

9. https://blog.qualys.com/news/2017/10/24/bad-rabbit-ransomware

10. https://threatprotect.qualys.com/2017/10/24/bad-rabbit-ransomware/?_ga=2.71482960.293546626.1508923179-346340547.1500997518

11. https://analyze.intezer.com/#/analyses/d41e8a98-a106-4b4f-9b7c-fd9e2c80ca7d

12. https://www.bleepingcomputer.com/news/security/bad-rabbit-ransomware-outbreak-hits-eastern-europe/