No resumo de hoje, queremos destacar o conteúdo fornecido pelos membros do Programa de Recompensas de Ameaças que ajudará as soluções de segurança a detectar Saefko RAT, trojan Ursa e um pacote de cepas de ransomware em propagação ativa.

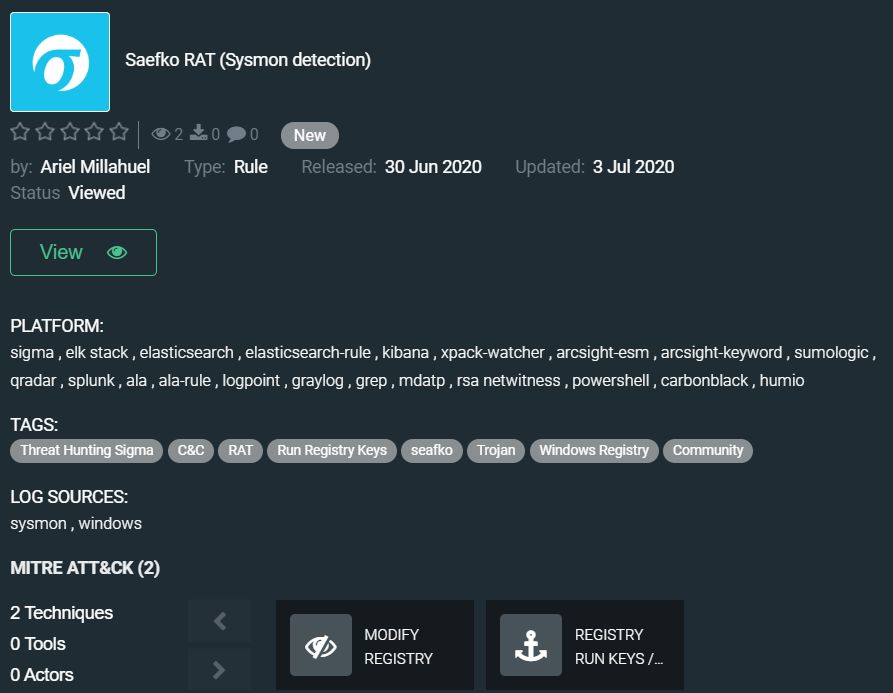

O Saefko RAT é um trojan de acesso remoto relativamente novo, escrito em .NET, que foi avistado pela primeira vez em meados de 2019. O Saefko RAT cria uma chave de inicialização para executar o malware no login, alcançando persistência no sistema infectado. Em seguida, busca o histórico do navegador Chrome em busca de tipos específicos de atividades, como cartões de crédito, negócios, redes sociais, jogos, criptomoedas e compras. Depois disso, o trojan envia os dados coletados para seu servidor C&C e recebe mais instruções para fornecer informações do sistema. O Saefko RAT coleta uma gama de dados, incluindo capturas de tela, vídeos, logs de teclas e também é capaz de baixar cargas adicionais na máquina comprometida. Essa ameaça pode ser detectada usando a regra enviada por Ariel Millahuel: https://tdm.socprime.com/tdm/info/pzThUunC2GRh/h6ULBXMBPeJ4_8xcW1GX/?p=1

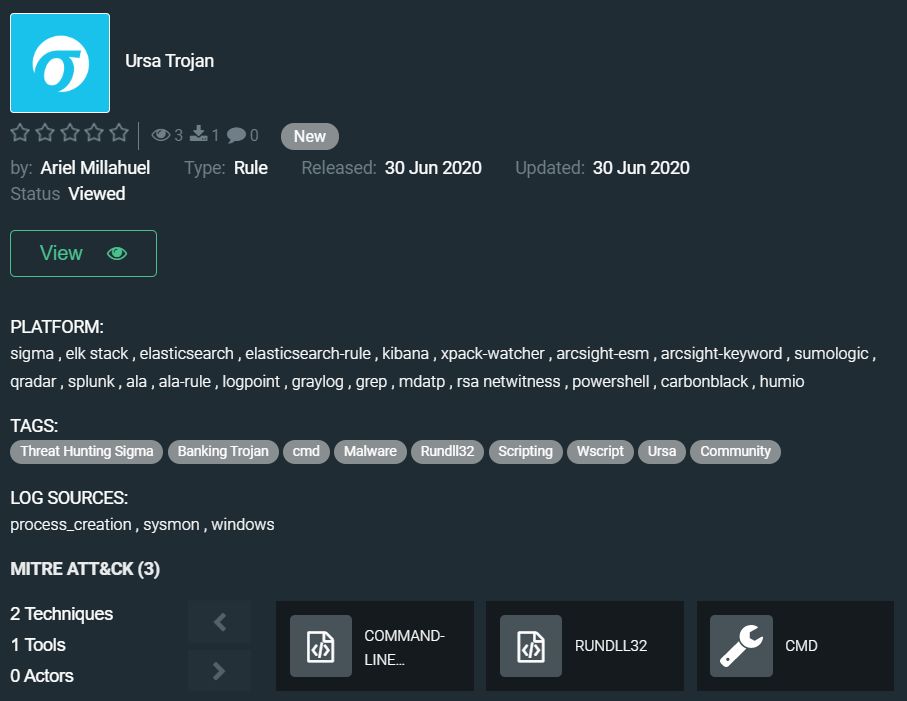

Em seguida, queremos considerar outra regra de Ariel que ajuda a detectar o trojan Ursa, cuja última amostra foi descoberta na semana passada. O malware foi disseminado sob o disfarce de um instalador falso do Adobe Flash e, durante a instalação, executa msiexec.exe e WScript.exe para executar um script VBS malicioso, instalando o trojan Ursa. Você pode encontrar a regra de caça de ameaças da comunidade aqui: https://tdm.socprime.com/tdm/info/asMDB1Q6aq2d/0KUIBXMBPeJ4_8xcSk9v/?p=1

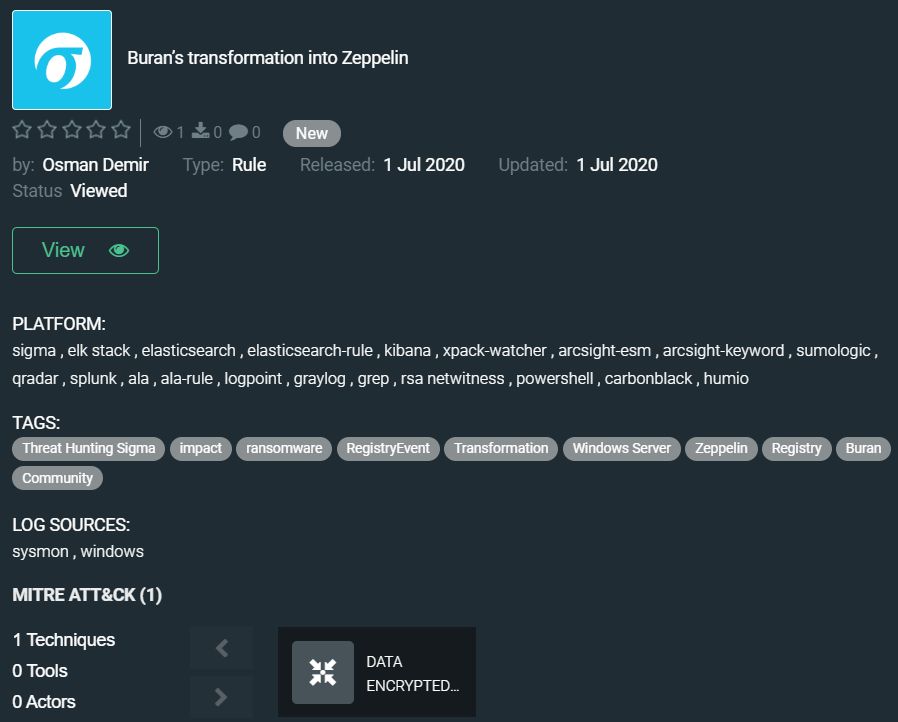

Agora, vamos para o conteúdo de detecção de ransomware. Osman Demir postou uma regra na semana passada para identificar o ransomware Zeppelin, uma nova variante da família de ransomware Buran. O ransomware Buran surgiu no início de maio de 2019 e continua a proliferar até agora. Em apenas 9 meses, este ransomware lançou mais de 5 atualizações, alterando seu código e vetores de ataque para se manter discreto e causar mais danos. O ransomware Zeppelin foi avistado pela primeira vez no final de 2019, atingindo redes de organizações principalmente através de e-mails de phishing. Esses e-mails contêm documentos habilitados para macro que iniciarão o download e execução do arquivo de ransomware na máquina da vítima. Além disso, outras amostras do Zeppelin também foram distribuídas por meio de malvertising projetado para enganar as vítimas a clicarem em anúncios falsos que dispararão o download do arquivo malicioso. Por último, Zeppelin, como outros ransomwares, utiliza o uso de software de desktop remoto público através de interfaces web para controlar remotamente a máquina da vítima e executar o ransomware. A regra da comunidade está disponível no Threat Detection Marketplace: https://tdm.socprime.com/tdm/info/Ovf0s4ss56b6/KoD_CXMBQAH5UgbBxfdB/?p=1

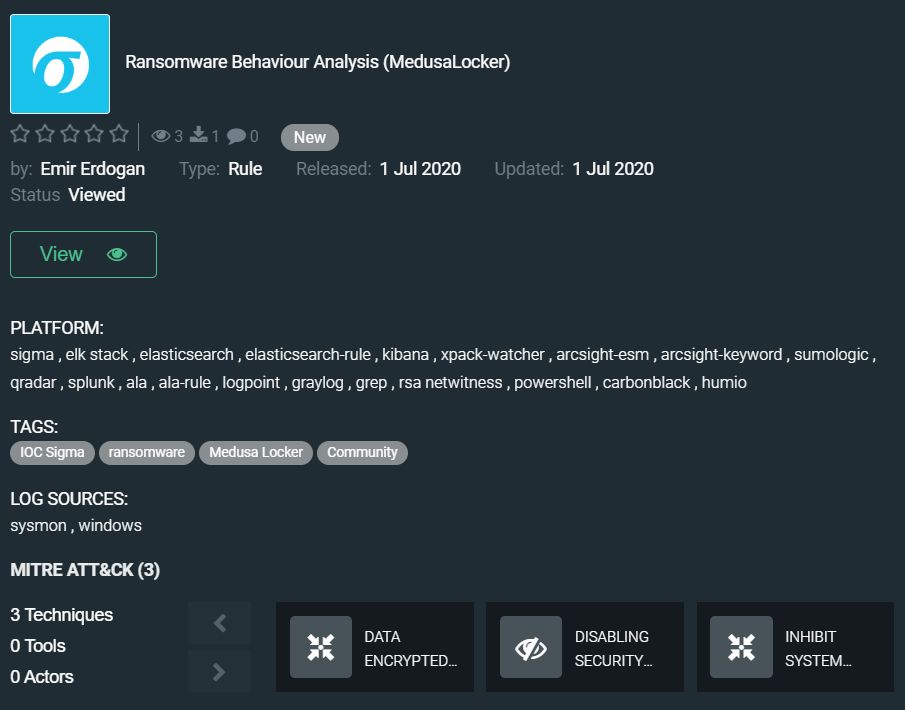

A seguinte regra lançada por Emir Erdogan ajudará a descobrir o comportamento do ransomware MedusaLocker com técnicas únicas de evasão para famílias de ransomware. O MedusaLocker foi avistado pela primeira vez em setembro de 2019, e os adversários usam um arquivo em lote para evadir a detecção. O arquivo em lote malicioso que acompanha a carga do ransom contém um comando que edita o registro do Windows para remover o Windows Defender quando o computador é inicializado no modo de segurança sem rede habilitada (modo Mínimo). Em seguida, adiciona o MedusaLocker como um serviço e o configura para ser executado a cada inicialização no modo de segurança Mínimo. Após configurar o ambiente de modo seguro para onde ele pode ser executado sem interferências, os arquivos em lote configuram a próxima inicialização do computador para ser no modo de segurança Mínimo e reiniciam o computador silenciosamente. A regra de Análise de Comportamento de Ransomware (MedusaLocker) está aqui: https://tdm.socprime.com/tdm/info/Z1vqspJZLMJn/D335CXMBSh4W_EKGZcUP/?p=1

Concluindo, apresentamos a vocês outra regra lançada por Emir que detecta o ransomware Hidden Tear. Este IOC Sigma é baseado em amostras de malware descobertas esta semana. O ransomware Hidden Tear não é uma ameaça nova, e o conteúdo para sua detecção já foi publicado em um dos nossos resumospassados. Este ransomware de código aberto permanece perigoso mesmo cinco anos após seu código ter aparecido no repositório GitHub, e novas versões do Hidden Tear continuam a ser usadas ativamente na natureza. Você pode baixar o conteúdo de detecção para sua solução de segurança no seguinte link: https://tdm.socprime.com/tdm/info/J9TxSVXj3U1d/pKj2CXMBPeJ4_8xc9Fxr/?p=1

As regras têm traduções para as seguintes plataformas:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, LogPoint, Humio,

EDR: Microsoft Defender ATP, Carbon Black, Elastic Endpoint

MITRE ATT&CK:

Táticas: Execução, Persistência, Evasão de Defesa, Movimento Lateral, Comando e Controle, Impacto.

Técnicas: Modificar Registro (T1112), Chaves de Registro / Pasta de Inicialização (T1060), Interface de Linha de Comando (T1059), Rundll32 (T1085), Dados Criptografados para Impacto (T1486), Desativação de Ferramentas de Segurança (T1089), Inibir Recuperação do Sistema (T1490), Cópia Remota de Arquivo (T1105)

Espere o próximo resumo em uma semana.

Mantenha-se seguro!