Hoje é sábado, o que significa que é hora do nosso próximo Resumo de Regras, no qual contaremos sobre conteúdos interessantes para detecção de malware lançados esta semana. E sim, mais uma vez damos atenção especial às regras que os participantes do Programa de Bounty de Ameaças publicaram.

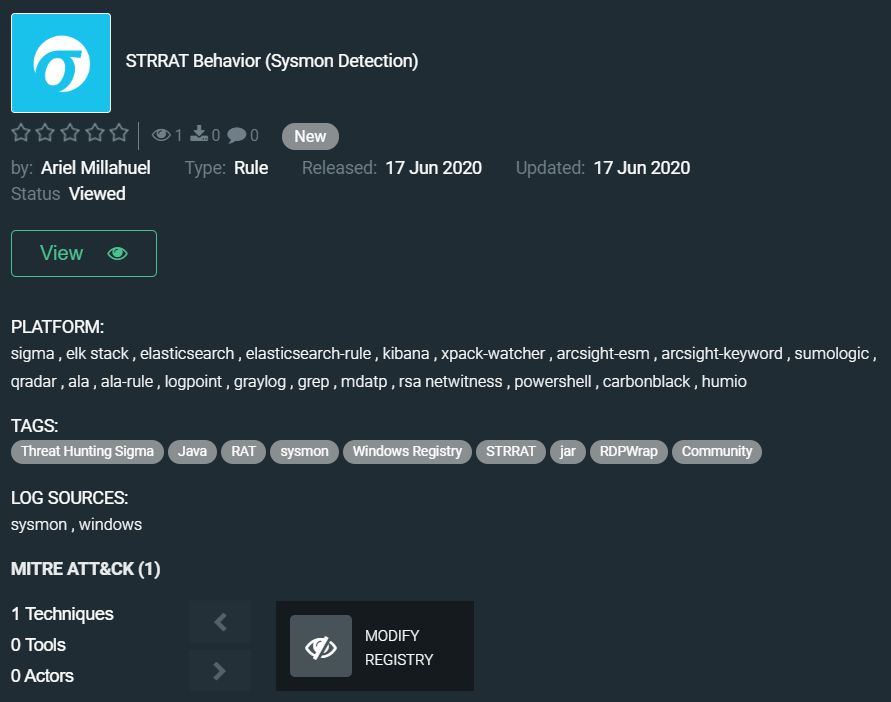

Começamos com a regra publicada por Ariel Millahuel, que ajuda as soluções de segurança a detectar o trojan STRRAT: https://tdm.socprime.com/tdm/info/TO2qaXt0OvI5/m3zowXIBPeJ4_8xcBtsy/?p=1

STRRAT é um Trojan de Administração Remota baseado em Java que pode roubar credenciais de login salvas em navegadores e clientes de e-mail, instalar RDPWrap, registrar teclas digitadas e controlar remotamente sistemas operacionais Windows infectados. Este RAT é um jogador relativamente novo em circulação, e pesquisadores o identificaram em ataques direcionados a usuários alemães.

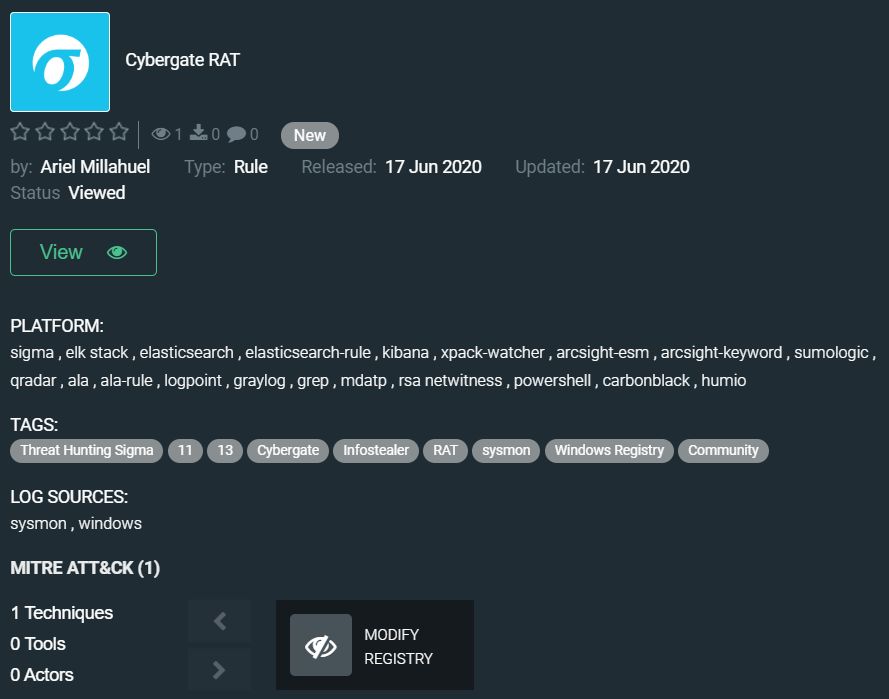

A regra seguinte de Ariel permite a descoberta de outro Trojan de Acesso Remoto – Cybergate RAT: https://tdm.socprime.com/tdm/info/nGtxqmlkgv1h/eHzlwXIBPeJ4_8xc9to-/?p=1

CyberGate – é um RAT poderoso, totalmente configurável e estável codificado em Delphi que está continuamente em desenvolvimento. Ele permite que os atacantes controlem totalmente o sistema alvo. A funcionalidade inclui interação com o shell de comando, captura de tela, captura de áudio/vídeo, keylogging, assim como upload/download de arquivos do sistema alvo. Existem várias versões do CyberGate, e cada uma pode incluir diferentes recursos. A maioria das versões é usada para roubar senhas, arquivos, gravar áudio e tirar fotos usando a webcam, além de instalar e executar código malicioso.

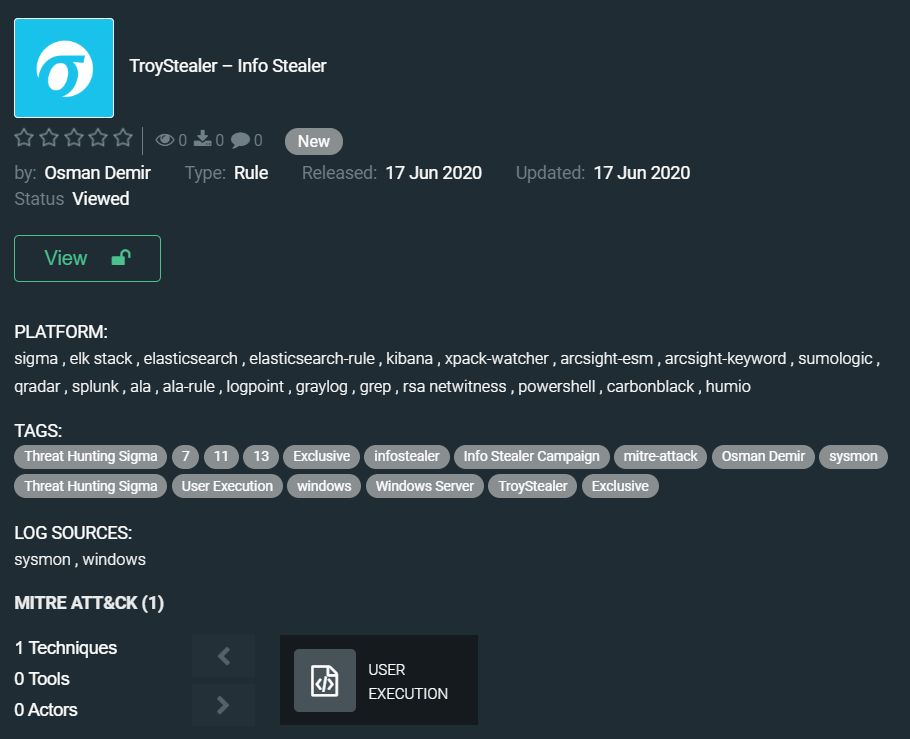

E outro novo malware em nosso resumo é o TroyStealer, cujos rastros agora podem ser detectados usando a regra exclusiva de caça a ameaças submetida por Osman Demir: https://tdm.socprime.com/tdm/info/B2QA4hvraxSW/5VL5wXIBSh4W_EKGolsc/?p=1

TroyStealer é um malware projetado para roubar informações de login, como nomes de usuários e senhas armazenadas em navegadores da web, que ele envia para outro sistema via e-mail. Ele também registra teclas digitadas pelos usuários, o que pode revelar informações sensíveis. Este infostealer foi observado sendo distribuído através de campanhas de spam por e-mail. As cartas enganosas espalhando este malware foram direcionadas a usuários portugueses.

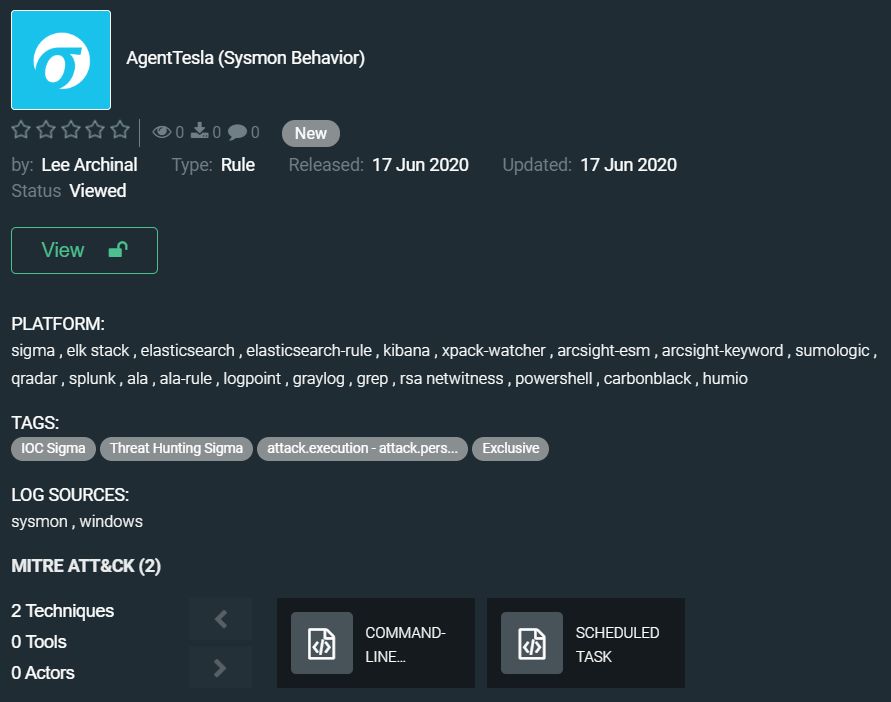

Mais adiante no nosso resumo está o conteúdo para detectar malware que há muito tempo é usado com sucesso em ataques ao redor do mundo. A nova regra de Lee Archinal detecta características do AgentTesla através de uma Planilha do Excel usando macros: https://tdm.socprime.com/tdm/info/2klZjmsPzzhF/VXz0wXIBPeJ4_8xc2uNg/?p=1

No mês passado, este malware foi utilizado no ataque de phishing de COVID-19 direcionado a Fornecedores Médicos. AgentTesla é um malware modular comercial baseado em .Net que frequentemente é usado por atacantes para coletar dados sensíveis de diferentes aplicações e credenciais WiFi. Golpistas adoram usá-lo preparando-se para ataques de Comprometimento de E-mail Comercial.

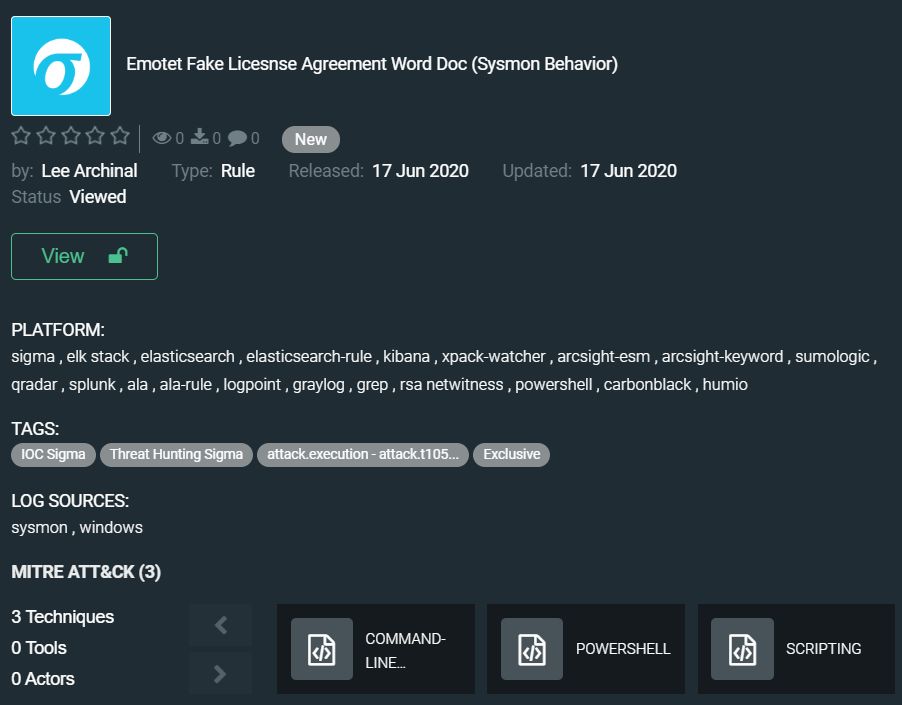

E a última regra de hoje também foi criada por Lee Archinal. Lee criou a regra com base em documentos de isca recentemente analisados que espalham malware Emotet. Este Sigma exclusivo ajuda a identificar características de uma infecção Emotet através de um Documento do Microsoft Word: https://tdm.socprime.com/tdm/info/GhSEQiFPVoOx/qVXpwXIBQAH5UgbB8X7z/?p=1

Provavelmente não faz muito sentido falar sobre este malware. Emotet é o inimigo número um para qualquer organização, pois com sua ajuda cybercriminosos perigosos especializados em roubo e criptografia de dados conseguem entrar na rede. Parece que a pandemia de COVID19 fez os operadores do botnet Emotet desistirem das férias de verão, então pesquisadores observam regularmente novas campanhas para espalhar este malware.

As regras têm traduções para as seguintes plataformas:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, LogPoint, Humio,

EDR: Microsoft Defender ATP, Carbon Black, Elastic Endpoint

MITRE ATT&CK:

Táticas: Evasão de Defesa, Execução, Persistência, Escalação de Privilégio, Evasão de Defesa

Técnicas: Modificar Registro (T1112), Execução pelo Usuário (T1204), Interface de Linha de Comando (T1059), Tarefa Agendada (T1053), PowerShell (T1086), Scripting (T1064)

Aguarde o próximo resumo e não se esqueça de se registrar para Talks Semanais sobre Notícias de Última Hora em Cibersegurança: https://my.socprime.com/en/weekly-talks/