SOC Prime traz à sua atenção um pequeno resumo das últimas regras da comunidade desenvolvidas pelos participantes do Programa Threat Bounty (https://my.socprime.com/en/tdm-developers).

O resumo inclui 5 regras que ajudam a detectar Trojans e Ransomware Hidden Tear. No futuro, continuaremos a publicar tais seleções de conteúdo para detectar atores de ameaça específicos ou exploits populares.

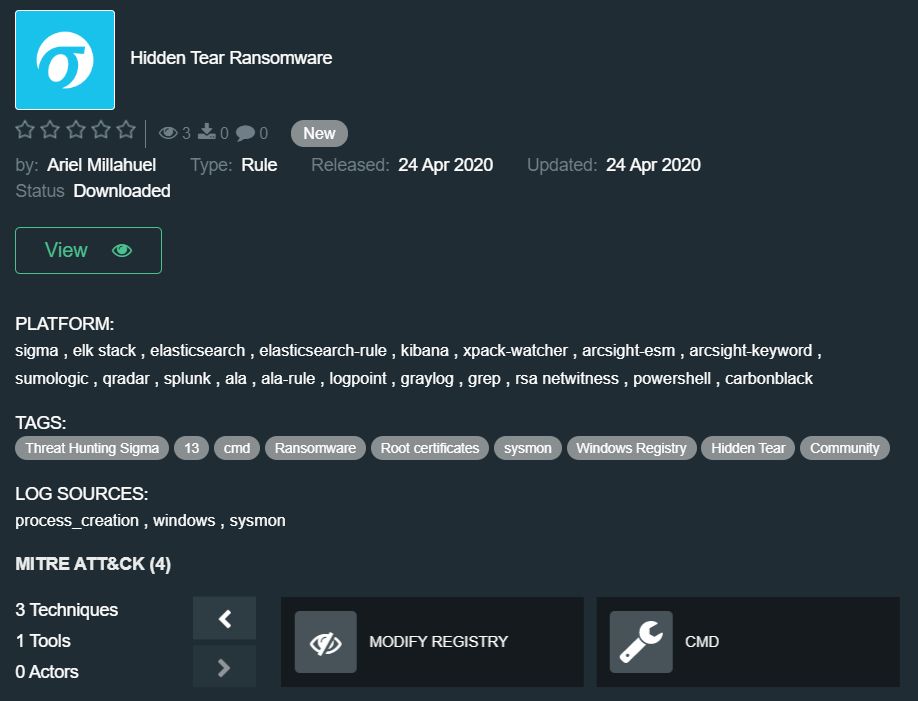

Ransomware Hidden Tear por Ariel Millahuel – https://tdm.socprime.com/tdm/info/K6UvKXunM7lJ/

Ransomware Hidden Tear é um projeto de código aberto disponível no GitHub desde 2015. Baseado nesse código, adversários criaram múltiplas amostras de ransomware, que são ativamente usadas em ataques por ‘jogadores menores’. O ransomware continua a ser uma das maiores ameaças cibernéticas para as empresas, e qualquer ataque bem-sucedido resultará em criptografia de dados, interrupção das operações e perda financeira.

Plataformas suportadas: Azure Sentinel Query, Azure Sentinel Rule, ArcSight Rule, ArcSight Keyword, Carbonblack, Elasticsearch, Elastic Rule, Graylog, Regex Grep, Kibana, Logpoint, Windows PowerShell, QRadar, RSA NetWitness, Sigma, Splunk, Sumo Logic, X-Pack Watcher

Fontes de log necessárias: process_creation, windows, sysmon

A regra cobre as seguintes técnicas de acordo com a metodologia MITRE ATT&CK®: Command-Line Interface (T1095), Install Root Certificate (T1130), Modify Registry (T1112)

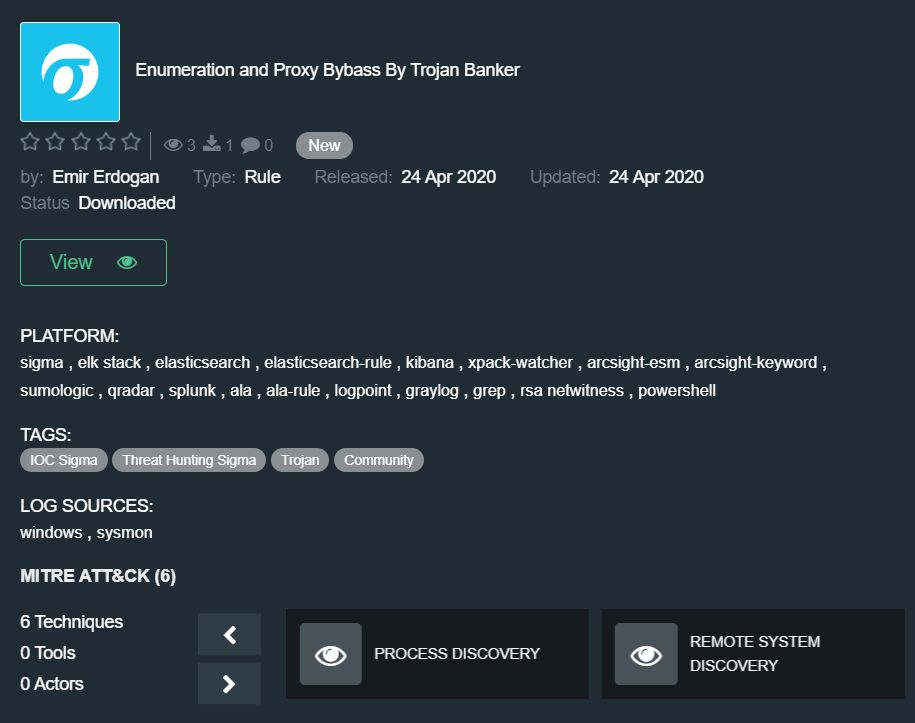

Enumeração e Bypass de Proxy por Trojan Banker por Emir Erdogan – https://tdm.socprime.com/tdm/info/jEyi2VylBLJY/

Esta regra ajuda a detectar a atividade do Trojan Banker em uma máquina infectada e a prevenir vazamento de dados ou instalação adicional de malware.

Plataformas suportadas: Azure Sentinel Query, Azure Sentinel Rule, ArcSight Rule, ArcSight Keyword, Elasticsearch, Elastic Rule, Graylog, Regex Grep, Kibana, Logpoint, Windows PowerShell, QRadar, RSA NetWitness, Sigma, Splunk, Sumo Logic, X-Pack Watcher

Fontes de log necessárias: windows, sysmon

A regra cobre as seguintes técnicas de acordo com a metodologia MITRE ATT&CK®: Command-Line Interface (T1059), Network Share Discovery (T1135), Process Discovery (T1057), Remote System Discovery (T1018), System Information Discovery (T1082), System Network Configuration Discovery (T1422)

Malware LatentBot por Ariel Millahuel – https://tdm.socprime.com/tdm/info/gL01KDZRPL07/

O LatentBot é um Trojan multi-modular escrito em Delphi que tem sido utilizado em ataques desde meados de 2013. Seus autores implementaram várias camadas de ofuscação e um mecanismo único de exfiltração, tornando o LatentBot muito bem-sucedido ao infectar organizações principalmente nos setores de serviços financeiros e seguros.

Plataformas suportadas: Azure Sentinel Query, Azure Sentinel Rule, ArcSight Rule, ArcSight Keyword, Carbonblack, Elasticsearch, Elastic Rule, Graylog, Regex Grep, Kibana, Logpoint, Windows PowerShell, QRadar, RSA NetWitness, Sigma, Splunk, Sumo Logic, X-Pack Watcher

Fontes de log necessárias: windows, sysmon

A regra cobre as seguintes técnicas de acordo com a metodologia MITRE ATT&CK®: Install Root Certificate (T1130), Modify Registry (T1112)

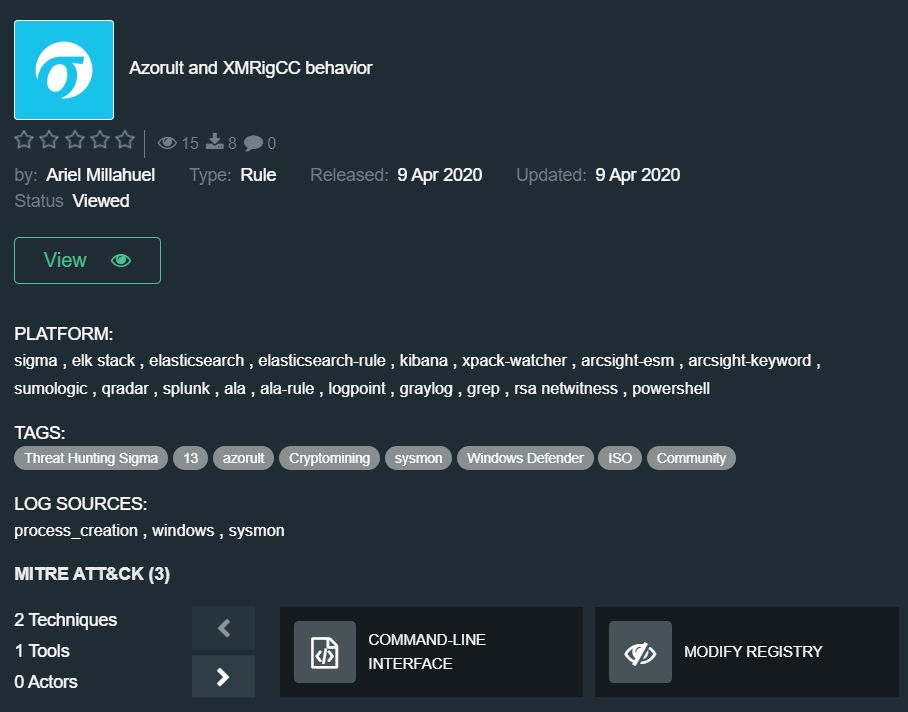

Comportamento Azorult e XMRigCC por Ariel Millahuel – https://tdm.socprime.com/tdm/info/itC7LOXsrKbf/

A regra detecta um novo comportamento Azorult que tenta baixar uma variante do minerador de criptomoeda XMRigCC. O infostealer Azorult foi descoberto em 2016, podendo roubar credenciais, histórico de navegação, cookies, entre outros. Os atacantes também usam Azorult como um downloader de outros malwares.

Plataformas suportadas: Azure Sentinel Query, Azure Sentinel Rule, ArcSight Rule, ArcSight Keyword, Elasticsearch, Elastic Rule, Graylog, Regex Grep, Kibana, Logpoint, Windows PowerShell, QRadar, RSA NetWitness, Sigma, Splunk, Sumo Logic, X-Pack Watcher

Fontes de log necessárias: process_creation, windows, sysmon

A regra cobre as seguintes técnicas de acordo com a metodologia MITRE ATT&CK®: Command-Line Interface (T1095), Modify Registry (T1112)

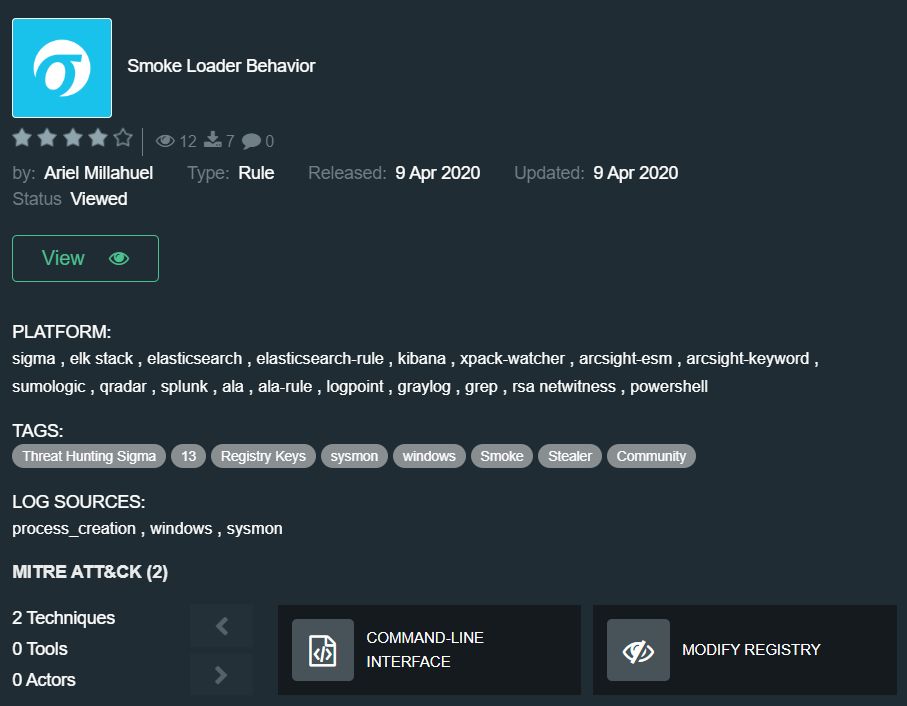

Comportamento do Smoke Loader por Ariel Millahuel – https://tdm.socprime.com/tdm/info/ApdAHZWWtgd4/

A regra desvenda comportamento do Smoke Loader via linha de comando e sysmon. O Smoke Loader é um loader modular com geo-segmentação usado por cibercriminosos desde 2011 para instalar backdoors, ransomware, mineradores de criptomoeda, ladrões de senha, malware PoS, trojans bancários, etc. Ele possui diferentes módulos para arquitetura de 32 e 64 bits que permitem capturar credenciais de navegadores e programas de e-mail. O Smoke Loader é conhecido por sua flexibilidade, o que o torna ainda mais enganador e autoprotectivo.

Plataformas suportadas: Azure Sentinel Query, Azure Sentinel Rule, ArcSight Rule, ArcSight Keyword, Elasticsearch, Elastic Rule, Graylog, Regex Grep, Kibana, Logpoint, Windows PowerShell, QRadar, RSA NetWitness, Sigma, Splunk, Sumo Logic, X-Pack Watcher

Fontes de log necessárias: process_creation, windows, sysmon

A regra cobre as seguintes técnicas de acordo com a metodologia MITRE ATT&CK®: Command-Line Interface (T1095), Modify Registry (T1112)