Esta semana, as regras para detectar malware e atividade APT, tanto da nossa equipe quanto dos participantes do Programa de Recompensas de Ameaças ganharam destaque. Nos resumos, tentamos chamar sua atenção para regras interessantes publicadas na última semana.

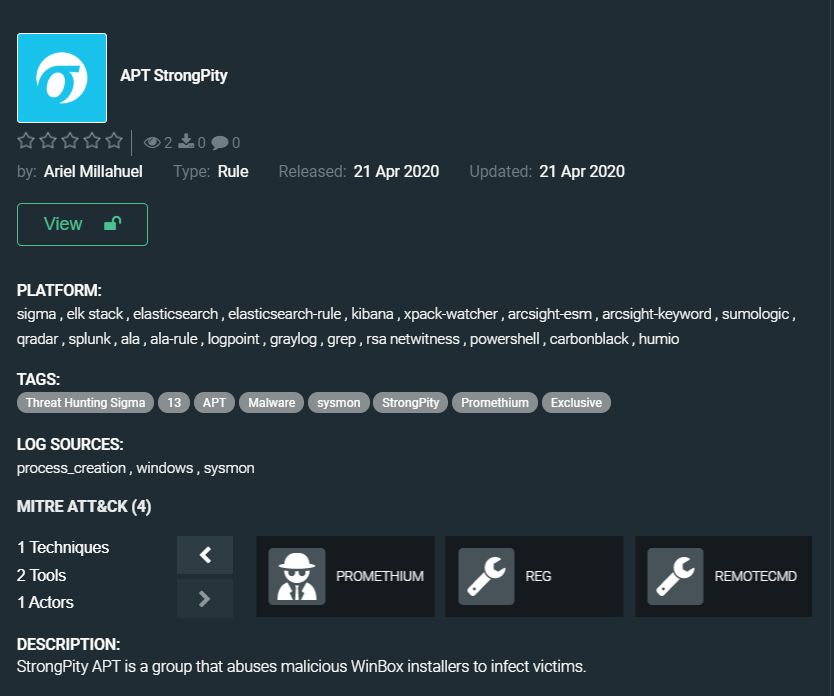

APT StrongPity por Ariel Millahuel

https://tdm.socprime.com/tdm/info/lC2OEeruDxdg/fos3nHEB1-hfOQir9NI-/?p=1

APT StrongPity (também conhecido como Promethium) utiliza instaladores comprometidos de software legítimo para infectar vítimas, e esta regra exclusiva ajuda a desvendar tal comportamento. O grupo APT conduziu campanhas de espionagem cibernética desde pelo menos 2012, atacando alvos principalmente na Europa e Norte da África. A atividade de espionagem do StrongPity APT é extremamente difícil de rastrear, em seus ataques, os adversários usam malware modular assinado e são conhecidos por explorar vulnerabilidades de dia zero.

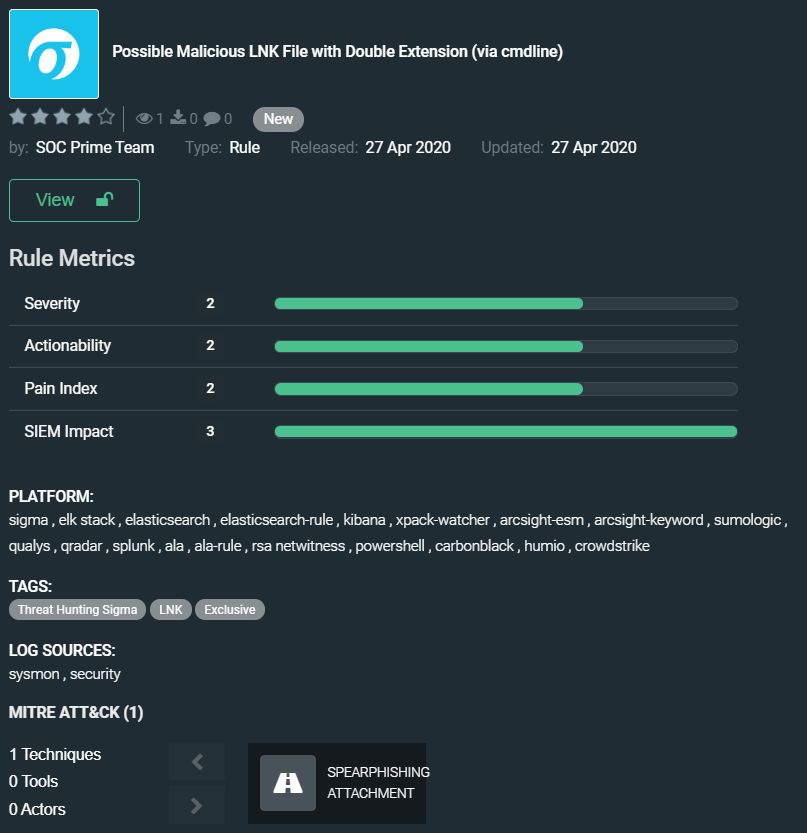

Possível Arquivo LNK Malicioso com Dupla Extensão (via cmdline) pela Equipe SOC Primehttps://tdm.socprime.com/tdm/info/lwTxvspCLlJF/Mwm5vHEBAq_xcQY4MuED/?p=1

Destacamos uma regra semelhante sob o título Regra da semana, e acreditamos que o abuso de extensões duplas é uma ameaça séria para os usuários do Windows. Esta regra descobre o uso suspeito de extensão LNK, que é usada para fins maliciosos tão frequentemente quanto o EXE. O arquivo LNK é menos suspeito para soluções antivírus, e se o usuário o abrir, um script baixado remotamente pode ser executado, sendo uma das maneiras mais econômicas para os adversários infectarem suas vítimas.

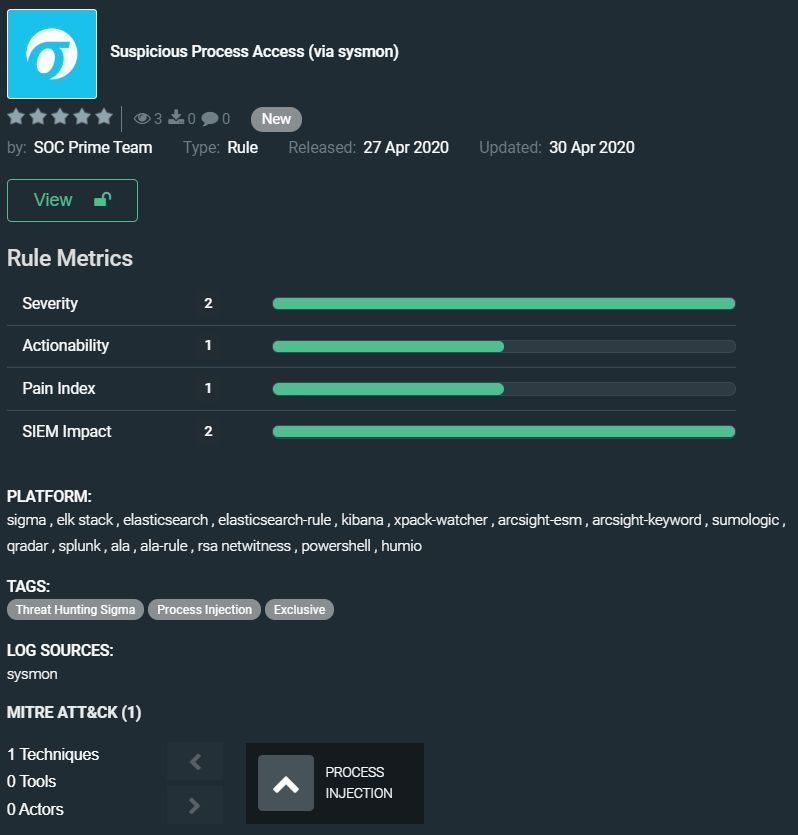

Acesso a Processo Suspeito (via sysmon) pela Equipe SOC Primehttps://tdm.socprime.com/tdm/info/S34YfAqmYUYv/oIstvXEB1-hfOQiro-2_/?p=1

Esta regra rastreia acessos suspeitos de locais incomuns a processos do sistema que podem indicar atividade maliciosa no sistema. Tal atividade deve ser investigada; para evitar falsos positivos, é necessário verificar cada evento e construir uma lista de permissões.

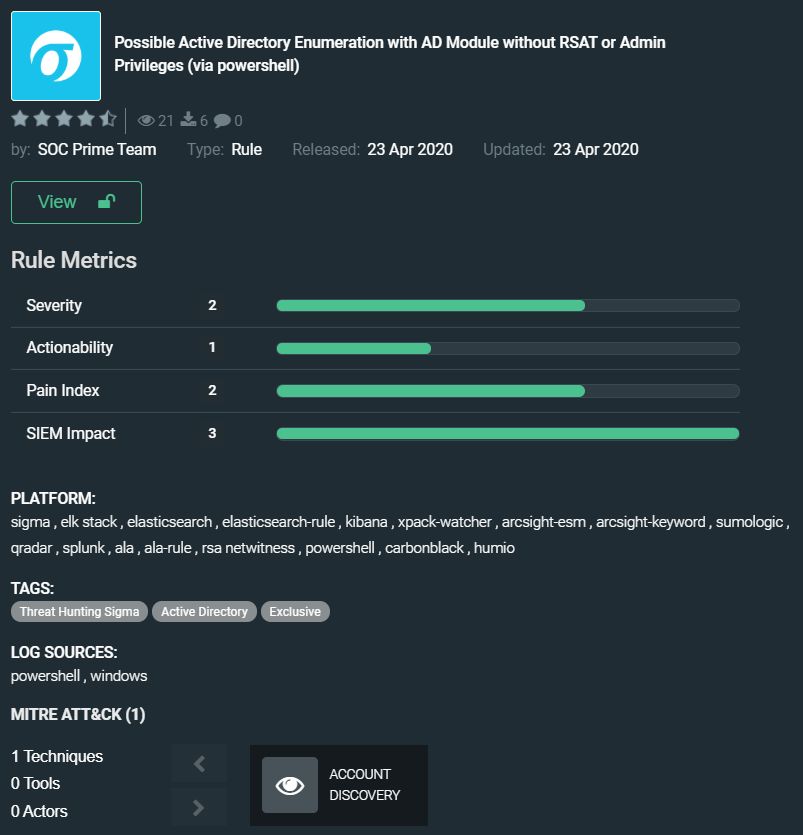

Possível Enumeração do Active Directory com Módulo AD sem RSAT ou Privilégios de Administrador (via powershell) pela Equipe SOC Prime https://tdm.socprime.com/tdm/info/dsqELFx5ckXR/OsJb0G0BEiSx7l0HXZMS/?p=1

Os adversários podem simplesmente pegar o DLL do sistema com o RSAT e soltá-lo no sistema que queremos enumerar (que não possui o RSAT instalado) e simplesmente importar esse DLL como um módulo. Com esta regra, você pode detectar isso em tempo hábil e descobrir ataques cibernéticos nas fases iniciais.

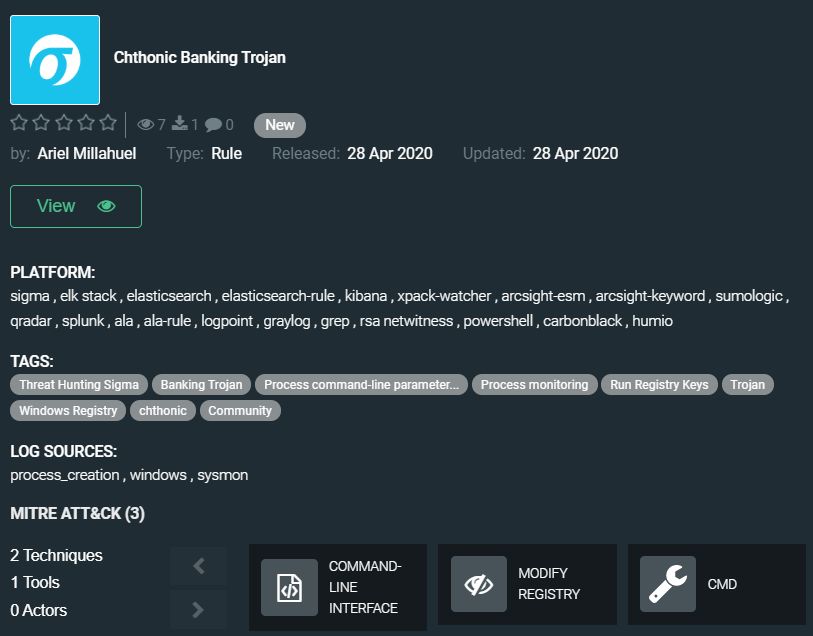

Cavalo de Troia Bancário Chthonic por Ariel Millahuel

https://tdm.socprime.com/tdm/info/LBnEPGjxVeGO/j-bEwHEBv8lhbg_ijYGH/?p=1

A regra detecta uma nova instância do Chthonic, que é uma variante do Zeus, e o Trojan aparentemente é uma evolução do ZeusVM, embora tenha passado por uma série de mudanças significativas. Chthonic usa o mesmo criptografador que bots Andromeda, o mesmo esquema de criptografia que os Trojans Zeus AES e Zeus V2, e uma máquina virtual semelhante à usada no ZeusVM e no malware KINS.

As regras desta coleção têm traduções para as seguintes plataformas:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, Logpoint, Humio, RSA NetWitness

EDR: Windows Defender ATP, Carbon Black, CrowdStrike, Elastic Endpoint

NTA: Corelight

As regras estão ligadas às seguintes Táticas e Técnicas do MITRE ATT&CK:

Táticas: Acesso Inicial, Execução, Escalada de Privilégios, Evasão de Defesa, Descoberta.

Técnicas: Anexo de Spearphishing (T1193), Modificar Registro (T1112), Injeção de Processo (T1055), Descoberta de Contas (T1087), Interface de Linha de Comando (T1059)

Além disso, queremos lembrar que esta semana houve uma atualização importante no Mercado de Detecção de Ameaças, incluindo a adição de suporte para duas novas plataformas – Humio e CrowdStrike – e traduções para elas. Até o momento, o número de regras disponíveis na plataforma ultrapassou 57.000!